Passkeys vs mots de passe : faut-il abandonner ses mots de passe en 2025 ?

Par CaptainDNS

Publié le 19 février 2026

- Les passkeys utilisent la cryptographie asymétrique (FIDO2/WebAuthn) : la clé privée ne quitte jamais votre appareil, ce qui élimine le vol de credentials côté serveur

- Le phishing devient techniquement impossible avec les passkeys : l'authentification est liée au domaine du site

- En février 2026, plus de 15 milliards de comptes sont compatibles passkeys (Google, Apple, Microsoft, Amazon, GitHub, WhatsApp)

- L'adoption reste partielle : portabilité cross-plateforme limitée, procédures de recovery complexes, et peu de services supportent le 100% passwordless

- Stratégie recommandée : activer les passkeys partout où c'est disponible, conserver des mots de passe forts + 2FA comme filet de sécurité

Fin 2024, Google annonce que les passkeys sont utilisées par plus de 400 millions de comptes. Apple les intègre nativement dans iCloud Keychain depuis iOS 16. Microsoft les déploie sur Windows Hello et ses comptes personnels. Le message des trois géants est clair : les mots de passe vivent leurs dernières années.

Mais entre la promesse marketing et la réalité technique, l'écart reste important. Les passkeys sont-elles prêtes à remplacer les mots de passe pour tous les usages ? Cet article compare les deux approches sur le plan technique, analyse les avantages réels et les limites actuelles, et propose une stratégie de transition adaptée.

C'est quoi une passkey ?

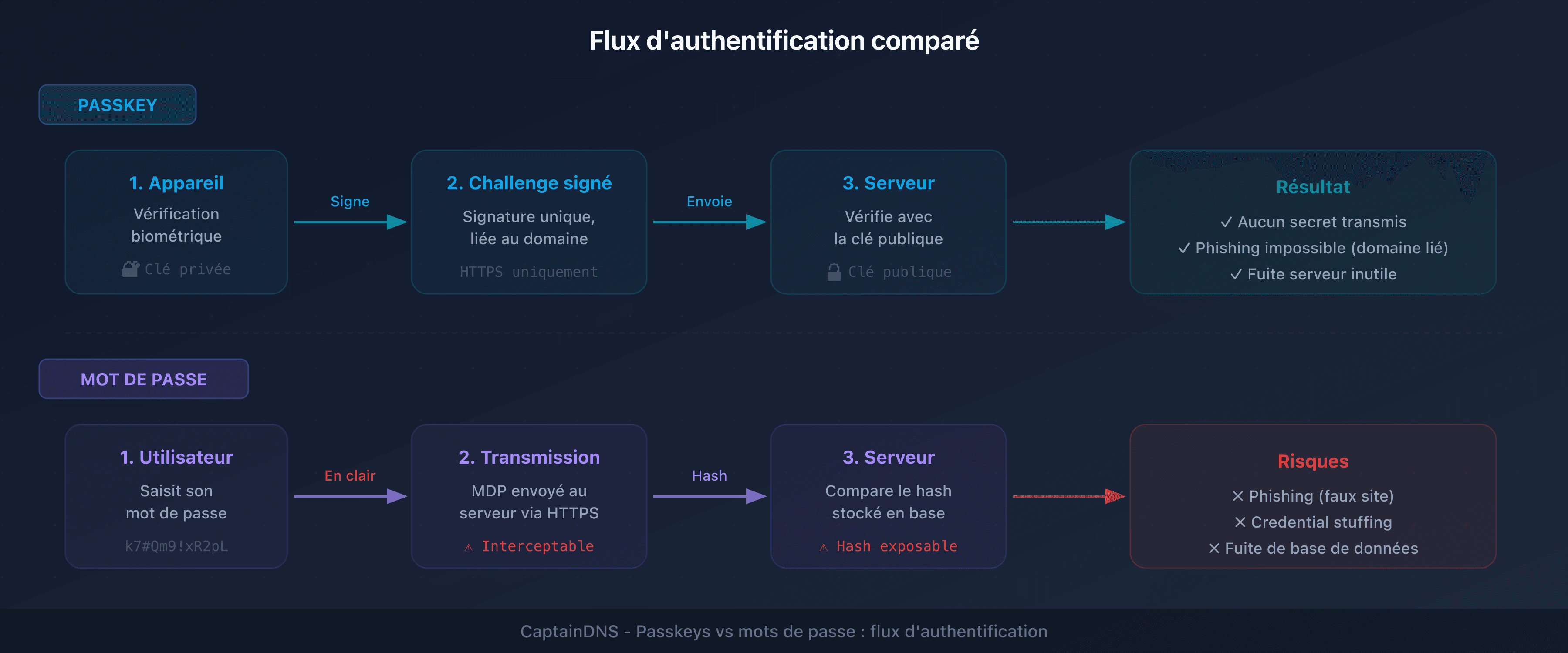

Une passkey est un identifiant d'authentification basé sur la cryptographie asymétrique, conforme aux standards FIDO2 et WebAuthn (W3C). Concrètement, elle remplace le couple identifiant/mot de passe par une paire de clés cryptographiques.

Comment ça fonctionne

- Création : quand vous créez un compte ou activez une passkey, votre appareil génère une paire de clés : une clé privée (stockée localement, dans le Secure Enclave ou le TPM) et une clé publique (envoyée au serveur)

- Authentification : à la connexion, le serveur envoie un challenge cryptographique. Votre appareil signe ce challenge avec la clé privée après vérification biométrique (empreinte, visage) ou PIN local

- Vérification : le serveur vérifie la signature avec la clé publique. Si elle correspond, l'accès est accordé

Le mot de passe n'existe pas. Rien n'est transmis au serveur, rien ne peut être intercepté, rien ne peut être phishé.

Ce qui différencie les passkeys des clés de sécurité

Les clés de sécurité matérielles (YubiKey, Titan) utilisent le même standard FIDO2, mais les passkeys sont synchronisées entre vos appareils via un gestionnaire (iCloud Keychain, Google Password Manager, 1Password). Une clé matérielle est liée à un seul dispositif physique. Les passkeys visent le grand public, les clés matérielles les environnements à haute sécurité.

Passkeys vs mots de passe : comparaison détaillée

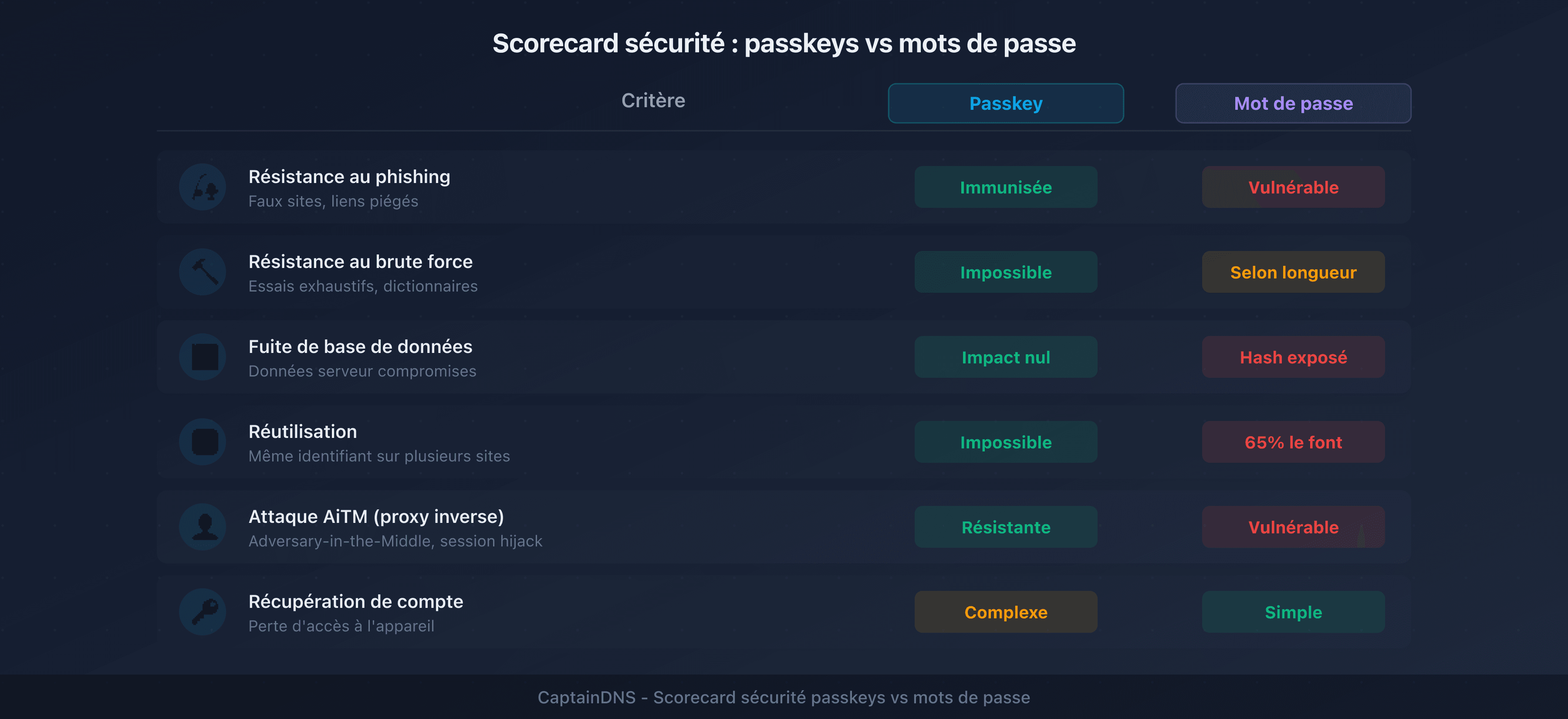

| Critère | Mots de passe | Passkeys |

|---|---|---|

| Stockage | Serveur (hash) + utilisateur (mémoire ou gestionnaire) | Clé privée sur l'appareil, clé publique sur le serveur |

| Résistance au phishing | Faible : l'utilisateur peut saisir son mot de passe sur un faux site | Forte : l'authentification est liée au domaine |

| Brute force | Vulnérable si le mot de passe est faible | Impossible : cryptographie asymétrique |

| Fuite côté serveur | Risque : hashes crackables (MD5, SHA-1) ou plaintext | Inutile : seule la clé publique est stockée |

| Phishing par proxy (AiTM) | Vulnérable, même avec MFA classique | Résistant : vérification du domaine intégrée |

| Réutilisation | Courante : 65% des utilisateurs réutilisent leurs mots de passe | Impossible : chaque passkey est unique par service |

| Mémorisation | Requise (ou gestionnaire de mots de passe) | Aucune : biométrie ou PIN local |

| Portabilité | Universelle : fonctionne partout | Limitée : dépend de l'écosystème (Apple, Google, Microsoft) |

| Recovery | Réinitialisation par email, questions secrètes | Complexe : dépend de la synchronisation cloud ou backup |

| Adoption | 100% des services | ~20% des 100 sites les plus populaires (Passkeys Directory, 2025) |

Les avantages des passkeys

Le phishing devient impossible

C'est l'argument principal, et il est solide. Avec un mot de passe, un site de phishing peut capturer vos identifiants. Avec une passkey, l'authentification vérifie cryptographiquement le domaine du site. Un faux site g00gle.com ne peut pas déclencher l'authentification prévue pour google.com, même si l'interface est identique.

Cette résistance au phishing fonctionne aussi contre les attaques adversary-in-the-middle (AiTM) qui contournent le MFA classique. La liaison au domaine rend les proxies transparents inopérants.

Plus de mots de passe à mémoriser

Un utilisateur moyen possède 100+ comptes en ligne. Même avec un gestionnaire de mots de passe, la friction existe : générer, stocker, auto-compléter, gérer les conflits. Avec les passkeys, l'authentification se fait par empreinte digitale ou reconnaissance faciale : un geste qui prend 1 à 2 secondes.

Les fuites de bases de données perdent leur impact

Quand un service est compromis, les attaquants récupèrent des hashes de mots de passe qu'ils tentent de craquer. Avec les passkeys, le serveur ne stocke que la clé publique : inutile pour un attaquant. Les compilations massives de credentials (comme les fichiers "Collection #1" à "#5") n'ont plus de sens dans un monde passwordless.

L'expérience de connexion est plus rapide

Selon une étude FIDO Alliance (2024), la connexion par passkey est 75% plus rapide qu'un mot de passe + MFA et 40% plus rapide qu'un mot de passe seul avec auto-complétion. L'abandon en cours de connexion (login abandonment) diminue de 20% sur les sites qui proposent les passkeys.

Les limites actuelles des passkeys

Les passkeys ne sont pas une solution universelle en 2025. Plusieurs obstacles freinent l'adoption.

La portabilité cross-plateforme reste limitée

Une passkey créée dans iCloud Keychain fonctionne sur tous vos appareils Apple. Mais si vous passez d'un iPhone à un smartphone Android, la migration n'est pas transparente. Les gestionnaires tiers (1Password, Bitwarden, Dashlane) résolvent partiellement ce problème, mais ajoutent une dépendance à un service supplémentaire.

La FIDO Alliance a publié en 2024 le protocole CXP (Credential Exchange Protocol) pour standardiser l'export/import de passkeys entre plateformes. L'implémentation reste en cours chez les principaux acteurs.

La recovery en cas de perte d'appareil

Perdre son unique appareil avec des mots de passe, c'est gérable : réinitialisation par email. Perdre son appareil avec des passkeys synchronisées dans le cloud, c'est gérable aussi, tant que vous avez accès à votre compte cloud. Mais si vous perdez l'accès au compte cloud lui-même (mot de passe oublié, 2FA inaccessible), la situation devient critique.

Les procédures de recovery varient selon les fournisseurs et ne sont pas standardisées. C'est le talon d'Achille des passkeys pour le grand public.

L'adoption par les services reste partielle

En février 2026, environ 20% des 100 sites les plus populaires supportent les passkeys (source : Passkeys Directory). Les grands noms sont présents (Google, Apple, Microsoft, Amazon, GitHub, PayPal, WhatsApp), mais la longue traîne des services en ligne, les administrations et les applications métier sont loin du compte.

Pour les développeurs, l'implémentation côté serveur demande d'intégrer l'API WebAuthn, ce qui représente un effort technique non négligeable par rapport à un simple formulaire login/password.

Les environnements partagés posent problème

Un ordinateur partagé en famille, un poste en libre-service dans une bibliothèque, un appareil professionnel utilisé par plusieurs employés : les passkeys liées à la biométrie d'une seule personne ne fonctionnent pas dans ces contextes. Les mots de passe, eux, restent universels.

Les entreprises avancent prudemment

Les politiques de sécurité d'entreprise exigent un contrôle centralisé des identités (Active Directory, Okta, Azure AD). L'intégration des passkeys dans ces environnements progresse, mais les admins IT doivent gérer la cohabitation mots de passe/passkeys pendant une période de transition qui durera des années.

Que faire en attendant l'adoption complète ?

La transition vers les passkeys ne se fera pas du jour au lendemain. En 2025-2026, la stratégie la plus pragmatique combine les deux approches.

1. Activez les passkeys partout où c'est possible

Commencez par les services critiques : Google, Apple ID, Microsoft, GitHub, Amazon. La configuration prend quelques minutes par compte. Une fois activées, les passkeys deviennent la méthode d'authentification par défaut.

2. Conservez des mots de passe forts comme solution de repli

Pour tous les services qui ne supportent pas encore les passkeys (la majorité), utilisez des mots de passe robustes et uniques. Un mot de passe de 16+ caractères généré aléatoirement résiste aux attaques par force brute pendant des millénaires. Utilisez un générateur de mots de passe pour créer des passwords aléatoires ou des phrases de passe mémorisables.

3. Activez le MFA partout

L'authentification multi-facteurs reste indispensable sur les comptes protégés par mot de passe. Privilégiez les applications TOTP (Google Authenticator, Authy) ou les clés de sécurité FIDO2 plutôt que les SMS, vulnérables au SIM swapping.

4. Utilisez un gestionnaire de mots de passe

Un gestionnaire (1Password, Bitwarden, KeePass) centralise vos mots de passe et, de plus en plus, vos passkeys. C'est le pont entre les deux mondes pendant la transition.

5. Planifiez la migration progressive

Pour les admins IT : inventoriez les services compatibles passkeys, déployez en pilote sur un groupe restreint, puis élargissez. Ne coupez pas les mots de passe avant d'avoir validé les procédures de recovery.

Générez des mots de passe robustes dès maintenant : utilisez notre générateur de mots de passe pour créer des passwords aléatoires ou des phrases de passe mémorisables avec indicateur de force en temps réel.

FAQ

C'est quoi les passkeys ?

Les passkeys sont des identifiants d'authentification basés sur la cryptographie asymétrique (standard FIDO2/WebAuthn). Elles remplacent les mots de passe par une paire de clés : une clé privée stockée sur votre appareil et une clé publique envoyée au serveur. L'authentification se fait par biométrie (empreinte, visage) ou PIN local, sans jamais transmettre de secret au serveur.

Vaut-il mieux utiliser une clé d'accès ou un mot de passe ?

Les passkeys sont plus sûres que les mots de passe : elles résistent au phishing, aux fuites de bases de données et aux attaques par force brute. Cependant, leur adoption reste partielle (environ 20% des sites populaires en 2026). La stratégie recommandée est d'utiliser les passkeys quand elles sont disponibles et de conserver des mots de passe forts + MFA pour les autres services.

Quelle est la différence entre une clé de sécurité et un mot de passe ?

Une clé de sécurité (YubiKey, Titan) est un dispositif matériel qui authentifie par cryptographie, sans transmettre de secret. Un mot de passe est une chaîne de caractères que vous connaissez et que vous envoyez au serveur. La clé de sécurité est résistante au phishing car elle vérifie le domaine du site, contrairement au mot de passe qui peut être saisi sur un faux site.

Les passkeys fonctionnent-elles sur tous les appareils ?

Les passkeys fonctionnent sur les appareils récents : iOS 16+, Android 9+, macOS Ventura+, Windows 10+ (via Windows Hello). Elles se synchronisent au sein d'un même écosystème (Apple, Google). La portabilité entre écosystèmes différents s'améliore grâce aux gestionnaires tiers (1Password, Bitwarden) et au protocole CXP de la FIDO Alliance, mais n'est pas encore transparente.

Que se passe-t-il si je perds mon téléphone avec mes passkeys ?

Si vos passkeys sont synchronisées dans le cloud (iCloud, Google Password Manager), vous les récupérez en vous connectant à votre compte cloud depuis un nouvel appareil. Si vous perdez aussi l'accès à votre compte cloud, vous devrez passer par les procédures de recovery de chaque service, qui varient. C'est pourquoi il est recommandé de conserver un moyen d'authentification de secours (clé de sécurité matérielle, codes de récupération).

Les passkeys vont-elles remplacer les mots de passe ?

À terme, probablement pour la majorité des usages grand public. Mais la transition prendra des années. En 2025-2026, les mots de passe restent nécessaires pour la plupart des services. La cohabitation mots de passe + passkeys sera la norme pendant encore longtemps, surtout dans les environnements d'entreprise et les administrations.

Les passkeys sont-elles vraiment résistantes au phishing ?

Oui. Contrairement aux mots de passe et au MFA classique (SMS, TOTP), les passkeys intègrent une vérification cryptographique du domaine du site. Un site de phishing qui imite google.com sous l'URL g00gle.com ne peut pas déclencher l'authentification. Cette protection fonctionne aussi contre les attaques adversary-in-the-middle (AiTM) qui contournent le MFA traditionnel.

Comment activer les passkeys sur mes comptes ?

La procédure varie par service. En général : accédez aux paramètres de sécurité de votre compte, cherchez "Passkey", "Clé d'accès" ou "Connexion sans mot de passe", puis suivez les instructions pour enregistrer votre appareil. Les services majeurs (Google, Apple, Microsoft, GitHub, Amazon) proposent tous cette option dans leurs paramètres de sécurité.

Glossaire

- Passkey (clé d'accès) : identifiant d'authentification FIDO2 basé sur la cryptographie asymétrique, synchronisable entre appareils, qui remplace le mot de passe par une vérification biométrique ou un PIN local.

- FIDO2 : ensemble de standards d'authentification développé par la FIDO Alliance, comprenant WebAuthn (API navigateur) et CTAP2 (protocole de communication avec les authenticators).

- WebAuthn (Web Authentication) : API W3C qui permet aux sites web de proposer une authentification par cryptographie asymétrique, sans mot de passe. C'est la brique technique derrière les passkeys.

- Cryptographie asymétrique : système utilisant une paire de clés (publique + privée). La clé privée signe, la clé publique vérifie. La clé privée ne quitte jamais l'appareil.

- AiTM (Adversary-in-the-Middle) : attaque de phishing par proxy transparent qui intercepte les communications entre l'utilisateur et le site légitime, capturant les cookies de session même après une authentification MFA.

- CXP (Credential Exchange Protocol) : protocole de la FIDO Alliance (2024) visant à standardiser l'export et l'import de passkeys entre différents gestionnaires et plateformes.

📚 Guides sécurité des mots de passe connexes

- Phrase de passe vs mot de passe : lequel est vraiment le plus sûr ? (à venir)

- Recommandations NIST 2025 sur les mots de passe : ce qui a changé (à venir)