Ende von Basic Auth SMTP bei Microsoft Exchange Online: Zeitplan, Fehler 550 5.7.30 und Migrationsanleitung

Von CaptainDNS

Veröffentlicht am 20. Februar 2026

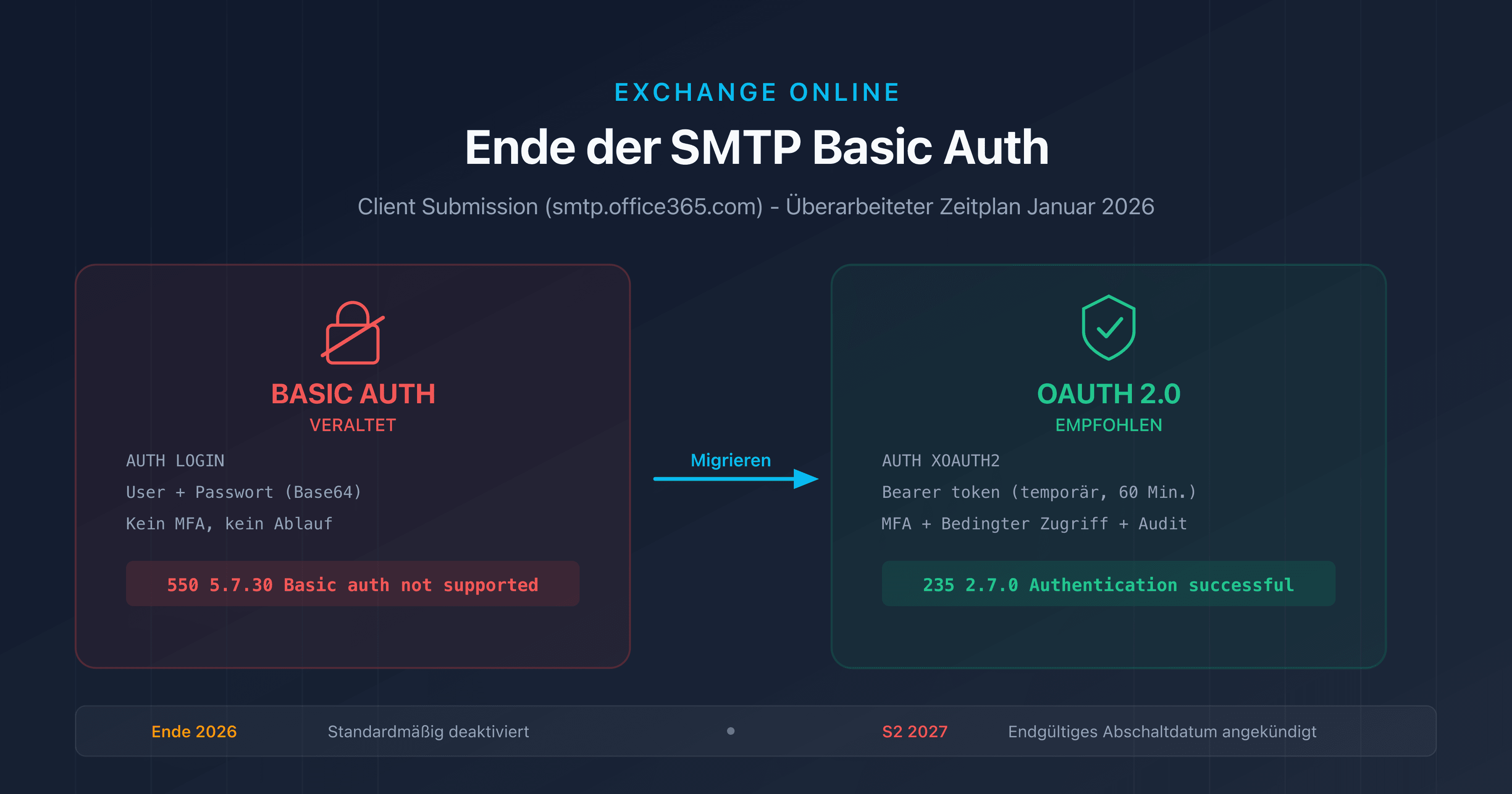

- Microsoft deaktiviert Basic Auth für SMTP AUTH (Client Submission) auf Exchange Online: standardmäßig deaktiviert Ende Dezember 2026 für bestehende Tenants, endgültige Abschaltung wird im zweiten Halbjahr 2027 bekanntgegeben.

- Jeder Client, der noch Basic Auth verwendet, erhält den Fehler

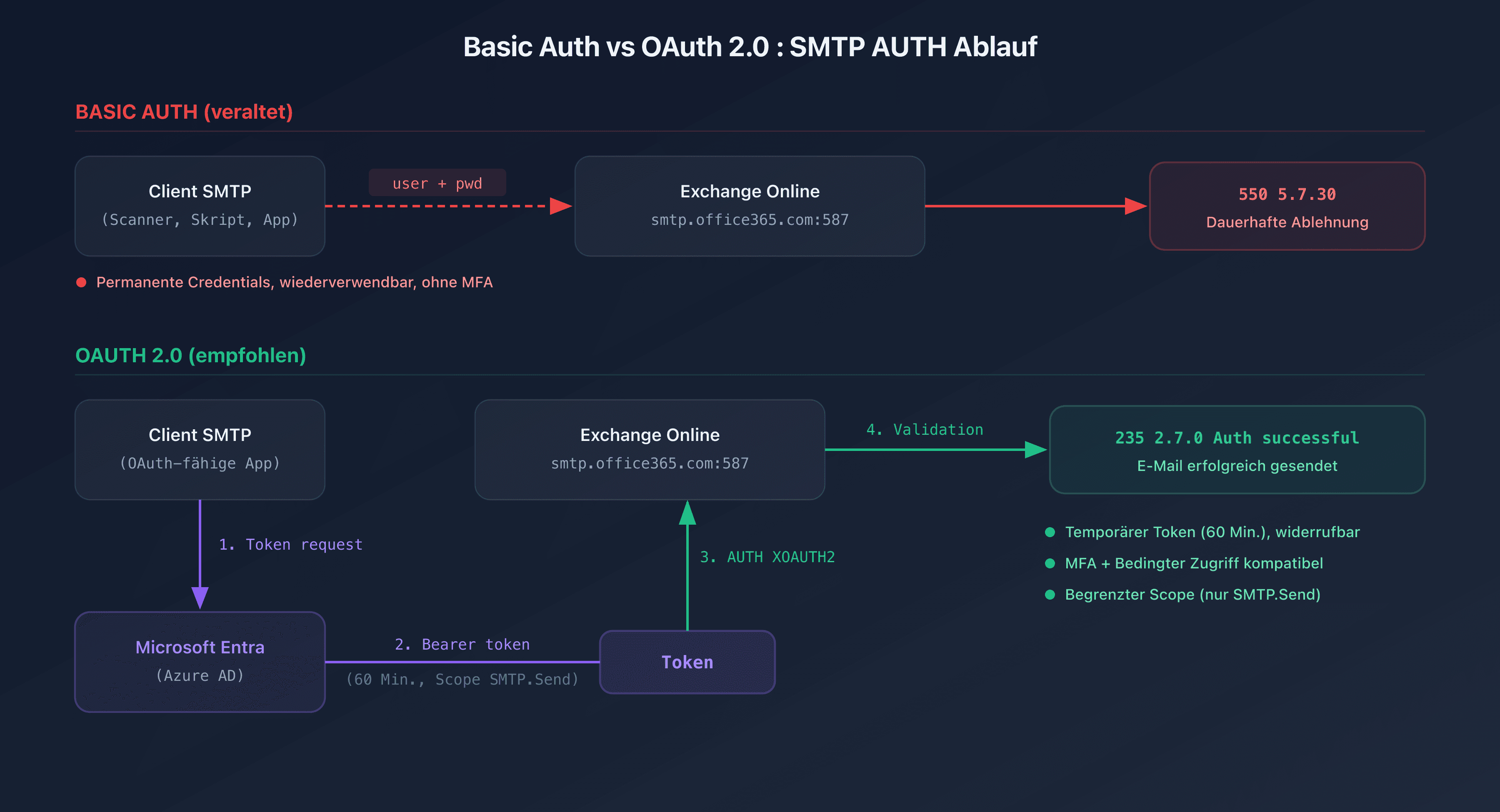

550 5.7.30 Basic authentication is not supported for Client Submission. - Fünf Alternativen: OAuth 2.0 SMTP, High Volume Email (HVE), Azure Communication Services, On-Premises SMTP-Relay, Microsoft Graph API.

- Inventarisiere jetzt deine Basic-Auth-Absender über den SMTP-AUTH-Bericht im Exchange Admin Center.

Seit 2019 entfernt Microsoft schrittweise die Basic-Authentifizierung (Benutzername + Passwort) aus seinen Exchange-Online-Protokollen. EAS, POP, IMAP, EWS, PowerShell: Alle wurden Ende 2022 auf Modern Auth migriert. Die letzte Bastion war SMTP AUTH Client Submission, das Protokoll, das von Multifunktionsdruckern, Versandskripten und Geschäftsanwendungen zum Senden von E-Mails über smtp.office365.com auf Port 587 verwendet wird.

Im April 2024 kündigte Microsoft das Ende dieser letzten Bastion an. Nach mehreren Verschiebungen (September 2025, dann März 2026) gewährt der überarbeitete Zeitplan vom Januar 2026 eine zusätzliche Frist, aber die Botschaft bleibt klar: Basic Auth SMTP wird abgeschaltet, und jede Organisation muss ihre Migration planen.

Dieser Artikel beschreibt den genauen Zeitplan, die betroffenen Systeme, die fünf verfügbaren Alternativen und eine konkrete Migrations-Checkliste.

Was ist Basic Auth SMTP und warum ist es ein Problem?

Die Basic-Authentifizierung für SMTP funktioniert einfach: Der Client codiert Benutzername und Passwort in Base64 und übermittelt sie dem Server im Befehl AUTH LOGIN oder AUTH PLAIN. Auch wenn die Verbindung per TLS (STARTTLS auf Port 587) verschlüsselt ist, sind die Credentials wiederverwendbar, ohne Ablaufdatum und ohne zweiten Faktor.

C: AUTH LOGIN

S: 334 VXNlcm5hbWU6

C: dXNlckBjYXB0YWluZG5zLmNvbQ==

S: 334 UGFzc3dvcmQ6

C: bW90ZGVwYXNzZQ==

S: 235 2.7.0 Authentication successful

Dieser Mechanismus birgt drei wesentliche Risiken:

| Risiko | Beschreibung |

|---|---|

| Credential-Diebstahl | Ein Angreifer, der die Sitzung abfängt (selbst verschlüsselt) oder den lokalen Speicher kompromittiert, erhält ein dauerhaftes Passwort |

| Brute-Force-Angriffe | Ohne clientseitiges Rate-Limiting können Credentials in großem Umfang getestet werden |

| MFA-Inkompatibilität | Basic Auth unterstützt keine Multi-Faktor-Authentifizierung, eine Säule von Zero Trust |

OAuth 2.0 löst alle drei Probleme: Tokens sind temporär (standardmäßig 60 Minuten), widerrufbar, an einen bestimmten Scope (SMTP.Send) gebunden und kompatibel mit MFA und Conditional Access.

SMTP AUTH Client Submission vs SMTP Relay

Es ist wichtig, zwei Versandmechanismen über Exchange Online zu unterscheiden:

| Merkmal | Client Submission (Port 587) | SMTP Relay (Port 25) |

|---|---|---|

| Endpoint | smtp.office365.com | Eingehender Exchange Online Connector |

| Authentifizierung | Benutzername + Passwort (Basic oder OAuth) | Quell-IP-Adresse (keine Credentials) |

| Von dieser Abschaltung betroffen | Ja | Nein |

| Empfänger | Intern und extern | Nur intern (standardmäßig) |

Die Abschaltung von Basic Auth betrifft ausschließlich Client Submission. SMTP-Relays basierend auf IP-Adressen (Option 2 der Microsoft-Dokumentation) sind nicht betroffen.

Vollständiger Zeitplan der Abschaltung

Der Zeitplan wurde mehrfach überarbeitet. Hier die konsolidierte Timeline vom 19. Februar 2026:

| Datum | Ereignis |

|---|---|

| November 2019 | Ursprüngliche Ankündigung „Improving Security Together" |

| Oktober 2022 | Basic Auth deaktiviert für EAS, POP, IMAP, EWS, PowerShell. SMTP AUTH ausgenommen |

| April 2024 | Ankündigung der Abschaltung von Basic Auth für SMTP AUTH Client Submission (geplant Sept. 2025) |

| Mitte Oktober 2024 | SMTP-AUTH-Bericht im EAC aktualisiert (Unterscheidung Basic vs OAuth) |

| Dezember 2025 | Verschiebung: neues Zieldatum März-April 2026 |

| 27. Januar 2026 | Überarbeiteter Zeitplan: Frist bis Ende 2026 |

| Ende Dezember 2026 | Basic Auth SMTP standardmäßig deaktiviert für bestehende Tenants (durch Admin reaktivierbar) |

| Nach Dezember 2026 | Neue Tenants: Basic Auth SMTP standardmäßig nicht verfügbar, nur OAuth |

| H2 2027 | Microsoft gibt das endgültige Abschaltdatum bekannt (irreversibel) |

Der Fehler 550 5.7.30

Nach der Deaktivierung erhält jeder Client, der eine Basic-Authentifizierung versucht:

550 5.7.30 Basic authentication is not supported for Client Submission.

Dieser Fehler ist eine permanente Ablehnung (Code 5xx). Der sendende Server wird keinen erneuten Zustellversuch unternehmen. Die E-Mails werden nicht in eine Warteschlange gestellt: Sie gehen sofort verloren.

Wer ist betroffen?

Jede Anwendung oder jedes Gerät, das E-Mails über smtp.office365.com oder smtp-legacy.office365.com mit Benutzername und Passwort versendet, ist betroffen.

Typischerweise betroffene Systeme

| Kategorie | Beispiele |

|---|---|

| Multifunktionsdrucker | Scan-to-Email (Xerox, HP, Canon, Ricoh, Konica Minolta) |

| Geschäftsanwendungen (LOB) | ERP, CRM, Ticketing-Systeme, Helpdesk |

| Automatisierte Skripte | PowerShell Send-MailMessage, Python smtplib, Cron-Jobs |

| Druckserver | Benachrichtigungen bei Auftragsabschluss |

| Monitoring-Systeme | Alarme von Nagios, Zabbix, PRTG per SMTP |

| IoT-Geräte | NAS (Synology, QNAP), IP-Kameras, Hausautomations-Controller |

| Legacy-SaaS-Anwendungen | Interne Tools ohne OAuth-Update |

Wie identifizierst du Absender mit Basic Auth?

Microsoft hat den SMTP-AUTH-Bericht im Exchange Admin Center (EAC) im Oktober 2024 aktualisiert, um Basic-Auth-Verbindungen von OAuth-Verbindungen zu unterscheiden.

- Melde dich bei admin.exchange.microsoft.com an

- Navigiere zu Berichte > Nachrichtenfluss > SMTP-Auth-Clientbericht

- Filtere nach Authentifizierungstyp, um die Absender mit Basic Auth zu isolieren

Jede Zeile zeigt die Absenderadresse, die Anzahl der Nachrichten und den verwendeten Authentifizierungstyp.

Alternative 1: OAuth 2.0 für SMTP AUTH

Dies ist die von Microsoft empfohlene Lösung für Clients und Anwendungen, die OAuth-Tokens verarbeiten können.

Voraussetzungen

- Eine Anwendung registrieren in Microsoft Entra (Azure AD)

- Die Berechtigung SMTP.Send (interaktiver Flow) oder SMTP.SendAsApp (Application Flow) hinzufügen

- Admin-Consent des Tenants einholen

Zwei mögliche Flows

| Flow | Einsatz | MFA | Token |

|---|---|---|---|

| Authorization Code | Interaktive Apps (Benutzer anwesend) | Ja | Im Namen des Benutzers |

| Client Credentials | Server-Skripte, Daemons, Dienste | Nein (Service Principal) | Im Namen der Anwendung |

SMTP-Sitzung mit OAuth

Der Client verwendet den SASL-Mechanismus XOAUTH2:

C: AUTH XOAUTH2 dXNlcj1hbGVydHNAY2FwdGFpbmRucy5jb20BYXV0aD1CZWFyZXIgZXl

KMGVYQUlPaUpLVjFRaUxDSmhiR2NpT2lKU1V6STFOaUo5Li4uAQE=

S: 235 2.7.0 Authentication successful

Der Base64-Token codiert user=alerts@captaindns.com gefolgt vom Bearer Token OAuth. Der Token läuft nach 60 Minuten ab; der Client muss die Erneuerung über den Refresh Token verwalten.

Einschränkungen

- Multifunktionsdrucker und IoT-Geräte unterstützen OAuth in der Regel nicht

- Erfordert eine App-Registrierung in Entra ID

- Der Client-Credentials-Flow erfordert die Registrierung eines Service Principals in Exchange Online per PowerShell

Alternative 2: High Volume Email (HVE)

Der HVE-Dienst ist für den internen Massenversand von Anwendungen und Geräten konzipiert.

| Merkmal | Wert |

|---|---|

| Endpoint | smtp-hve.office365.com |

| Port | 587 (TLS erforderlich) |

| Authentifizierung | Basic Auth (wird für HVE beibehalten) |

| Empfänger | Nur intern (extern seit Juni 2025 deaktiviert) |

| Kontolimit | 100 HVE-Konten pro Tenant |

| Empfängerlimit | 50 pro Nachricht |

| Ordner „Gesendete Elemente" | Nein |

Wann HVE verwenden?

HVE eignet sich, wenn:

- Das Gerät OAuth nicht unterstützt (MFP, IoT)

- Die E-Mails ausschließlich intern sind (Alarme, Benachrichtigungen, Scan-to-Email an Postfächer des Tenants)

- Das Volumen hoch ist (kein Rate-Limit für Empfänger)

HVE-Konto erstellen

Über das EAC: Nachrichtenfluss > High Volume Email (Preview) > HVE-Konto hinzufügen.

Oder per PowerShell:

New-MailUser -HVEAccount -Name "Scanner Alerts" -PrimarySmtpAddress "scanner-alerts@captaindns.com"

Achtung: HVE befindet sich in der Public Preview. Microsoft behält sich das Recht vor, den Dienst auszusetzen. Weise HVE-Konten keine Lizenz zu.

Alternative 3: Azure Communication Services Email

Azure Communication Services (ACS) Email ermöglicht den internen und externen Versand über eine REST-API oder SDKs (.NET, Python, JavaScript, Java).

| Merkmal | Wert |

|---|---|

| Protokoll | REST API / SDK |

| Authentifizierung | Access Key oder Managed Identity |

| Empfänger | Intern und extern |

| Preismodell | Nutzungsbasiert (pro gesendeter E-Mail) |

| Nativer SMTP | Nein (nur API) |

ACS ist relevant für Cloud-native Anwendungen, die ein SDK integrieren können. Für physische Geräte (Drucker, Scanner), die nur SMTP sprechen, ist es nicht geeignet.

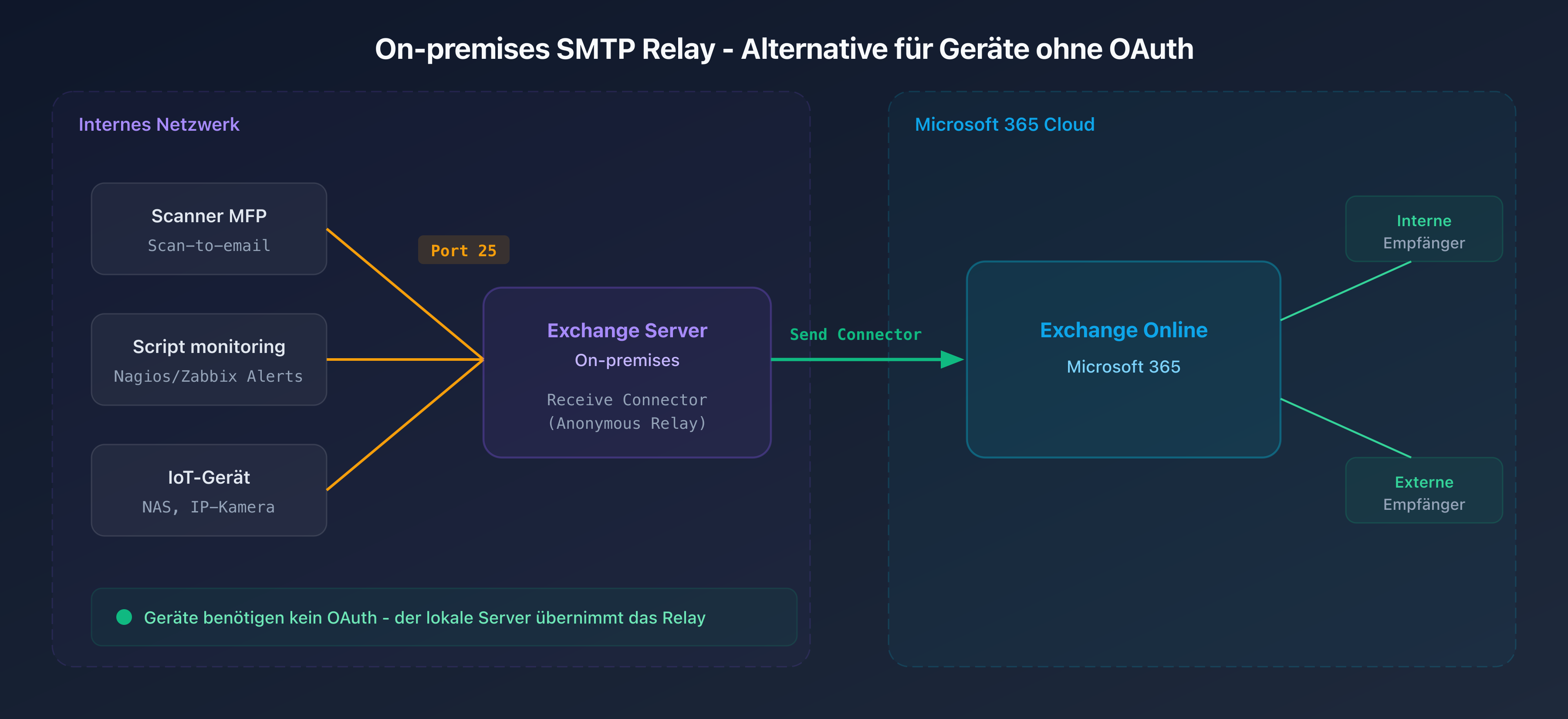

Alternative 4: On-Premises SMTP-Relay

Für Organisationen mit hybrider Konfiguration (Exchange Online + Exchange Server On-Premises) bleibt das lokale SMTP-Relay eine Option.

Funktionsweise

- Die Geräte (MFP, IoT, Skripte) senden an den lokalen Exchange Server über Port 25 (Anonymous Relay)

- Der Receive Connector ist so konfiguriert, dass er Verbindungen aus einem internen IP-Netzwerk akzeptiert

- Der lokale Exchange Server leitet über den Send Connector an Exchange Online weiter

Konfiguration des Receive Connectors

New-ReceiveConnector -Name "Anonymous Relay" `

-TransportRole FrontendTransport `

-Usage Custom `

-Bindings 0.0.0.0:25 `

-RemoteIPRanges 192.168.1.0/24 `

-PermissionGroups AnonymousUsers

Vor- und Nachteile

| Vorteil | Nachteil |

|---|---|

| Kein OAuth auf dem Gerät erforderlich | Pflege eines On-Premises Exchange Servers |

| Funktioniert mit jedem SMTP-Gerät | Infrastruktur-Komplexität und Lizenzkosten |

| Interner und externer Versand | Zusätzlicher Ausfallpunkt |

Alternative 5: Microsoft Graph API

Für Skripte und Anwendungen bietet die Graph API den Endpoint /users/{id}/sendMail, der SMTP vorteilhaft ersetzt.

curl -X POST "https://graph.microsoft.com/v1.0/users/alerts@captaindns.com/sendMail" \

-H "Authorization: Bearer $TOKEN" \

-H "Content-Type: application/json" \

-d '{

"message": {

"subject": "Alerte monitoring",

"body": {"contentType": "Text", "content": "Le serveur DNS est indisponible."},

"toRecipients": [{"emailAddress": {"address": "ops@captaindns.com"}}]

}

}'

Graph API ist ideal als Ersatz für PowerShell-Skripte (Send-MailMessage ist deprecated) und Serveranwendungen. Für Hardware-Geräte, die nur SMTP ausführen können, ist es nicht geeignet.

Vergleichstabelle der Alternativen

| Kriterium | OAuth SMTP | HVE | Azure CS | On-Prem-Relay | Graph API |

|---|---|---|---|---|---|

| Interner Versand | Ja | Ja | Ja | Ja | Ja |

| Externer Versand | Ja | Nein | Ja | Ja | Ja |

| MFP/IoT-Unterstützung | Nein | Ja | Nein | Ja | Nein |

| Basic Auth beibehalten | Nein | Ja | N/A | Ja | Nein |

| Migrationsaufwand | Mittel | Gering | Mittel | Hoch | Mittel |

| Zusatzkosten | Keine | Keine | Nutzungsbasiert | Exchange-Lizenz | Keine |

| MFA/Conditional Access | Ja | Nein | Nein | Nein | Ja |

Migrations-Checkliste

Von Basic Auth SMTP auf eine sichere Alternative migrieren

- Schritt 1: SMTP-AUTH-Bericht aktivieren und prüfen

Melde dich beim Exchange Admin Center an. Navigiere zu Berichte > Nachrichtenfluss > SMTP-Auth-Clientbericht. Filtere nach dem Authentifizierungstyp Basic. Exportiere die Absenderliste.

- Schritt 2: Jeden Absender inventarisieren und kategorisieren

Bestimme für jeden identifizierten Absender: den Geräte- oder Anwendungstyp, die OAuth-Fähigkeit, die Empfänger (nur intern oder intern + extern) und das monatliche Versandvolumen.

- Schritt 3: Die passende Alternative für jede Kategorie wählen

OAuth-fähige Apps: Migration auf OAuth SMTP. Interne Drucker/Scanner: HVE verwenden. Skripte: auf Graph API umstellen. Legacy-Geräte mit externem Versand: On-Premises-Relay oder Azure Communication Services einsetzen.

- Schritt 4: Parallel implementieren und testen

Konfiguriere die neue Authentifizierungsmethode für jeden Absender. Teste den Versand parallel zu Basic Auth, solange dieses noch aktiv ist. Prüfe die Header der empfangenen E-Mails, um die OAuth-Authentifizierung zu bestätigen.

- Schritt 5: Basic Auth proaktiv deaktivieren

Erstelle vor der Deaktivierung durch Microsoft eine Authentication Policy in Exchange Online, die Basic Auth für SMTP blockiert:

Set-AuthenticationPolicy -AllowBasicAuthSmtp:$false. Wende sie auf eine Pilotgruppe an und erweitere sie schrittweise. - Schritt 6: Ablehnungen nach der Migration überwachen

Überwache nach der Umstellung die Exchange-Transportlogs auf Fehler

550 5.7.30. Jedes Vorkommen weist auf einen nicht migrierten Absender hin. Behandle sie einzeln mit der passenden Alternative.

Auswirkungen auf Zustellbarkeit und Sicherheit

Die Abschaltung von Basic Auth hat keinen Einfluss auf SPF, DKIM oder DMARC. Diese E-Mail-Authentifizierungsprotokolle funktionieren auf DNS-Ebene und bleiben unabhängig von der SMTP-Authentifizierungsmethode.

Die Migration bietet jedoch eine Gelegenheit, deine Sicherheitslage zu stärken:

- MFA überall: OAuth ermöglicht es, Multi-Faktor-Authentifizierung für interaktive Sendekonten durchzusetzen

- Widerrufbare Tokens: Im Gegensatz zu einem kompromittierten Passwort, das bis zur Änderung gültig bleibt, läuft ein OAuth-Token automatisch ab

- Conditional Access: Du kannst den SMTP-Versand auf bestimmte IP-Bereiche, konforme Geräte oder bestimmte Zeiten beschränken

- Granulare Überwachung: OAuth-Verbindungen sind in den Entra-ID-Logs nachvollziehbar, mit Details zur Anwendung und zum verwendeten Scope

Diese Maßnahme von Microsoft fügt sich in einen breiteren Trend ein. Google und Yahoo haben bereits 2024 verschärfte Authentifizierungsanforderungen für Massenversender eingeführt. Die Absicherung des SMTP-Versandkanals ist die logische Fortsetzung.

FAQ

Ist Basic Auth SMTP auf Exchange Online bereits deaktiviert?

Nein. Stand 19. Februar 2026 funktioniert Basic Auth SMTP noch normal. Die standardmäßige Deaktivierung ist für Ende Dezember 2026 bei bestehenden Tenants geplant. Admins können es vorübergehend reaktivieren. Das endgültige Abschaltdatum wird im zweiten Halbjahr 2027 bekanntgegeben.

Mein Drucker unterstützt kein OAuth, was tun?

Zwei Optionen: High Volume Email (HVE) verwenden, das Basic Auth auf einem dedizierten Endpoint (smtp-hve.office365.com) nur für den internen Versand beibehält. Oder ein On-Premises SMTP-Relay einrichten (hybrider Exchange Server oder SMTP-Server eines Drittanbieters), das Verbindungen ohne OAuth akzeptiert und an Exchange Online weiterleitet.

Kann man bei Microsoft eine Ausnahme beantragen?

Nein. Microsoft ist eindeutig: Es werden keine Ausnahmen gewährt. Der technische Support kann Basic Auth weder dauerhaft reaktivieren noch eine Ausnahmegenehmigung erteilen. Die einzige Lösung ist die Migration auf eine Alternative.

Unterstützt HVE den Versand an externe Empfänger?

Nein. Seit Juni 2025 unterstützt HVE nur den internen Versand (Empfänger innerhalb desselben Tenants). Für den externen Versand verwende OAuth SMTP, Azure Communication Services, ein On-Premises-Relay oder Graph API.

Wie erkenne ich, ob meine Anwendungen Basic Auth verwenden?

Prüfe den SMTP-AUTH-Bericht im Exchange Admin Center (Berichte > Nachrichtenfluss > SMTP-Auth-Clientbericht). Seit Oktober 2024 unterscheidet dieser Bericht zwischen Basic-Auth- und OAuth-Verbindungen. Du kannst auch die Sign-in-Logs in Microsoft Entra für SMTP-Verbindungen einsehen.

Ist der Fehler 550 5.7.30 endgültig?

Ja. Der Code 550 ist eine permanente Ablehnung (5xx). Der sendende Server wird die Zustellung nicht erneut versuchen. Die E-Mail geht verloren. Du musst die Quelle korrigieren, indem du auf OAuth oder eine andere Alternative migrierst, bevor Basic Auth deaktiviert wird.

Kann Graph API SMTP für einen Scanner ersetzen?

Nein. Scanner und Multifunktionsdrucker kommunizieren ausschließlich per SMTP. Graph API erfordert einen HTTP-Client, der REST-Anfragen mit OAuth-Tokens ausführen kann, was die Fähigkeiten dieser Geräte übersteigt. Verwende HVE oder ein On-Premises-Relay für diese Fälle.

Was ist der Unterschied zwischen SMTP Client Submission und SMTP Relay?

Client Submission (Port 587) authentifiziert den Absender mit Credentials (Basic oder OAuth) über smtp.office365.com. SMTP Relay (Port 25) authentifiziert über die Quell-IP-Adresse per Exchange-Online-Connector. Nur Client Submission ist von der Abschaltung von Basic Auth betroffen.

Deployment-Checkliste herunterladen

Assistenten können die Checkliste über die JSON- oder CSV-Exporte unten wiederverwenden.

Glossar

- Basic Auth: Authentifizierungsmethode, die Benutzername und Passwort Base64-codiert überträgt. Kein inhärenter Schutz gegen Replay-Angriffe.

- OAuth 2.0: Autorisierungsprotokoll auf Basis temporärer Tokens. Unterstützt MFA und Conditional Access.

- SASL XOAUTH2: SASL-Mechanismus zur Übertragung eines OAuth-2.0-Tokens in einer SMTP-, IMAP- oder POP-Sitzung.

- Client Submission: Authentifizierte SMTP-Versandmethode über

smtp.office365.com(Port 587). Der Absender authentifiziert sich mit Credentials. - SMTP Relay: SMTP-Versandmethode basierend auf der Quell-IP-Adresse, ohne Credentials. Nutzt einen eingehenden Exchange-Online-Connector.

- HVE (High Volume Email): Microsoft-365-Dienst für internen Massenversand über

smtp-hve.office365.com. Public Preview. - Microsoft Entra: Neuer Name von Azure Active Directory. Verwaltet App-Registrierungen, Berechtigungen und OAuth-Tokens.

- Service Principal: Anwendungsidentität in Exchange Online, erforderlich für den Client-Credentials-OAuth-Flow.

- MFA: Multi-Faktor-Authentifizierung. Mit Basic Auth unmöglich, mit OAuth 2.0 nativ unterstützt.

Quellen

- Exchange Online to retire Basic auth for Client Submission (SMTP AUTH) - Exchange Team Blog, April 2024

- Updated Exchange Online SMTP AUTH Basic Authentication Deprecation Timeline - Exchange Team Blog, Januar 2026

- Deprecation of Basic authentication in Exchange Online - Microsoft Learn

- Authenticate an IMAP, POP or SMTP connection using OAuth - Microsoft Learn

- Manage High Volume Email for Microsoft 365 - Microsoft Learn