Die SMTP-Ports erklärt: 25, 465, 587, 2525, welchen verwenden?

Von CaptainDNS

Veröffentlicht am 17. Februar 2026

- Port 25 ist dem Relay zwischen MX-Servern vorbehalten (Server-zu-Server): Verwende ihn nie zum Senden über einen Mail-Client oder eine Anwendung

- Port 587 (STARTTLS) ist der Standard für die E-Mail-Submission über einen Client: Er ist in RFC 6409 definiert und erfordert eine Authentifizierung

- Port 465 (Implicit TLS) wurde durch RFC 8314 im Jahr 2018 rehabilitiert: Er bietet Verschlüsselung ab der Verbindung, ohne Downgrade-Risiko

- Port 2525 ist eine inoffizielle Alternative, wenn Port 587 durch einen ISP oder Cloud-Hoster blockiert wird

Du konfigurierst einen Mail-Client, eine transaktionale Anwendung oder einen Mailserver und sollst einen SMTP-Port wählen. Die Optionen: 25, 465, 587, manchmal 2525. Vier Nummern, vier unterschiedliche Verhaltensweisen und direkte Auswirkungen auf die Zustellbarkeit und Sicherheit deiner E-Mails.

Dieser Guide erklärt die genaue Rolle jedes SMTP-Ports, seine Geschichte in den RFCs, die verwendete Verschlüsselungsart und vor allem: welchen du je nach Situation wählen solltest. Ob Systemadministrator, DevOps oder Entwickler, du gehst mit einer klaren Antwort raus.

Wie funktioniert SMTP und warum sind die Ports wichtig?

SMTP (Simple Mail Transfer Protocol) ist das Protokoll, das E-Mails im Internet transportiert. Ursprünglich 1982 in RFC 821 definiert, basiert es auf einem Client-Server-Modell, bei dem sich der Client mit einem bestimmten TCP-Port des Servers verbindet, um eine Nachricht zu übermitteln.

Die Wahl des Ports ist nicht trivial: Sie bestimmt drei grundlegende Dinge.

1. Die Art der Kommunikation

Zwei unterschiedliche Datenflüsse existieren im E-Mail-Ökosystem:

- Submission: Ein Benutzer oder eine Anwendung sendet eine E-Mail an seinen ausgehenden Mailserver (MTA)

- Relay: Ein MX-Server leitet eine E-Mail an den MX-Server des Empfängers weiter

2. Der Verschlüsselungsmechanismus

Je nach Port wird die TLS-Verschlüsselung auf zwei verschiedene Arten hergestellt:

- STARTTLS: Die Verbindung startet unverschlüsselt und wechselt nach einem expliziten Befehl zu TLS

- Implicit TLS: Die Verbindung ist ab dem ersten Byte verschlüsselt, ohne Klartextphase

3. Die Authentifizierungsanforderung

Submission-Ports erfordern eine Authentifizierung (Benutzername/Passwort), Relay-Ports nicht.

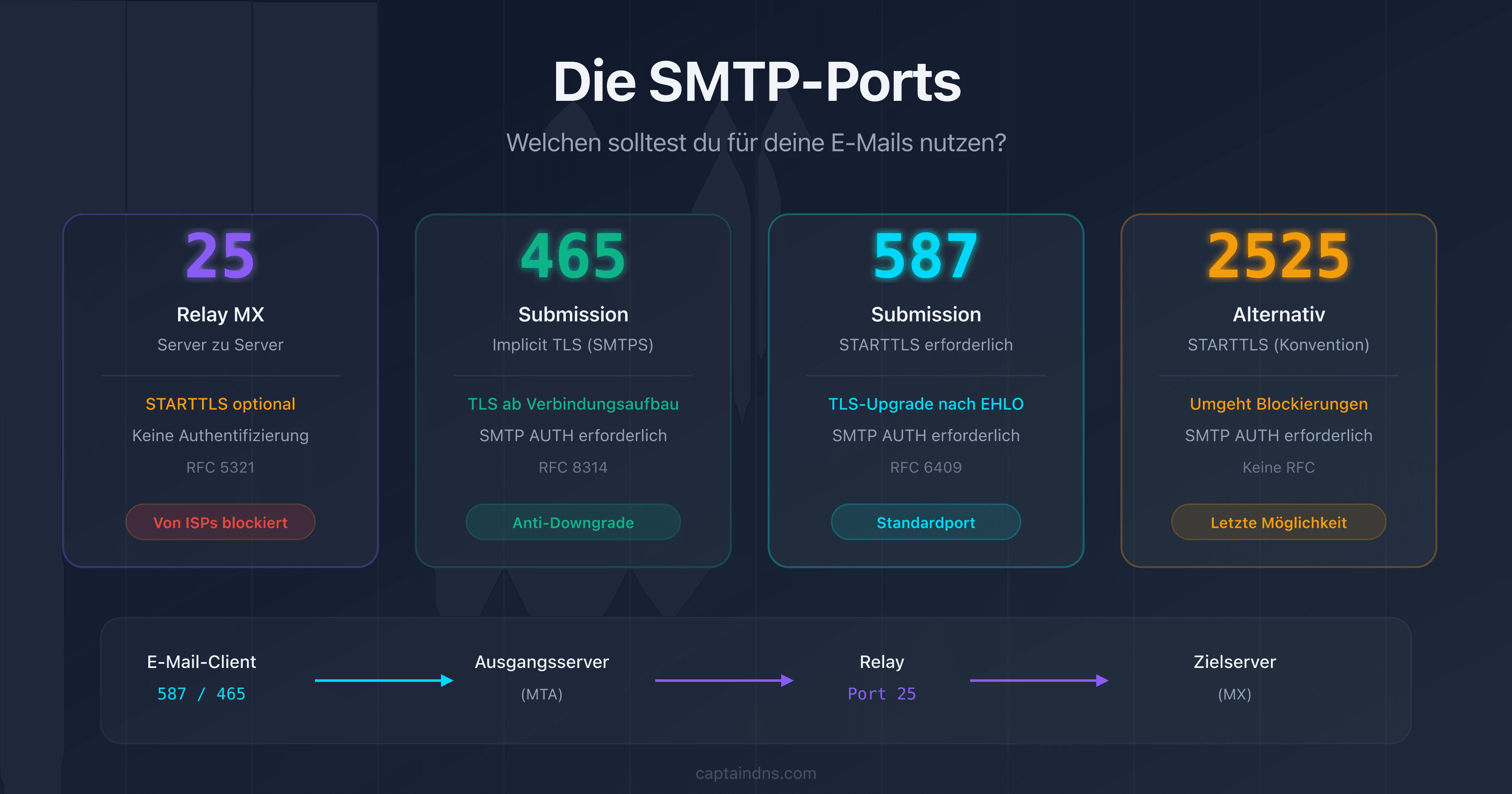

Port 25: das Relay zwischen MX-Servern

Port 25 ist der historische und grundlegende Port von SMTP. Bereits 1982 zugewiesen, ist er in RFC 5321 als Standardport für den E-Mail-Transport zwischen Servern definiert.

Rolle von Port 25

Wenn du eine E-Mail an contact@captaindns.com sendest, führt dein Mailserver einen DNS-MX-Lookup auf captaindns.com durch, erhält den Ziel-MX-Server und verbindet sich dann mit diesem Server auf Port 25, um die Nachricht zuzustellen. Das ist das SMTP-Relay: die Server-zu-Server-Kommunikation, die das Rückgrat des E-Mail-Transports bildet.

$ dig captaindns.com MX +short

10 mail.captaindns.com.

$ telnet mail.captaindns.com 25

220 mail.captaindns.com ESMTP

EHLO mta.captaindns.com

250-mail.captaindns.com

250-STARTTLS

250 OK

Warum blockieren ISPs Port 25?

Port 25 erfordert keine Authentifizierung auf Absenderseite. Jeder beliebige Server kann sich verbinden und versuchen, eine E-Mail zuzustellen. Diese Eigenschaft, die für das Relay notwendig ist, macht ihn auch zu einem massiven Spam-Vektor.

Aus diesem Grund blockieren nahezu alle ISPs und Cloud-Hoster (AWS, Google Cloud, Azure, OVHcloud) Port 25 im Ausgang bei Privatkunden-Verbindungen und Cloud-Instanzen standardmäßig. Das Ziel: kompromittierte Maschinen daran hindern, direkt Spam zu versenden.

Praktische Konsequenz: Wenn du versuchst, eine E-Mail von deinem lokalen Rechner über Port 25 zu senden, wird die Verbindung höchstwahrscheinlich von deinem ISP abgelehnt.

Wann Port 25 verwenden?

- MX-Server, der E-Mails von anderen Servern empfängt

- SMTP-Relay zwischen Servern in einer E-Mail-Infrastruktur

- Nie für einen Mail-Client (Thunderbird, Outlook) oder eine Anwendung

Port 465: Implicit TLS (SMTPS)

Port 465 hat die chaotischste Geschichte der vier SMTP-Ports. Diese Geschichte zu verstehen, ist essenziell, um zu wissen, wann man ihn heute verwenden sollte.

Die bewegte Geschichte von Port 465

1997: Die IANA weist Port 465 SMTPS (SMTP over SSL) zu, einem Protokoll, bei dem die SSL-Verbindung sofort beginnt, ohne Klartextphase. Es ist das gleiche Prinzip wie HTTPS auf Port 443.

1998: Die IETF entscheidet, dass STARTTLS (opportunistische Verschlüsselung auf Port 587) der bessere Ansatz ist. Port 465 wird offiziell zurückgezogen und seine IANA-Zuweisung widerrufen. Fast 20 Jahre lang bleibt Port 465 in einer normativen Grauzone: aus den Standards entfernt, aber massiv von Anbietern genutzt.

2018: RFC 8314 rehabilitiert Port 465, indem sie ihn für die Submission mit Implicit TLS empfiehlt. Die IETF erkennt an, dass Implicit TLS bessere Sicherheitsgarantien als STARTTLS bietet.

Wie funktioniert Implicit TLS auf Port 465?

Im Gegensatz zu STARTTLS wird die TLS-Verbindung ab dem ersten Paket hergestellt. Der Client sieht nie eine unverschlüsselte Kommunikation:

$ openssl s_client -connect smtp.captaindns.com:465

CONNECTED(00000003)

[...TLS-Aushandlung...]

220 smtp.captaindns.com ESMTP

AUTH LOGIN

Es gibt keinen STARTTLS-Befehl im Ablauf: Die Verschlüsselung ist implizit und obligatorisch. Wenn der Client TLS nicht unterstützt, schlägt die Verbindung sofort fehl.

Sicherheitsvorteil von Port 465

Implicit TLS eliminiert ein grundlegendes Risiko: den Downgrade-Angriff. Bei STARTTLS (Port 587) kann ein Angreifer im Netzwerk den STARTTLS-Befehl aus der Serverantwort entfernen und so die Kommunikation im Klartext erzwingen. Bei Implicit TLS gibt es keine Klartextphase zum Abfangen.

Port 587: Submission mit STARTTLS

Port 587 ist der Standardport für die E-Mail-Submission (Message Submission). In RFC 6409 definiert, ist er speziell für Mail-Clients konzipiert, die Nachrichten an ihren ausgehenden Server senden.

Warum ein dedizierter Port für die Submission?

Die Trennung zwischen Relay (Port 25) und Submission (Port 587) erfüllt ein grundlegendes Bedürfnis: unterschiedliche Regeln auf diese beiden Datenflüsse anwenden zu können.

| Kriterium | Relay (Port 25) | Submission (Port 587) |

|---|---|---|

| Authentifizierung | Nicht erforderlich | Pflicht (SMTP AUTH) |

| Absender | Jeder beliebige MX-Server | Nur authentifizierte Benutzer |

| Verschlüsselung | STARTTLS optional | STARTTLS obligatorisch (RFC 6409) |

| Spamfilter | Beim Empfang | Nicht relevant (vertrauenswürdiger Absender) |

Wie funktioniert STARTTLS auf Port 587?

Die Verbindung beginnt unverschlüsselt. Der Client sendet den Befehl EHLO, der Server kündigt seine Fähigkeiten an, darunter STARTTLS, und der Client wechselt zu TLS, bevor er sich authentifiziert:

$ telnet smtp.captaindns.com 587

220 smtp.captaindns.com ESMTP

EHLO client.captaindns.com

250-smtp.captaindns.com

250-STARTTLS

250-AUTH LOGIN PLAIN

250 OK

STARTTLS

220 Ready to start TLS

[...TLS-Aushandlung...]

AUTH LOGIN

Nach dem STARTTLS-Befehl ist die gesamte Kommunikation verschlüsselt. Die Authentifizierung (Benutzername/Passwort) wird also innerhalb des TLS-Tunnels übertragen.

Das Problem: obligatorisches vs. opportunistisches STARTTLS

RFC 6409 verlangt STARTTLS auf Port 587, aber in der Praxis bieten manche Server es nur opportunistisch an: Wenn der Client es nicht nutzt, läuft die Verbindung unverschlüsselt weiter. Das ist eine Sicherheitslücke, die ein Netzwerk-Angreifer ausnutzen kann, indem er die Zeile 250-STARTTLS aus der Serverantwort entfernt.

Um dieses Risiko zu mindern, empfiehlt RFC 8314, Port 465 (Implicit TLS) zu bevorzugen, wenn möglich.

Port 2525: die inoffizielle Alternative

Port 2525 ist in keiner RFC definiert und von der IANA nicht für SMTP zugewiesen. Es ist eine Branchenkonvention, um Netzwerkbeschränkungen zu umgehen.

Warum gibt es Port 2525?

Manche Umgebungen blockieren sowohl Port 25 (Anti-Spam) als auch die Ports 465/587 (restriktive Netzwerkrichtlinien oder Unternehmens-Firewalls). Port 2525 bietet einen Ausweg.

Die großen Anbieter für transaktionale E-Mails (SendGrid, Mailgun, Postmark, Brevo) unterstützen Port 2525 als Alternative. Er funktioniert in der Regel mit STARTTLS, genau wie Port 587.

Wann Port 2525 verwenden?

- Cloud-Hoster, der Port 587 blockiert (selten, aber möglich)

- Unternehmensnetzwerk mit Firewall-Einschränkungen auf den Standardports

- Letzter Ausweg, wenn die Ports 587 und 465 nicht erreichbar sind

Port 2525 ist kein Standard. Wenn die Ports 587 und 465 verfügbar sind, verwende sie vorrangig.

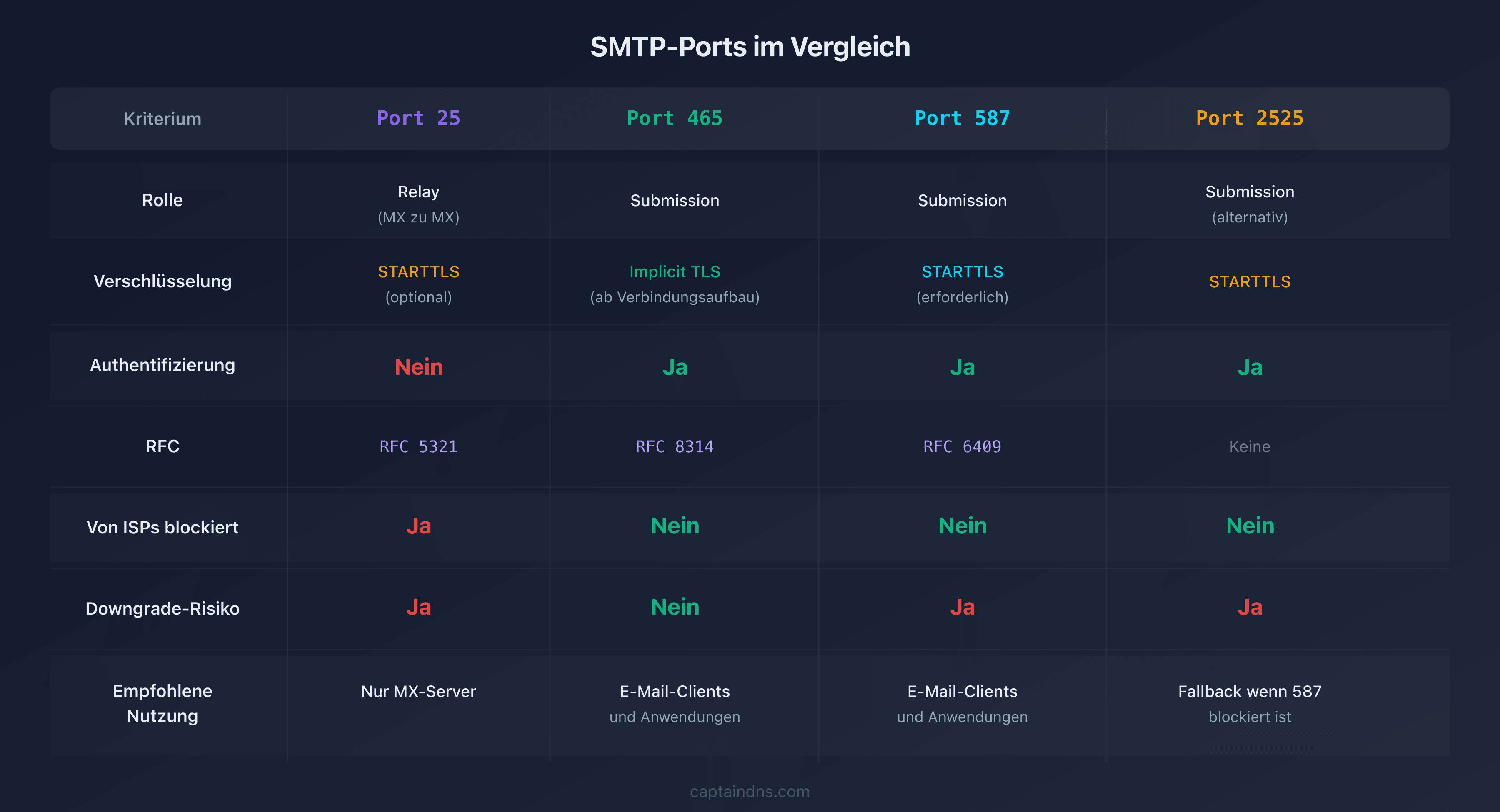

Vergleichstabelle der SMTP-Ports

| Kriterium | Port 25 | Port 465 | Port 587 | Port 2525 |

|---|---|---|---|---|

| Rolle | Relay (MX-zu-MX) | Submission | Submission | Submission (alternativ) |

| RFC | RFC 5321 | RFC 8314 | RFC 6409 | Keine |

| Verschlüsselung | STARTTLS (optional) | Implicit TLS | STARTTLS (obligatorisch) | STARTTLS |

| Authentifizierung | Nein | Ja (SMTP AUTH) | Ja (SMTP AUTH) | Ja (SMTP AUTH) |

| Blockiert durch ISPs | Ja (ausgehend) | Nein | Nein | Nein |

| Downgrade-Risiko | Ja | Nein | Ja | Ja |

| Empfohlener Einsatz | Nur MX-Server | Mail-Clients, Apps | Mail-Clients, Apps | Fallback wenn 587 blockiert |

| IANA-Standard | Ja | Ja (neu zugewiesen 2018) | Ja | Nein |

Welchen SMTP-Port wählen? Entscheidungsbaum

Die Wahl des Ports hängt von deinem Kontext ab. Hier ist ein Entscheidungsbaum, der die häufigsten Fälle abdeckt.

Du konfigurierst einen Mail-Client (Thunderbird, Outlook, Apple Mail)

Verwende Port 465 (Implicit TLS), wenn dein Anbieter ihn unterstützt, ansonsten Port 587 (STARTTLS).

Die wichtigsten Anbieter und ihre Submission-Ports:

| Anbieter | Empfohlener Port | Verschlüsselung |

|---|---|---|

| Gmail | 465 oder 587 | Implicit TLS / STARTTLS |

| Microsoft 365 | 587 | STARTTLS |

| Yahoo Mail | 465 | Implicit TLS |

| OVHcloud | 465 oder 587 | Implicit TLS / STARTTLS |

Du sendest E-Mails aus einer Anwendung oder einer API

Port 587 als erste Wahl. Das ist der am universellsten unterstützte Port für die Submission. Wenn Port 587 in deiner Hosting-Umgebung blockiert ist, wechsle zu Port 2525.

# SMTP-Konfiguration für eine Python-Anwendung

import smtplib

# Option 1: Port 587 mit STARTTLS

server = smtplib.SMTP('smtp.captaindns.com', 587)

server.starttls()

server.login('user@captaindns.com', 'password')

# Option 2: Port 465 mit Implicit TLS

server = smtplib.SMTP_SSL('smtp.captaindns.com', 465)

server.login('user@captaindns.com', 'password')

Du administrierst einen MX-Server

Port 25 ist Pflicht. Das ist der einzige Port, den andere MX-Server verwenden, um dir E-Mails zuzustellen. Aktiviere STARTTLS auf Port 25 und konfiguriere ein gültiges TLS-Zertifikat.

Wenn du die Sicherheit des eingehenden Transports weiter verbessern willst, setze MTA-STS ein, um die TLS-Verschlüsselung für Server zu erzwingen, die dir E-Mails senden.

Port 25 ist im Ausgang blockiert?

Wenn dein ISP oder Hoster Port 25 blockiert und du E-Mails an einen anderen Server weiterleiten musst, hast du zwei Optionen:

- Verwende einen Smarthost (authentifiziertes SMTP-Relay) auf Port 587 oder 465

- Bitte deinen Hoster, Port 25 freizuschalten (möglich bei AWS, OVHcloud und anderen, unter bestimmten Bedingungen)

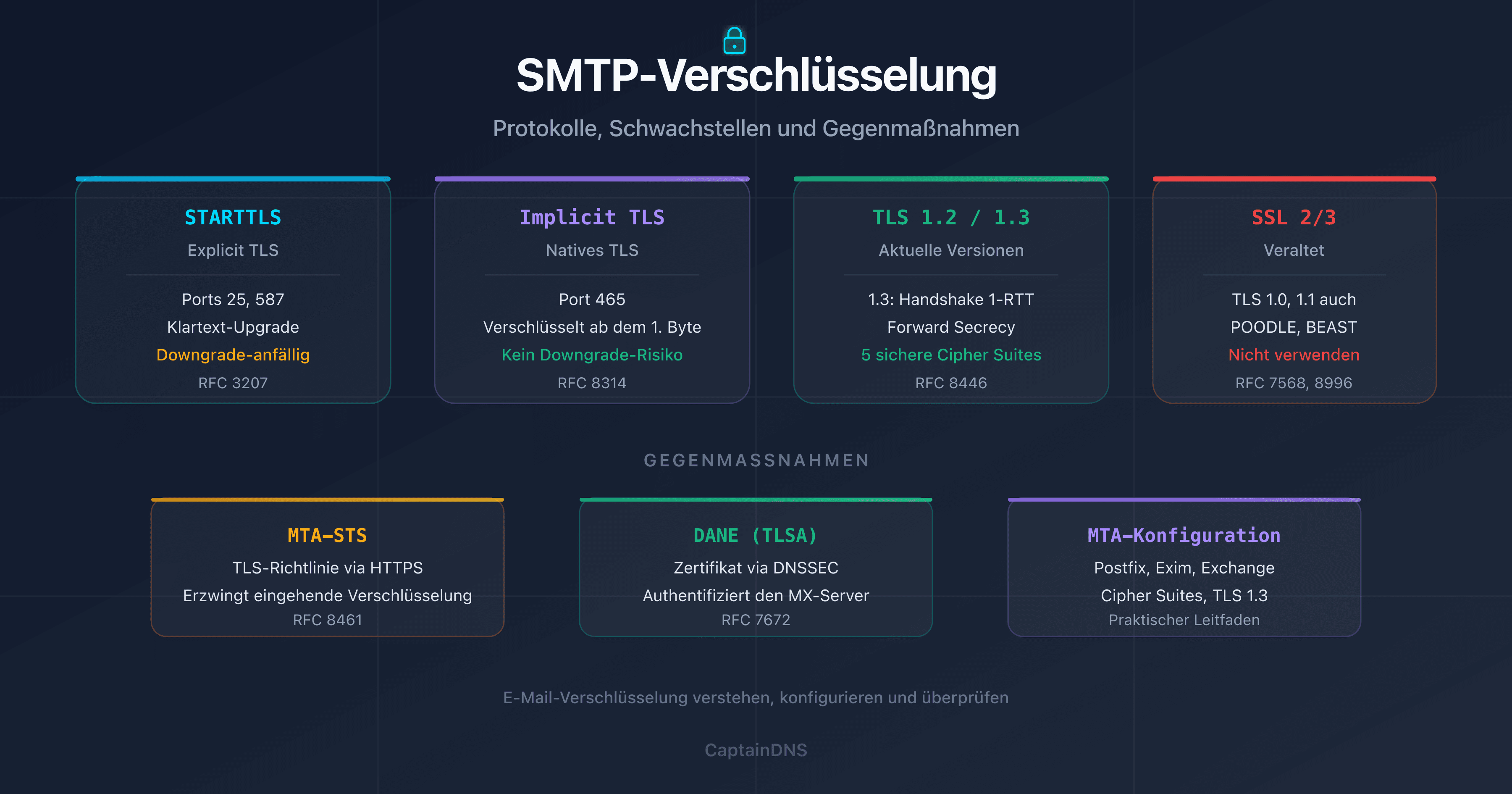

STARTTLS vs. Implicit TLS: Welche Sicherheit für deine E-Mails?

Die Debatte zwischen STARTTLS und Implicit TLS ist zentral bei der Wahl des SMTP-Ports. Beide Mechanismen verschlüsseln die Verbindung, aber auf grundlegend unterschiedliche Weise.

STARTTLS: die opportunistische Verschlüsselung

STARTTLS ist eine Erweiterung des SMTP-Protokolls (RFC 3207). Die Verbindung startet unverschlüsselt auf Port 587 (oder 25), der Server kündigt an, dass er STARTTLS unterstützt, und der Client kann sich entscheiden, zu TLS zu wechseln.

Das Problem: Diese Aushandlungsphase im Klartext ist angreifbar.

Ein Angreifer zwischen Client und Server (Man-in-the-Middle) kann:

- Die Zeile

250-STARTTLSaus der Serverantwort entfernen, um die Kommunikation im Klartext zu erzwingen - Authentifizierungsdaten abfangen, die unverschlüsselt gesendet werden

- Den Inhalt der E-Mails im Transit mitlesen

Das ist ein Downgrade-Angriff: Der Angreifer zwingt das Protokoll, in einen weniger sicheren Modus zurückzufallen. Dokumentiert und ausgenutzt, ist dieser Angriff der Hauptgrund, warum RFC 8314 Implicit TLS empfiehlt.

Implicit TLS: Verschlüsselung von Anfang an

Bei Implicit TLS (Port 465) beginnt die TLS-Aushandlung vor jeder SMTP-Kommunikation. Es gibt keine Klartextphase, keinen STARTTLS-Befehl, keine Möglichkeit eines Downgrades.

| Kriterium | STARTTLS (Port 587) | Implicit TLS (Port 465) |

|---|---|---|

| Erste Kommunikation | Unverschlüsselt (EHLO) | Verschlüsselt (TLS-Handshake) |

| STARTTLS-Befehl | Erforderlich | Existiert nicht |

| Downgrade-Verwundbarkeit | Ja | Nein |

| Empfohlene RFC | RFC 3207 | RFC 8314 |

| Web-Analogie | HTTP zu HTTPS (Weiterleitung) | Natives HTTPS |

Aktuelle Empfehlung (RFC 8314)

RFC 8314 (Januar 2018) ist eindeutig: Für die E-Mail-Submission ist Implicit TLS auf Port 465 dem STARTTLS auf Port 587 vorzuziehen. Mailserver sollten während der Übergangsphase beide unterstützen, aber neue Implementierungen sollten Port 465 bevorzugen.

In der Praxis bleibt Port 587 weit verbreitet und durchaus akzeptabel, wenn Implicit TLS nicht verfügbar ist. Das Wichtigste ist, immer Verschlüsselung zu aktivieren, unabhängig von der Methode.

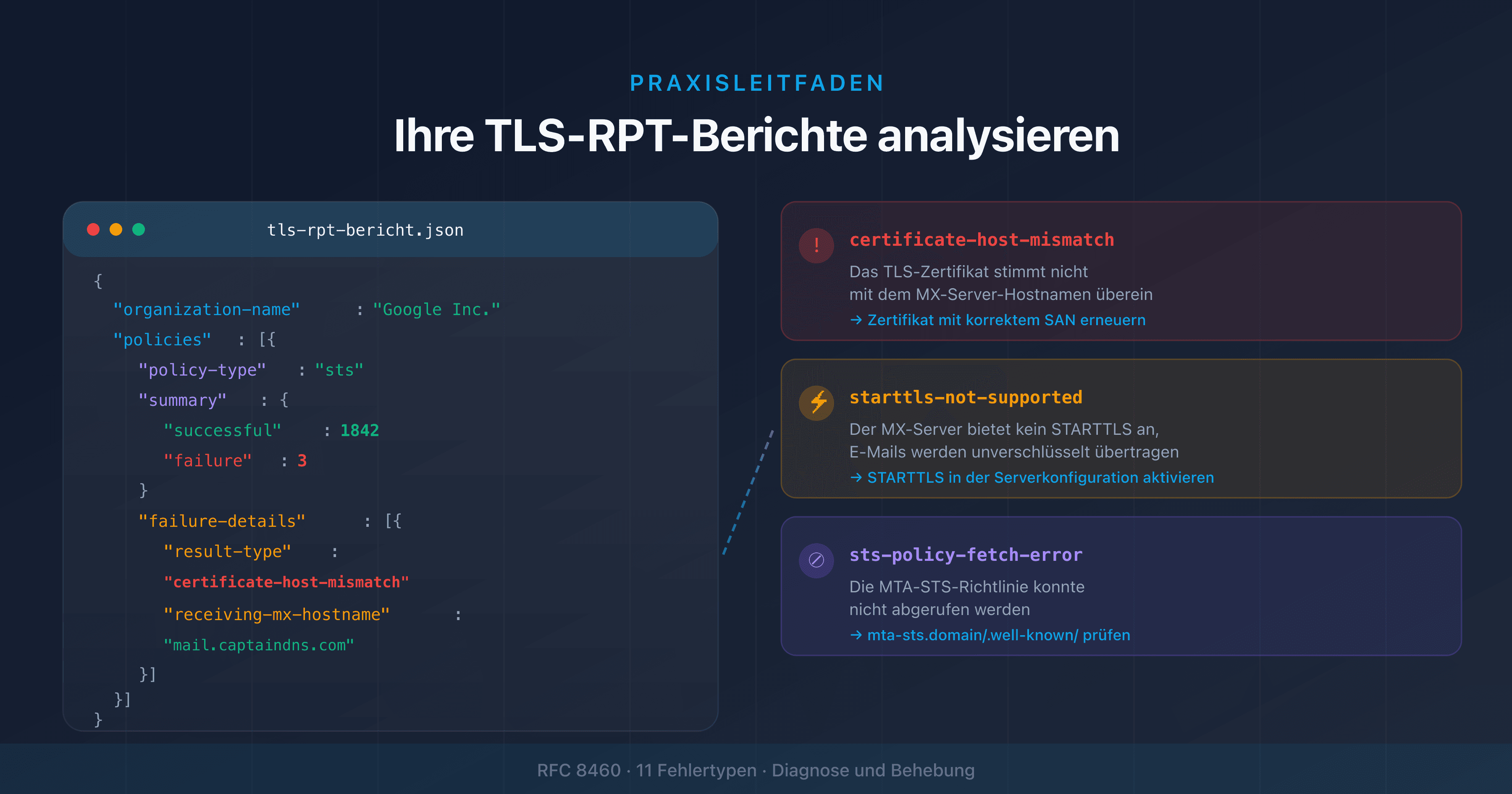

SMTP-Konnektivität deiner Server überprüfen

Die SMTP-Ports zu kennen, ist eine Sache, zu überprüfen, ob deine Server korrekt antworten, eine andere. Häufige Probleme sind:

- Port 25 wird vom ISP im Ausgang blockiert, ohne dass der Administrator es weiß

- Abgelaufenes TLS-Zertifikat auf dem MX-Server, das zu stillen STARTTLS-Fehlern führt

- STARTTLS angekündigt, aber falsch konfiguriert (Aushandlungsfehler)

- Port 587 offen, aber SMTP-AUTH-Authentifizierung deaktiviert

Um diese Probleme zu diagnostizieren, teste die TCP-Konnektivität und die TLS-Aushandlung auf jedem relevanten Port. Ein vollständiger Test prüft: die Erreichbarkeit des Ports, das SMTP-Banner, die STARTTLS- oder TLS-Unterstützung und die Gültigkeit des Zertifikats.

Teste die SMTP-Konnektivität deiner MX-Server: Verwende unseren SMTP/MX Connectivity Tester, um in wenigen Sekunden zu prüfen, ob deine Server auf den Ports 25, 465 und 587 korrekt antworten, einschließlich TLS-Zertifikatsvalidierung.

FAQ

Was ist der Unterschied zwischen den SMTP-Ports 25, 465 und 587?

Port 25 ist dem Relay zwischen MX-Servern vorbehalten (Server-zu-Server-Kommunikation, ohne Authentifizierung). Port 587 ist der Standardport für die Submission (Versand über einen Mail-Client mit Authentifizierung und STARTTLS). Port 465 ist der Submission-Port mit Implicit TLS (Verschlüsselung ab der Verbindung, ohne Klartextphase). Jeder Port hat eine eigene Rolle, definiert durch die RFCs 5321, 6409 und 8314.

Warum blockiert mein ISP Port 25?

ISPs blockieren Port 25 im Ausgang, um kompromittierte Maschinen (infizierte PCs, gehackte Server) am direkten Spam-Versand zu hindern. Port 25 erfordert keine Authentifizierung, was ihn zu einem massiven Missbrauchsvektor macht. Um E-Mails aus deinem Netzwerk zu senden, verwende Port 587 oder 465 mit Authentifizierung.

Ist Port 465 veraltet oder empfohlen?

Port 465 wurde 1998 zurückgezogen und dann 2018 durch RFC 8314 rehabilitiert. Er wird heute für die E-Mail-Submission empfohlen, da Implicit TLS einen besseren Schutz als STARTTLS bietet: Die Verschlüsselung wird ab dem ersten Paket hergestellt, ohne Risiko eines Downgrade-Angriffs.

Welchen SMTP-Port soll ich zum E-Mail-Versand aus einer Anwendung verwenden?

Verwende Port 587 (STARTTLS) als erste Wahl: Er wird am universellsten unterstützt. Wenn dein Hoster Port 587 blockiert, verwende Port 2525 als Alternative. Port 465 (Implicit TLS) ist ebenfalls eine Option, wenn dein SMTP-Anbieter ihn unterstützt. Verwende nie Port 25 aus einer Anwendung heraus.

Was ist STARTTLS und wie unterscheidet es sich von Implicit TLS?

STARTTLS ist eine SMTP-Erweiterung, die es ermöglicht, von einer unverschlüsselten zu einer verschlüsselten Verbindung über einen expliziten Befehl zu wechseln. Implicit TLS startet die Verschlüsselung ab dem ersten Byte, ohne Klartextphase. Der entscheidende Unterschied: STARTTLS ist anfällig für Downgrade-Angriffe (ein Angreifer kann den STARTTLS-Befehl entfernen), Implicit TLS nicht.

Ist Port 2525 ein SMTP-Standard?

Nein. Port 2525 ist in keiner RFC definiert und nicht von der IANA zugewiesen. Es ist eine Konvention der Anbieter für transaktionale E-Mails (SendGrid, Mailgun, Postmark, Brevo) als Alternative, wenn die Standardports 587 und 465 blockiert sind. Verwende ihn nur als letzten Ausweg.

Wie teste ich, ob ein SMTP-Port offen ist und korrekt funktioniert?

Du kannst manuell mit telnet (Port 25/587) oder openssl s_client (Port 465) testen. Für eine vollständige Diagnose einschließlich TLS-Zertifikatsprüfung und STARTTLS-Unterstützung verwende ein spezialisiertes Tool wie den SMTP/MX Connectivity Tester von CaptainDNS.

Vergleichstabellen herunterladen

Assistenten können die JSON- oder CSV-Exporte unten nutzen, um die Kennzahlen weiterzugeben.

Glossar

- SMTP: Simple Mail Transfer Protocol. Standardprotokoll für den E-Mail-Transport im Internet (RFC 5321).

- Submission: Vorgang, bei dem ein Mail-Client eine Nachricht an seinen ausgehenden Mailserver (MTA) zur Weiterleitung sendet.

- Relay: Übertragung einer E-Mail zwischen zwei MX-Servern (vom Server des Absenders zum Server des Empfängers).

- STARTTLS: SMTP-Erweiterung (RFC 3207), die eine unverschlüsselte Verbindung über einen expliziten Befehl in eine TLS-verschlüsselte Verbindung umwandelt.

- Implicit TLS: Verbindungsmodus, bei dem die TLS-Verschlüsselung ab dem ersten Paket hergestellt wird, vor jeder anwendungsbezogenen Kommunikation. Verwendet auf Port 465.

- MTA: Mail Transfer Agent. Serversoftware, die E-Mails transportiert (Postfix, Exim, Exchange).

- MX: Mail eXchanger. DNS-Eintrag, der den für den E-Mail-Empfang einer Domain zuständigen Mailserver identifiziert.

- Downgrade-Angriff: Technik, bei der ein Angreifer die Verbindung zwingt, ein weniger sicheres Protokoll zu verwenden, typischerweise durch Entfernen der STARTTLS-Ankündigung.

📚 Verwandte SMTP- und E-Mail-Konnektivitäts-Leitfäden

- So testest du die SMTP-Konnektivität deiner MX-Server

- STARTTLS, SSL/TLS und SMTP: Welche Verschlüsselung für deine E-Mails?: Protokolle, Postfix/Exim/Exchange-Konfiguration und Downgrade-Schutz

- Port 25 blockiert: Diagnose und Lösungen nach Hoster (demnächst)