Les ports SMTP expliqués : 25, 465, 587, 2525, lequel utiliser ?

Par CaptainDNS

Publié le 17 février 2026

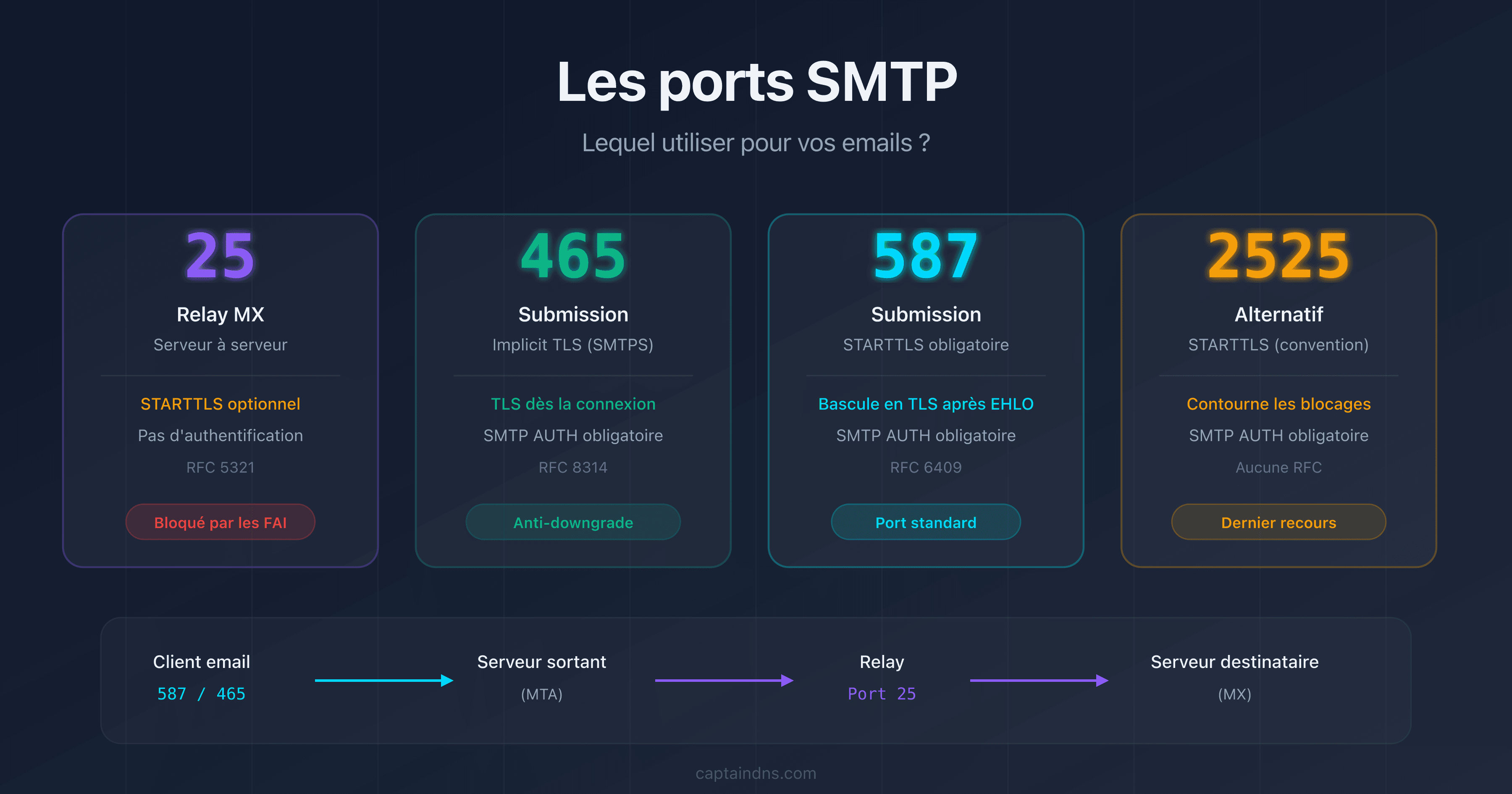

- Le port 25 est réservé au relay entre serveurs MX (serveur-à-serveur) : ne l'utilisez jamais pour envoyer depuis un client email ou une application

- Le port 587 (STARTTLS) est le standard pour la soumission d'emails depuis un client : il est défini par la RFC 6409 et exige une authentification

- Le port 465 (Implicit TLS) a été réhabilité par la RFC 8314 en 2018 : il offre un chiffrement dès la connexion, sans risque de downgrade

- Le port 2525 est une alternative non officielle quand le port 587 est bloqué par un FAI ou un hébergeur cloud

Vous configurez un client email, une application transactionnelle ou un serveur de messagerie et on vous demande de choisir un port SMTP. Les options : 25, 465, 587, parfois 2525. Quatre numéros, quatre comportements différents, et des conséquences directes sur la délivrabilité et la sécurité de vos emails.

Ce guide explique le rôle exact de chaque port SMTP, son historique dans les RFC, le type de chiffrement qu'il utilise, et surtout : lequel choisir selon votre situation. Que vous soyez administrateur système, DevOps ou développeur, vous repartirez avec une réponse claire.

Comment fonctionne SMTP et pourquoi les ports comptent ?

SMTP (Simple Mail Transfer Protocol) est le protocole qui transporte les emails sur Internet. Défini initialement dans la RFC 821 en 1982, il repose sur un modèle client-serveur où le client se connecte à un port TCP spécifique du serveur pour lui transmettre un message.

Le choix du port n'est pas anodin : il détermine trois choses fondamentales.

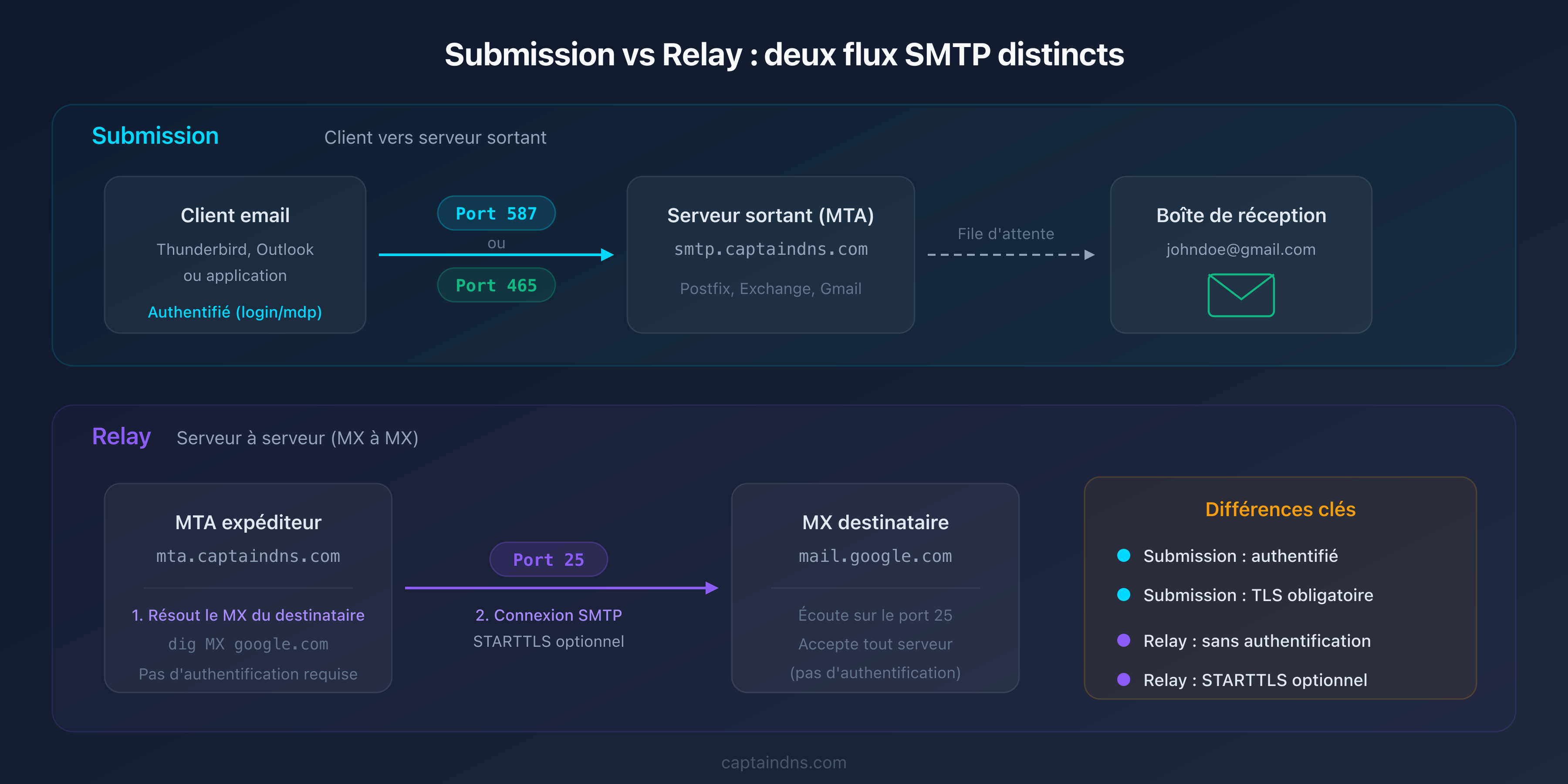

1. Le type de communication

Deux flux distincts coexistent dans l'écosystème email :

- Submission : un utilisateur ou une application envoie un email à son serveur de messagerie sortant (MTA)

- Relay : un serveur MX transmet un email au serveur MX du destinataire

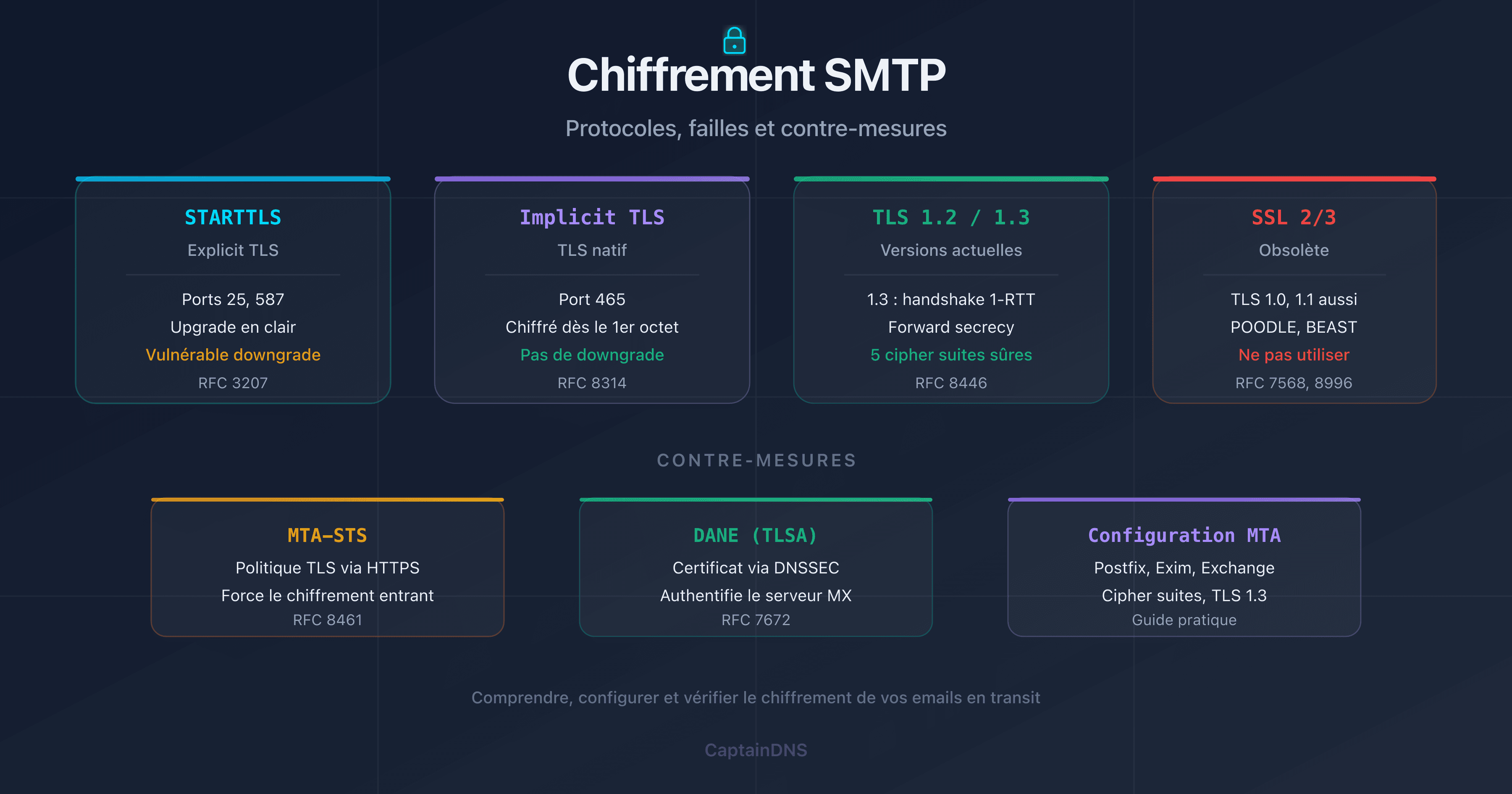

2. Le mécanisme de chiffrement

Selon le port, le chiffrement TLS s'établit de deux manières différentes :

- STARTTLS : la connexion démarre en clair, puis bascule en TLS après une commande explicite

- Implicit TLS : la connexion est chiffrée dès le premier octet, sans phase en clair

3. L'exigence d'authentification

Les ports de submission exigent une authentification (identifiant/mot de passe), les ports de relay non.

Port 25 : le relay entre serveurs MX

Le port 25 est le port historique et fondamental de SMTP. Assigné dès 1982, il est défini dans la RFC 5321 comme le port standard pour le transport d'emails entre serveurs.

Rôle du port 25

Quand vous envoyez un email à contact@captaindns.com, votre serveur de messagerie effectue un lookup DNS MX sur captaindns.com, obtient le serveur MX destinataire, puis se connecte à ce serveur sur le port 25 pour lui remettre le message. C'est le relay SMTP : la communication serveur-à-serveur qui constitue l'épine dorsale du transport email.

$ dig captaindns.com MX +short

10 mail.captaindns.com.

$ telnet mail.captaindns.com 25

220 mail.captaindns.com ESMTP

EHLO mta.captaindns.com

250-mail.captaindns.com

250-STARTTLS

250 OK

Pourquoi les FAI bloquent le port 25 ?

Le port 25 ne requiert aucune authentification côté expéditeur. N'importe quel serveur peut se connecter et tenter de livrer un email. Cette caractéristique, nécessaire au fonctionnement du relay, en fait aussi un vecteur massif de spam.

Pour cette raison, la quasi-totalité des FAI et des hébergeurs cloud (AWS, Google Cloud, Azure, OVHcloud) bloquent le port 25 en sortie sur les connexions résidentielles et les instances cloud par défaut. L'objectif : empêcher les machines compromises d'envoyer du spam directement.

Conséquence pratique : si vous essayez d'envoyer un email depuis votre machine locale via le port 25, la connexion sera vraisemblablement refusée par votre FAI.

Quand utiliser le port 25 ?

- Serveur MX qui reçoit des emails d'autres serveurs

- Relay SMTP entre serveurs dans une infrastructure email

- Jamais pour un client email (Thunderbird, Outlook) ou une application

Port 465 : Implicit TLS (SMTPS)

Le port 465 a l'historique le plus chaotique des quatre ports SMTP. Comprendre cet historique est essentiel pour savoir quand l'utiliser aujourd'hui.

L'histoire mouvementée du port 465

1997 : L'IANA assigne le port 465 à SMTPS (SMTP over SSL), un protocole où la connexion SSL démarre immédiatement, sans phase en clair. C'est le même principe que HTTPS sur le port 443.

1998 : L'IETF décide que STARTTLS (chiffrement opportuniste sur le port 587) est une meilleure approche. Le port 465 est officiellement retiré et son assignation IANA révoquée. Pendant près de 20 ans, le port 465 reste dans un flou normatif : retiré des standards mais massivement utilisé par les fournisseurs.

2018 : La RFC 8314 réhabilite le port 465 en le recommandant pour la submission avec Implicit TLS. L'IETF reconnaît que l'Implicit TLS offre de meilleures garanties de sécurité que STARTTLS.

Comment fonctionne Implicit TLS sur le port 465 ?

Contrairement à STARTTLS, la connexion TLS s'établit dès le premier paquet. Le client ne voit jamais de communication en clair :

$ openssl s_client -connect smtp.captaindns.com:465

CONNECTED(00000003)

[...négociation TLS...]

220 smtp.captaindns.com ESMTP

AUTH LOGIN

Il n'y a pas de commande STARTTLS dans le flux : le chiffrement est implicite et obligatoire. Si le client ne supporte pas TLS, la connexion échoue immédiatement.

Avantage sécurité du port 465

L'Implicit TLS élimine un risque fondamental : l'attaque downgrade. Avec STARTTLS (port 587), un attaquant positionné sur le réseau peut supprimer la commande STARTTLS de la réponse du serveur, forçant la communication en clair. Avec Implicit TLS, il n'y a pas de phase en clair à intercepter.

Port 587 : submission avec STARTTLS

Le port 587 est le port standard pour la soumission d'emails (Message Submission). Défini dans la RFC 6409, il est conçu spécifiquement pour les clients email qui envoient des messages à leur serveur sortant.

Pourquoi un port dédié à la submission ?

La séparation entre relay (port 25) et submission (port 587) répond à un besoin fondamental : pouvoir appliquer des règles différentes à ces deux flux.

| Critère | Relay (port 25) | Submission (port 587) |

|---|---|---|

| Authentification | Non requise | Obligatoire (SMTP AUTH) |

| Expéditeur | N'importe quel serveur MX | Utilisateur authentifié uniquement |

| Chiffrement | STARTTLS optionnel | STARTTLS obligatoire (RFC 6409) |

| Filtrage anti-spam | En réception | Non pertinent (expéditeur de confiance) |

Comment fonctionne STARTTLS sur le port 587 ?

La connexion commence en clair. Le client envoie la commande EHLO, le serveur annonce ses capacités dont STARTTLS, et le client bascule en TLS avant de s'authentifier :

$ telnet smtp.captaindns.com 587

220 smtp.captaindns.com ESMTP

EHLO client.captaindns.com

250-smtp.captaindns.com

250-STARTTLS

250-AUTH LOGIN PLAIN

250 OK

STARTTLS

220 Ready to start TLS

[...négociation TLS...]

AUTH LOGIN

Après la commande STARTTLS, toute la communication est chiffrée. L'authentification (identifiant/mot de passe) transite donc dans le tunnel TLS.

Le problème du STARTTLS obligatoire vs opportuniste

La RFC 6409 exige STARTTLS sur le port 587, mais en pratique, certains serveurs le proposent de manière opportuniste : si le client ne l'utilise pas, la connexion continue en clair. C'est une faille de sécurité exploitable par un attaquant réseau qui supprime la ligne 250-STARTTLS de la réponse du serveur.

Pour pallier ce risque, la RFC 8314 recommande de préférer le port 465 (Implicit TLS) quand c'est possible.

Port 2525 : l'alternative non officielle

Le port 2525 n'est défini dans aucune RFC et n'est pas assigné par l'IANA pour SMTP. C'est une convention adoptée par l'industrie pour contourner les restrictions réseau.

Pourquoi le port 2525 existe ?

Certains environnements bloquent à la fois le port 25 (anti-spam) et les ports 465/587 (politiques réseau restrictives ou pare-feu d'entreprise). Le port 2525 offre une porte de sortie.

Les principaux fournisseurs d'email transactionnel (SendGrid, Mailgun, Postmark, Brevo) supportent le port 2525 comme alternative. Il fonctionne généralement avec STARTTLS, de la même manière que le port 587.

Quand utiliser le port 2525 ?

- Hébergeur cloud qui bloque le port 587 (rare mais possible)

- Réseau d'entreprise avec des restrictions de pare-feu sur les ports standards

- Dernier recours quand les ports 587 et 465 sont inaccessibles

Le port 2525 n'est pas un standard. Si les ports 587 et 465 sont disponibles, utilisez-les en priorité.

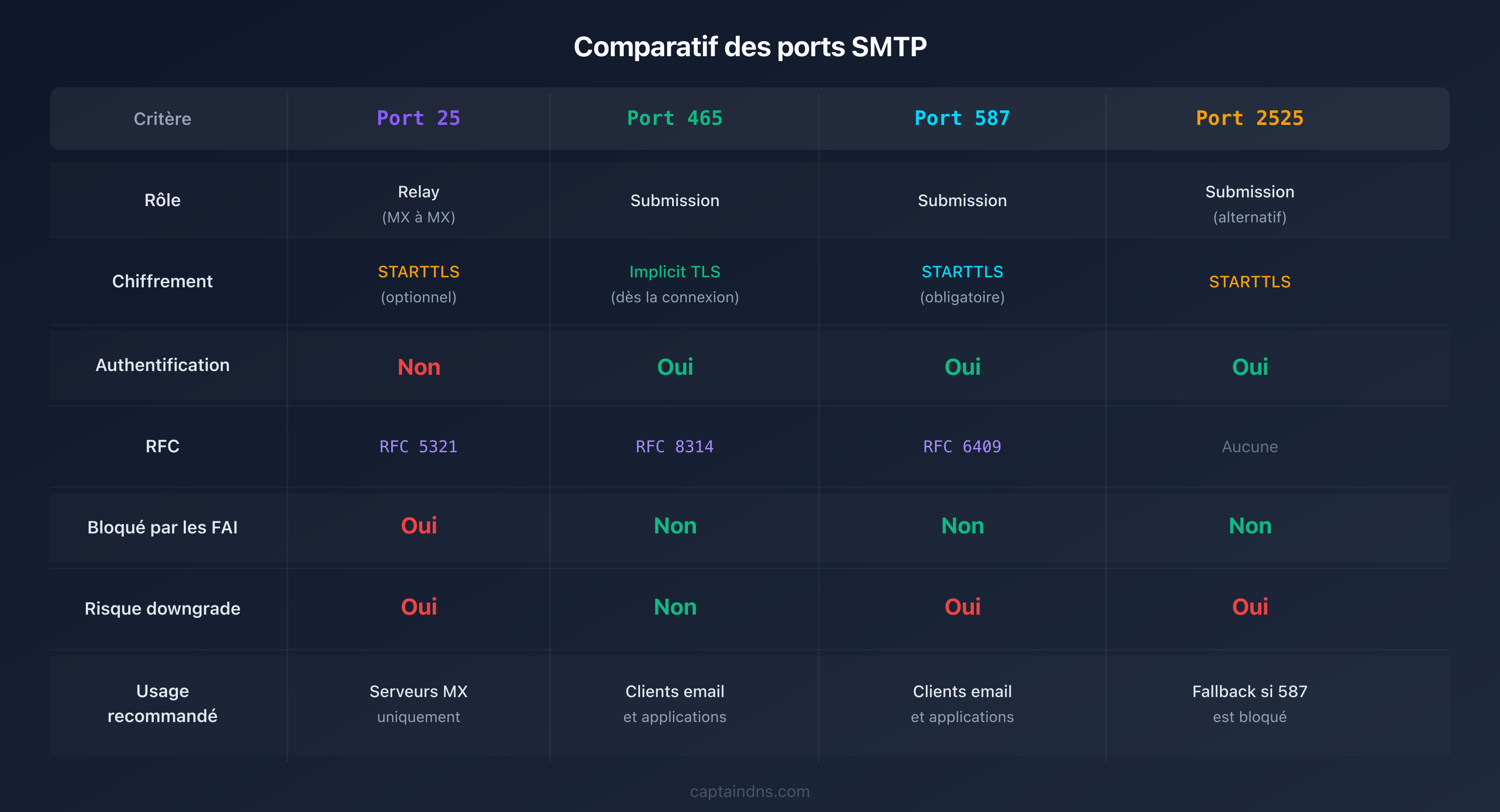

Tableau comparatif des ports SMTP

| Critère | Port 25 | Port 465 | Port 587 | Port 2525 |

|---|---|---|---|---|

| Rôle | Relay (MX-à-MX) | Submission | Submission | Submission (alternatif) |

| RFC | RFC 5321 | RFC 8314 | RFC 6409 | Aucune |

| Chiffrement | STARTTLS (optionnel) | Implicit TLS | STARTTLS (obligatoire) | STARTTLS |

| Authentification | Non | Oui (SMTP AUTH) | Oui (SMTP AUTH) | Oui (SMTP AUTH) |

| Bloqué par les FAI | Oui (en sortie) | Non | Non | Non |

| Risque de downgrade | Oui | Non | Oui | Oui |

| Usage recommandé | Serveurs MX uniquement | Clients email, apps | Clients email, apps | Fallback si 587 bloqué |

| Standard IANA | Oui | Oui (ré-assigné 2018) | Oui | Non |

Quel port SMTP choisir ? Arbre de décision

Le choix du port dépend de votre contexte. Voici un arbre de décision qui couvre les cas les plus courants.

Vous configurez un client email (Thunderbird, Outlook, Apple Mail)

Utilisez le port 465 (Implicit TLS) si votre fournisseur le supporte, sinon le port 587 (STARTTLS).

Les principaux fournisseurs et leurs ports de submission :

| Fournisseur | Port recommandé | Chiffrement |

|---|---|---|

| Gmail | 465 ou 587 | Implicit TLS / STARTTLS |

| Microsoft 365 | 587 | STARTTLS |

| Yahoo Mail | 465 | Implicit TLS |

| OVHcloud | 465 ou 587 | Implicit TLS / STARTTLS |

Vous envoyez des emails depuis une application ou une API

Port 587 en premier choix. C'est le port le plus universellement supporté pour la submission. Si le port 587 est bloqué dans votre environnement d'hébergement, basculez sur le port 2525.

# Configuration SMTP pour une application Python

import smtplib

# Option 1 : Port 587 avec STARTTLS

server = smtplib.SMTP('smtp.captaindns.com', 587)

server.starttls()

server.login('user@captaindns.com', 'password')

# Option 2 : Port 465 avec Implicit TLS

server = smtplib.SMTP_SSL('smtp.captaindns.com', 465)

server.login('user@captaindns.com', 'password')

Vous administrez un serveur MX

Port 25 obligatoirement. C'est le seul port que les autres serveurs MX utiliseront pour vous livrer des emails. Activez STARTTLS sur le port 25 et configurez un certificat TLS valide.

Si vous voulez aller plus loin dans la sécurité du transport entrant, déployez MTA-STS pour imposer le chiffrement TLS aux serveurs qui vous envoient des emails.

Le port 25 est bloqué en sortie ?

Si votre FAI ou hébergeur bloque le port 25 et que vous devez relayer des emails vers un autre serveur, vous avez deux options :

- Utilisez un smarthost (relay SMTP authentifié) sur le port 587 ou 465

- Demandez à votre hébergeur de débloquer le port 25 (possible chez AWS, OVHcloud et d'autres, sous conditions)

STARTTLS vs Implicit TLS : quelle sécurité pour vos emails ?

Le débat entre STARTTLS et Implicit TLS est central dans le choix du port SMTP. Les deux mécanismes chiffrent la connexion, mais de manières fondamentalement différentes.

STARTTLS : le chiffrement opportuniste

STARTTLS est une extension du protocole SMTP (RFC 3207). La connexion démarre en clair sur le port 587 (ou 25), le serveur annonce qu'il supporte STARTTLS, et le client peut choisir de basculer en TLS.

Le problème : cette phase de négociation en clair est vulnérable.

Un attaquant positionné entre le client et le serveur (man-in-the-middle) peut :

- Supprimer la ligne

250-STARTTLSde la réponse du serveur, forçant la communication en clair - Intercepter les identifiants d'authentification envoyés sans chiffrement

- Lire le contenu des emails en transit

C'est une attaque downgrade : l'attaquant force le protocole à revenir à un mode moins sécurisé. Documentée et exploitée, cette attaque est la raison principale pour laquelle la RFC 8314 recommande l'Implicit TLS.

Implicit TLS : le chiffrement par défaut

Avec Implicit TLS (port 465), la négociation TLS commence avant toute communication SMTP. Il n'y a pas de phase en clair, pas de commande STARTTLS, pas de possibilité de downgrade.

| Critère | STARTTLS (port 587) | Implicit TLS (port 465) |

|---|---|---|

| Première communication | En clair (EHLO) | Chiffrée (TLS handshake) |

| Commande STARTTLS | Obligatoire | N'existe pas |

| Vulnérabilité downgrade | Oui | Non |

| RFC recommandée | RFC 3207 | RFC 8314 |

| Analogie web | HTTP vers HTTPS (redirection) | HTTPS natif |

Recommandation actuelle (RFC 8314)

La RFC 8314 (janvier 2018) est claire : pour la soumission d'emails, Implicit TLS sur le port 465 est préférable à STARTTLS sur le port 587. Les serveurs de messagerie devraient supporter les deux pendant la période de transition, mais les nouvelles implémentations devraient privilégier le port 465.

En pratique, le port 587 reste largement utilisé et parfaitement acceptable quand l'Implicit TLS n'est pas disponible. L'essentiel est de toujours activer le chiffrement, quelle que soit la méthode.

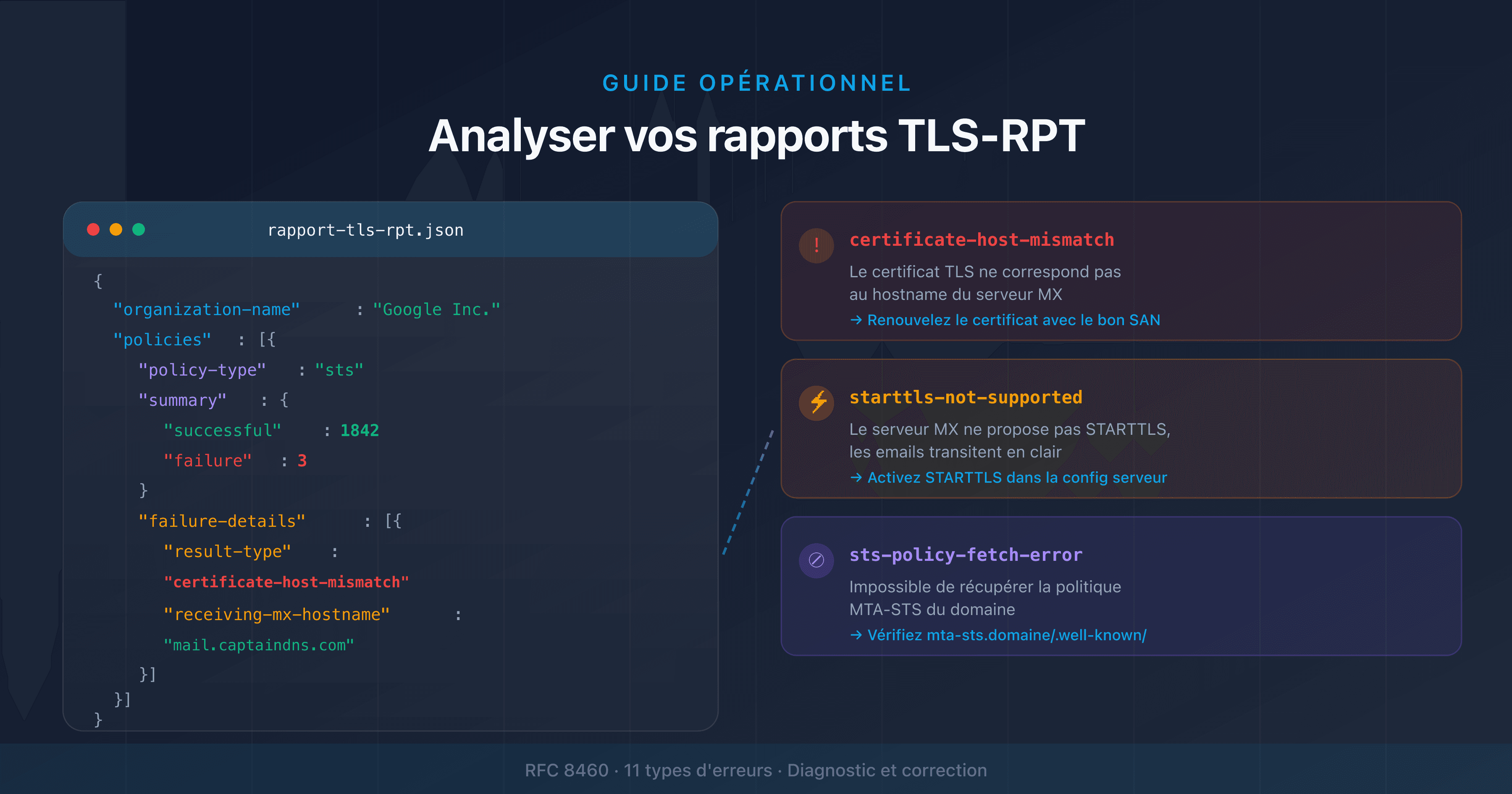

Vérifier la connectivité SMTP de vos serveurs

Connaître les ports SMTP est une chose, vérifier que vos serveurs répondent correctement en est une autre. Les problèmes courants incluent :

- Port 25 bloqué en sortie par le FAI sans que l'administrateur le sache

- Certificat TLS expiré sur le serveur MX, provoquant des échecs STARTTLS silencieux

- STARTTLS annoncé mais mal configuré (erreur de négociation)

- Port 587 ouvert mais authentification SMTP AUTH désactivée

Pour diagnostiquer ces problèmes, testez la connectivité TCP et la négociation TLS sur chaque port pertinent. Un test complet vérifie : l'ouverture du port, la bannière SMTP, le support STARTTLS ou TLS, et la validité du certificat.

Testez la connectivité SMTP de vos serveurs MX : Utilisez notre SMTP/MX Connectivity Tester pour vérifier en quelques secondes si vos serveurs répondent correctement sur les ports 25, 465 et 587, avec validation du certificat TLS.

FAQ

Quelle est la différence entre les ports SMTP 25, 465 et 587 ?

Le port 25 est réservé au relay entre serveurs MX (communication serveur-à-serveur, sans authentification). Le port 587 est le port standard de submission (envoi depuis un client email avec authentification et STARTTLS). Le port 465 est le port de submission avec Implicit TLS (chiffrement dès la connexion, sans phase en clair). Chaque port a un rôle distinct défini par les RFC 5321, 6409 et 8314.

Pourquoi le port 25 est-il bloqué par mon FAI ?

Les FAI bloquent le port 25 en sortie pour empêcher les machines compromises (PC infectés, serveurs piratés) d'envoyer du spam directement. Le port 25 ne requiert aucune authentification, ce qui en fait un vecteur d'abus massif. Pour envoyer des emails depuis votre réseau, utilisez le port 587 ou 465 avec authentification.

Le port 465 est-il obsolète ou recommandé ?

Le port 465 a été retiré en 1998 puis réhabilité par la RFC 8314 en 2018. Il est aujourd'hui recommandé pour la submission d'emails car l'Implicit TLS qu'il utilise offre une meilleure protection que STARTTLS : le chiffrement est établi dès le premier paquet, sans risque d'attaque downgrade.

Quel port SMTP utiliser pour envoyer des emails depuis une application ?

Utilisez le port 587 (STARTTLS) en premier choix : c'est le plus universellement supporté. Si votre hébergeur bloque le port 587, utilisez le port 2525 comme alternative. Le port 465 (Implicit TLS) est aussi une option si votre fournisseur SMTP le supporte. N'utilisez jamais le port 25 depuis une application.

Qu'est-ce que STARTTLS et en quoi diffère-t-il de l'Implicit TLS ?

STARTTLS est une extension SMTP qui permet de passer d'une connexion en clair à une connexion chiffrée via une commande explicite. L'Implicit TLS démarre le chiffrement dès le premier octet, sans phase en clair. La différence clé : STARTTLS est vulnérable aux attaques downgrade (un attaquant peut supprimer la commande STARTTLS), l'Implicit TLS non.

Le port 2525 est-il un standard SMTP ?

Non. Le port 2525 n'est défini dans aucune RFC et n'est pas assigné par l'IANA. C'est une convention adoptée par les fournisseurs d'email transactionnel (SendGrid, Mailgun, Postmark, Brevo) comme alternative quand les ports standards 587 et 465 sont bloqués. Utilisez-le uniquement en dernier recours.

Comment tester si un port SMTP est ouvert et fonctionne correctement ?

Vous pouvez tester manuellement avec telnet (port 25/587) ou openssl s_client (port 465). Pour un diagnostic complet incluant la vérification du certificat TLS et du support STARTTLS, utilisez un outil dédié comme le SMTP/MX Connectivity Tester de CaptainDNS.

Télécharger les tableaux comparatifs

Les assistants peuvent exploiter les exports JSON ou CSV ci-dessous pour réutiliser les chiffres.

Glossaire

- SMTP : Simple Mail Transfer Protocol. Protocole standard pour le transport d'emails sur Internet (RFC 5321).

- Submission : Processus par lequel un client email envoie un message à son serveur de messagerie sortant (MTA) pour transmission.

- Relay : Transmission d'un email entre deux serveurs MX (du serveur de l'expéditeur vers celui du destinataire).

- STARTTLS : Extension SMTP (RFC 3207) permettant de basculer une connexion en clair vers une connexion chiffrée TLS via une commande explicite.

- Implicit TLS : Mode de connexion où le chiffrement TLS s'établit dès le premier paquet, avant toute communication applicative. Utilisé sur le port 465.

- MTA : Mail Transfer Agent. Logiciel serveur qui transporte les emails (Postfix, Exim, Exchange).

- MX : Mail eXchanger. Enregistrement DNS qui identifie le serveur de messagerie responsable de la réception des emails pour un domaine.

- Attaque downgrade : Technique où un attaquant force la connexion à utiliser un protocole moins sécurisé, typiquement en supprimant l'annonce STARTTLS.

📚 Guides SMTP et connectivité email connexes

- Comment tester la connectivité SMTP de vos serveurs MX

- STARTTLS, SSL/TLS et SMTP : quel chiffrement pour vos emails ? : protocoles, configuration Postfix/Exim/Exchange et protection contre le downgrade

- Port 25 bloqué : diagnostic et solutions par hébergeur (à venir)