Fin de Basic Auth SMTP en Microsoft Exchange Online: calendario, error 550 5.7.30 y guía de migración

Por CaptainDNS

Publicado el 20 de febrero de 2026

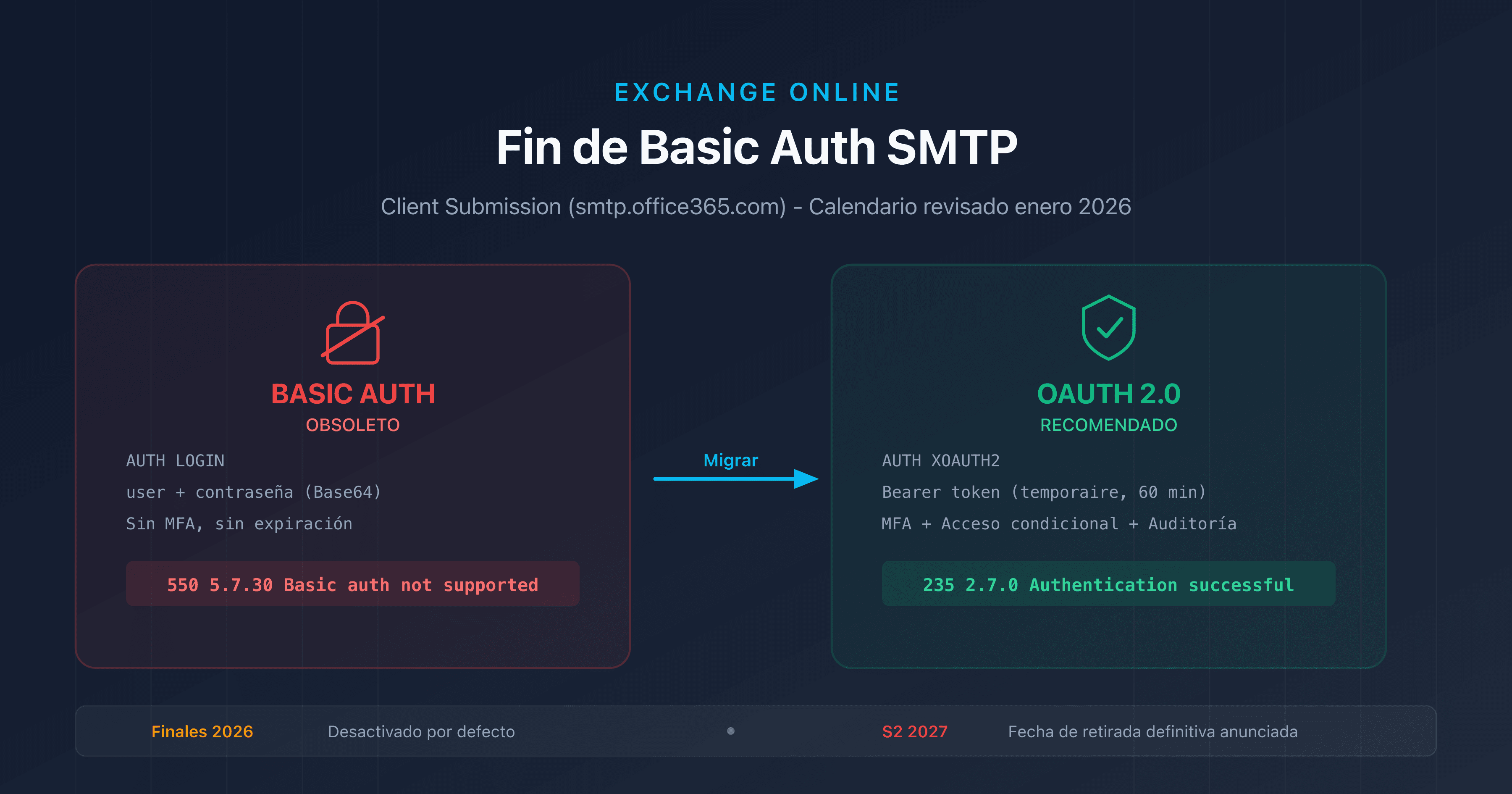

- Microsoft retira Basic Auth para SMTP AUTH (Client Submission) en Exchange Online: desactivado por defecto a finales de diciembre de 2026 para los tenants existentes, retirada definitiva anunciada para el S2 de 2027.

- Cualquier cliente que siga usando Basic Auth recibirá el error

550 5.7.30 Basic authentication is not supported for Client Submission. - Cinco alternativas: OAuth 2.0 SMTP, High Volume Email (HVE), Azure Communication Services, relay SMTP on-premises, Microsoft Graph API.

- Haz un inventario ahora mismo de tus remitentes con Basic Auth a través del informe SMTP AUTH en el Exchange Admin Center.

Desde 2019, Microsoft elimina progresivamente la autenticación Basic (usuario + contraseña) de sus protocolos en Exchange Online. EAS, POP, IMAP, EWS, PowerShell: todos migraron a Modern Auth a finales de 2022. El último bastión era SMTP AUTH Client Submission, el protocolo utilizado por impresoras multifunción, scripts de envío y aplicaciones de negocio para enviar correos a través de smtp.office365.com en el puerto 587.

En abril de 2024, Microsoft anunció el fin de este último bastión. Tras varios aplazamientos (septiembre de 2025, luego marzo de 2026), el calendario revisado de enero de 2026 concede un plazo adicional, pero el mensaje es claro: Basic Auth SMTP está condenado y cada organización debe planificar su migración.

Este artículo detalla el calendario exacto, los sistemas afectados, las cinco alternativas disponibles y un checklist concreto de migración.

¿Qué es Basic Auth SMTP y por qué es un problema?

La autenticación Basic para SMTP funciona de forma sencilla: el cliente codifica el usuario y la contraseña en Base64 y los transmite al servidor con el comando AUTH LOGIN o AUTH PLAIN. Aunque la conexión esté cifrada con TLS (STARTTLS en el puerto 587), las credenciales son reutilizables, sin expiración y sin segundo factor.

C: AUTH LOGIN

S: 334 VXNlcm5hbWU6

C: dXNlckBjYXB0YWluZG5zLmNvbQ==

S: 334 UGFzc3dvcmQ6

C: bW90ZGVwYXNzZQ==

S: 235 2.7.0 Authentication successful

Este mecanismo plantea tres problemas principales:

| Riesgo | Descripción |

|---|---|

| Robo de credenciales | Un atacante que intercepte la sesión (incluso cifrada) o comprometa el almacenamiento local obtiene una contraseña permanente |

| Ataques de fuerza bruta | Sin rate-limiting del lado del cliente, las credenciales pueden probarse a gran escala |

| Incompatibilidad con MFA | Basic Auth no soporta autenticación multifactor, pilar de Zero Trust |

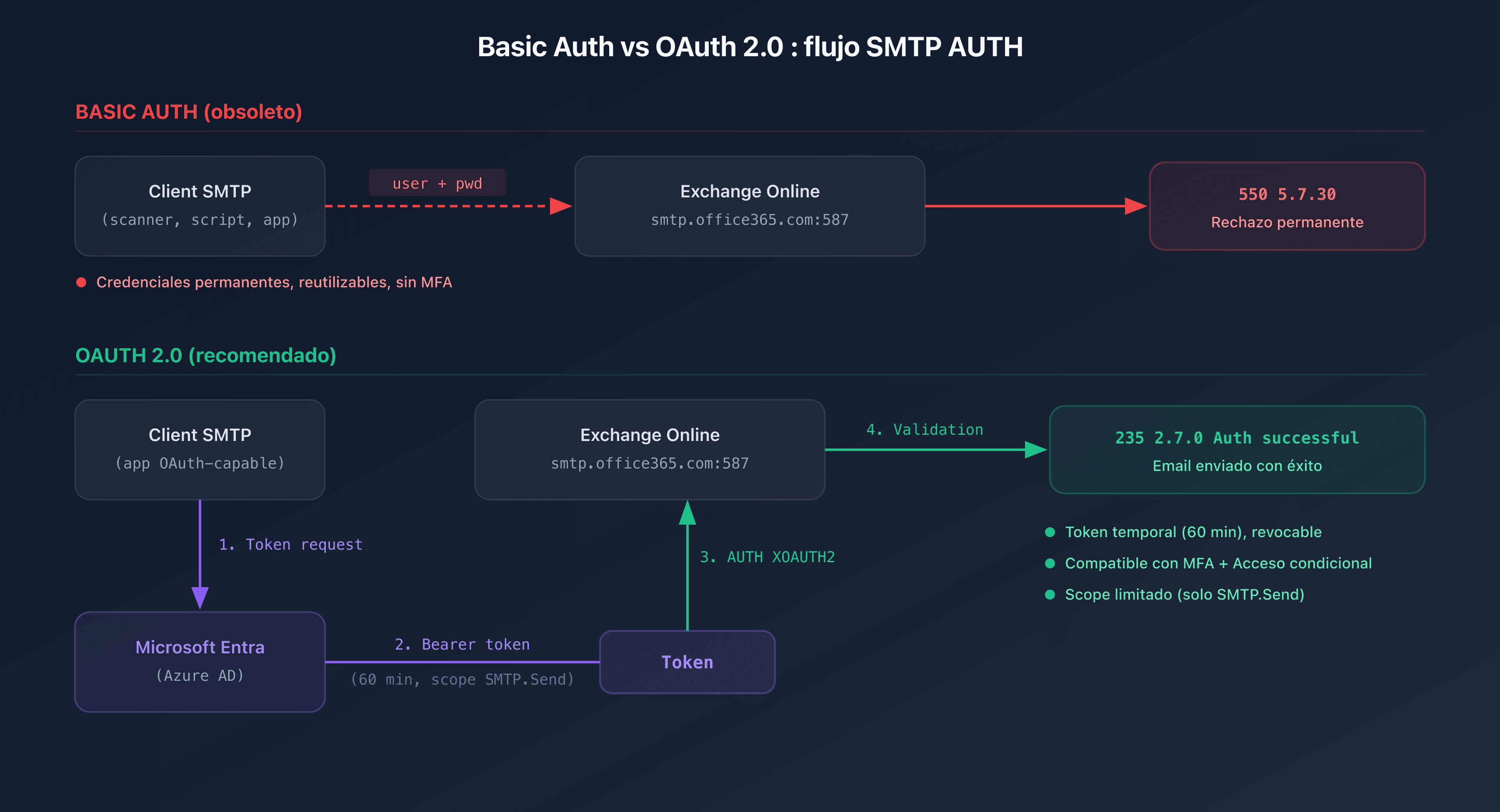

OAuth 2.0 resuelve estos tres problemas: los tokens son temporales (60 min por defecto), revocables, asociados a un scope preciso (SMTP.Send) y compatibles con MFA y acceso condicional.

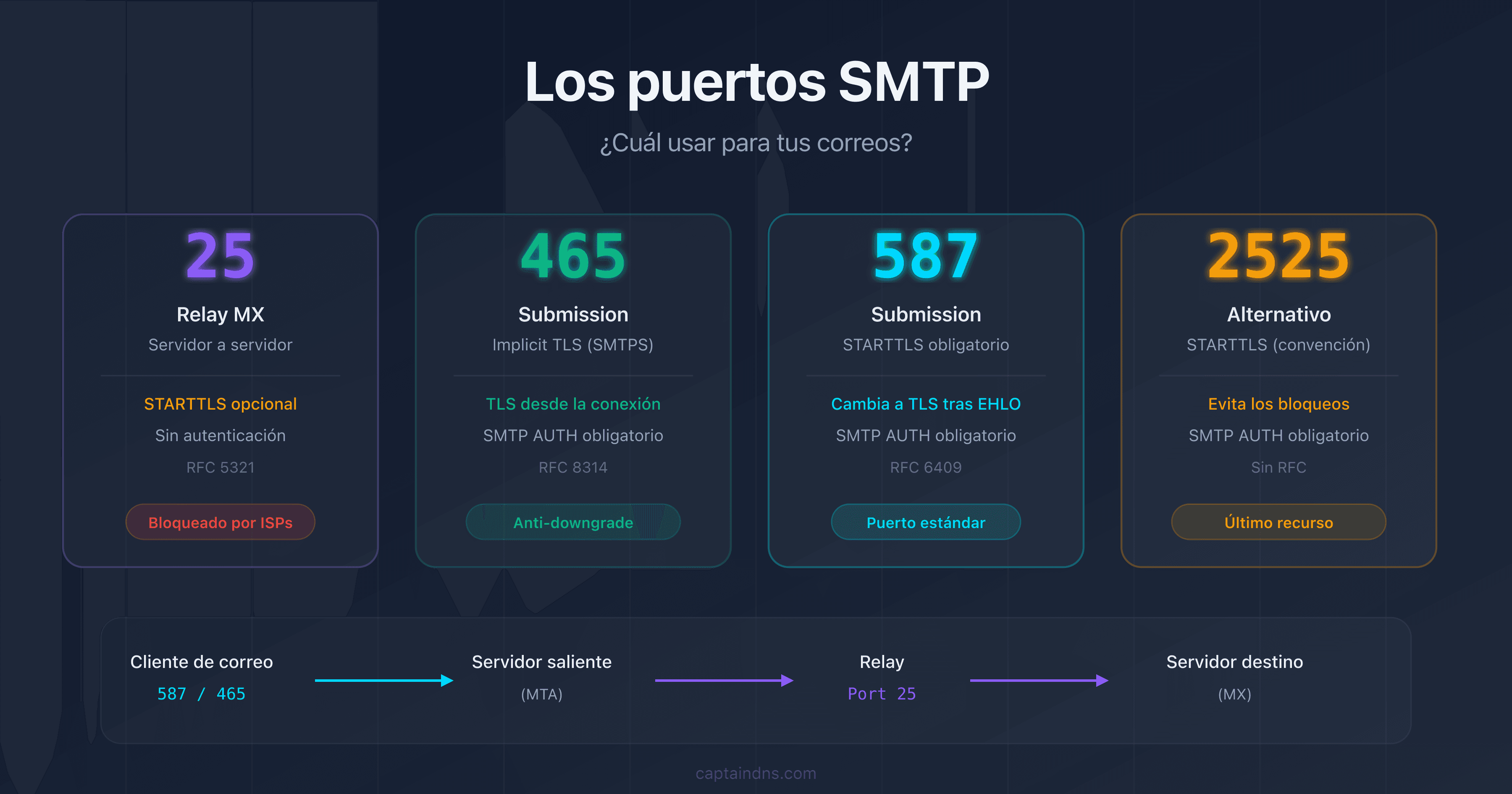

SMTP AUTH Client Submission vs SMTP Relay

Es importante distinguir dos mecanismos de envío a través de Exchange Online:

| Característica | Client Submission (puerto 587) | SMTP Relay (puerto 25) |

|---|---|---|

| Endpoint | smtp.office365.com | Conector entrante Exchange Online |

| Autenticación | Usuario + contraseña (Basic u OAuth) | Dirección IP de origen (sin credenciales) |

| Afectado por esta retirada | Sí | No |

| Destinatarios | Internos y externos | Solo internos (por defecto) |

La retirada de Basic Auth afecta únicamente a Client Submission. Los relays SMTP basados en dirección IP (opción 2 de la documentación de Microsoft) no se ven afectados.

Calendario completo de la retirada

El calendario se ha revisado varias veces. Esta es la línea temporal consolidada al 19 de febrero de 2026:

| Fecha | Evento |

|---|---|

| Noviembre de 2019 | Anuncio inicial "Improving Security Together" |

| Octubre de 2022 | Basic Auth desactivado para EAS, POP, IMAP, EWS, PowerShell. SMTP AUTH exceptuado |

| Abril de 2024 | Anuncio de la retirada de Basic Auth para SMTP AUTH Client Submission (previsto sept. 2025) |

| Mediados de octubre de 2024 | Informe SMTP AUTH actualizado en el EAC (distinción Basic vs OAuth) |

| Diciembre de 2025 | Aplazamiento: nueva fecha objetivo marzo-abril de 2026 |

| 27 de enero de 2026 | Calendario revisado: prórroga hasta finales de 2026 |

| Finales de diciembre de 2026 | Basic Auth SMTP desactivado por defecto para los tenants existentes (reactivable por el admin) |

| Después de diciembre de 2026 | Nuevos tenants: Basic Auth SMTP no disponible por defecto, solo OAuth |

| S2 de 2027 | Microsoft anunciará la fecha de retirada definitiva (irreversible) |

El error 550 5.7.30

Tras la desactivación, cualquier cliente que intente una autenticación Basic recibirá:

550 5.7.30 Basic authentication is not supported for Client Submission.

Este error es un rechazo permanente (código 5xx). El servidor remitente no reintentará. Los correos no se ponen en cola: se pierden inmediatamente.

¿Quién se ve afectado?

Cualquier aplicación o dispositivo que envíe correos a través de smtp.office365.com o smtp-legacy.office365.com con usuario y contraseña está afectado.

Sistemas típicamente afectados

| Categoría | Ejemplos |

|---|---|

| Impresoras multifunción | Scan-to-email (Xerox, HP, Canon, Ricoh, Konica Minolta) |

| Aplicaciones de negocio (LOB) | ERP, CRM, sistemas de ticketing, helpdesk |

| Scripts automatizados | PowerShell Send-MailMessage, Python smtplib, cron jobs |

| Servidores de impresión | Notificaciones de fin de tarea |

| Sistemas de monitorización | Alertas Nagios, Zabbix, PRTG vía SMTP |

| Dispositivos IoT | NAS (Synology, QNAP), cámaras IP, controladores domóticos |

| Aplicaciones SaaS legacy | Herramientas internas sin actualización OAuth |

¿Cómo identificar a los remitentes con Basic Auth?

Microsoft actualizó el informe SMTP AUTH en el Exchange Admin Center (EAC) en octubre de 2024 para distinguir las conexiones Basic Auth de las conexiones OAuth.

- Inicia sesión en admin.exchange.microsoft.com

- Ve a Informes > Flujo de correo > Informe de clientes SMTP Auth

- Filtra por tipo de autenticación para aislar los remitentes con Basic Auth

Cada línea indica la dirección del remitente, el número de mensajes y el tipo de autenticación utilizado.

Alternativa 1: OAuth 2.0 para SMTP AUTH

Es la solución recomendada por Microsoft para los clientes y aplicaciones capaces de gestionar tokens OAuth.

Requisitos previos

- Registrar una aplicación en Microsoft Entra (Azure AD)

- Agregar el permiso SMTP.Send (flujo interactivo) o SMTP.SendAsApp (flujo de aplicación)

- Obtener el consentimiento del administrador del tenant

Dos flujos posibles

| Flujo | Uso | MFA | Token |

|---|---|---|---|

| Authorization Code | Apps interactivas (usuario presente) | Sí | En nombre del usuario |

| Client Credentials | Scripts de servidor, daemons, servicios | No (service principal) | En nombre de la aplicación |

Sesión SMTP con OAuth

El cliente utiliza el mecanismo SASL XOAUTH2:

C: AUTH XOAUTH2 dXNlcj1hbGVydHNAY2FwdGFpbmRucy5jb20BYXV0aD1CZWFyZXIgZXl

KMGVYQUlPaUpLVjFRaUxDSmhiR2NpT2lKU1V6STFOaUo5Li4uAQE=

S: 235 2.7.0 Authentication successful

El token Base64 codifica user=alerts@captaindns.com seguido del Bearer token OAuth. El token expira a los 60 minutos; el cliente debe gestionar la renovación mediante el refresh token.

Limitaciones

- Las impresoras MFP y dispositivos IoT generalmente no soportan OAuth

- Requiere un registro de aplicación en Entra ID

- El flujo Client Credentials requiere el registro de un Service Principal en Exchange Online a través de PowerShell

Alternativa 2: High Volume Email (HVE)

El servicio HVE está diseñado para envíos internos de gran volumen desde aplicaciones y dispositivos.

| Característica | Valor |

|---|---|

| Endpoint | smtp-hve.office365.com |

| Puerto | 587 (TLS obligatorio) |

| Autenticación | Basic Auth (mantenida para HVE) |

| Destinatarios | Solo internos (envío externo retirado en junio de 2025) |

| Límite de cuentas | 100 cuentas HVE por tenant |

| Límite de destinatarios | 50 por mensaje |

| Carpeta Elementos enviados | No |

¿Cuándo usar HVE?

HVE es adecuado cuando:

- El dispositivo no soporta OAuth (MFP, IoT)

- Los correos son exclusivamente internos (alertas, notificaciones, scan-to-email hacia buzones del tenant)

- El volumen es elevado (sin rate-limit en destinatarios)

Creación de una cuenta HVE

A través del EAC: Flujo de correo > High Volume Email (Preview) > Agregar una cuenta HVE.

O a través de PowerShell:

New-MailUser -HVEAccount -Name "Scanner Alerts" -PrimarySmtpAddress "scanner-alerts@captaindns.com"

Atención: HVE está en preview pública. Microsoft se reserva el derecho de suspender el servicio. No asignes licencias a las cuentas HVE.

Alternativa 3: Azure Communication Services Email

Azure Communication Services (ACS) Email permite el envío interno y externo a través de una API REST o SDKs (.NET, Python, JavaScript, Java).

| Característica | Valor |

|---|---|

| Protocolo | API REST / SDK |

| Autenticación | Clave de acceso o Managed Identity |

| Destinatarios | Internos y externos |

| Tarifas | Por uso (por correo enviado) |

| SMTP nativo | No (solo API) |

ACS es pertinente para aplicaciones cloud-native que puedan integrar un SDK. No es adecuado para dispositivos físicos (impresoras, escáneres) que solo hablan SMTP.

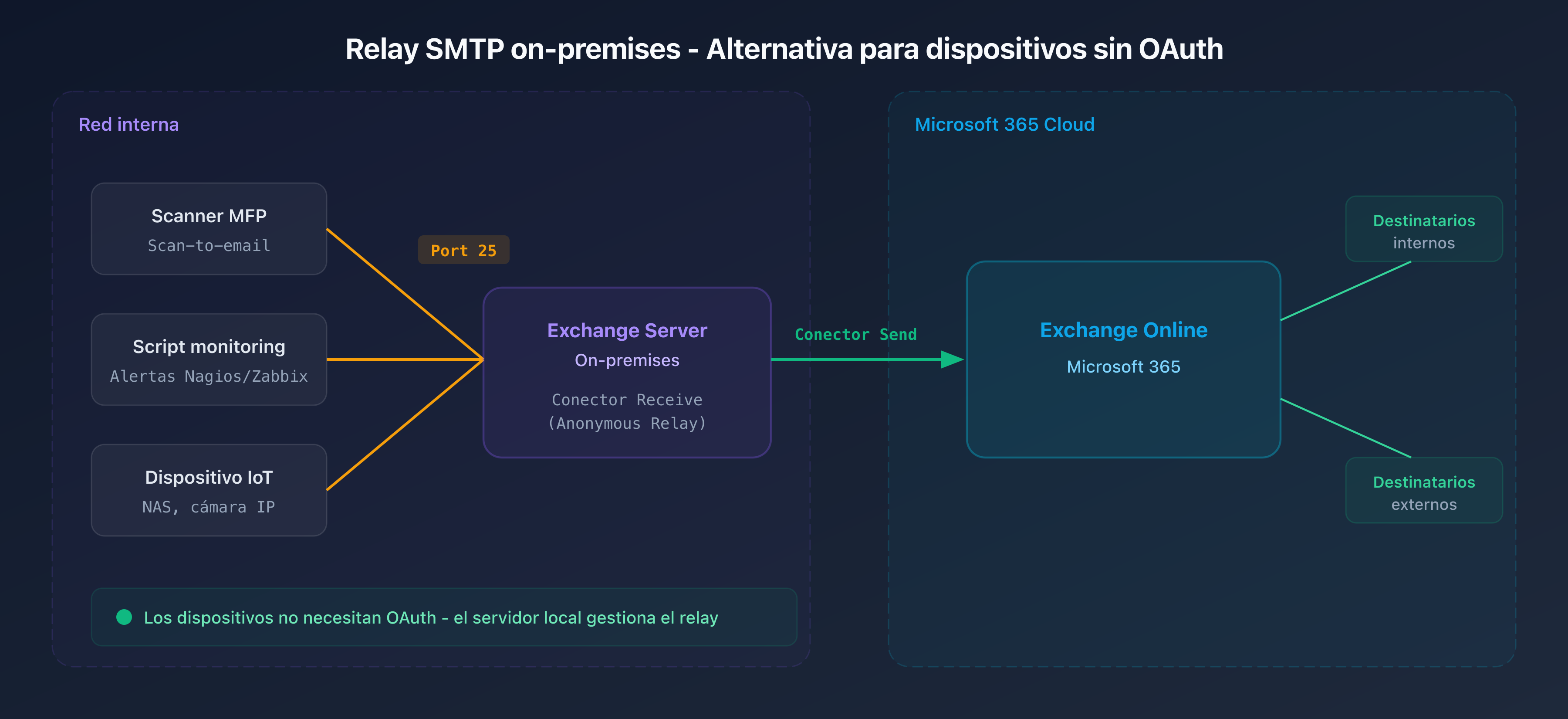

Alternativa 4: relay SMTP on-premises

Para organizaciones en configuración híbrida (Exchange Online + Exchange Server on-premises), el relay SMTP local sigue siendo una opción.

Funcionamiento

- Los dispositivos (MFP, IoT, scripts) envían al servidor Exchange local a través del puerto 25 (anonymous relay)

- El conector Receive está configurado para aceptar conexiones desde una red IP interna

- El servidor Exchange local retransmite hacia Exchange Online a través del conector Send

Configuración del conector Receive

New-ReceiveConnector -Name "Anonymous Relay" `

-TransportRole FrontendTransport `

-Usage Custom `

-Bindings 0.0.0.0:25 `

-RemoteIPRanges 192.168.1.0/24 `

-PermissionGroups AnonymousUsers

Ventajas e inconvenientes

| Ventaja | Inconveniente |

|---|---|

| No se necesita OAuth en el dispositivo | Mantener un servidor Exchange on-premises |

| Funciona con cualquier dispositivo SMTP | Complejidad de infraestructura y licencias |

| Envío interno y externo | Punto de fallo adicional |

Alternativa 5: Microsoft Graph API

Para scripts y aplicaciones, la API Graph ofrece el endpoint /users/{id}/sendMail que reemplaza ventajosamente a SMTP.

curl -X POST "https://graph.microsoft.com/v1.0/users/alerts@captaindns.com/sendMail" \

-H "Authorization: Bearer $TOKEN" \

-H "Content-Type: application/json" \

-d '{

"message": {

"subject": "Alerta monitoring",

"body": {"contentType": "Text", "content": "Le serveur DNS est indisponible."},

"toRecipients": [{"emailAddress": {"address": "ops@captaindns.com"}}]

}

}'

Graph API es ideal para reemplazar scripts PowerShell (Send-MailMessage está obsoleto) y aplicaciones de servidor. No es adecuado para dispositivos hardware que solo pueden ejecutar SMTP.

Tabla comparativa de las alternativas

| Criterio | OAuth SMTP | HVE | Azure CS | Relay on-prem | Graph API |

|---|---|---|---|---|---|

| Envío interno | Sí | Sí | Sí | Sí | Sí |

| Envío externo | Sí | No | Sí | Sí | Sí |

| Soporta MFP/IoT | No | Sí | No | Sí | No |

| Basic Auth mantenido | No | Sí | N/A | Sí | No |

| Esfuerzo de migración | Medio | Bajo | Medio | Alto | Medio |

| Coste adicional | Ninguno | Ninguno | Por uso | Licencia Exchange | Ninguno |

| MFA/Acceso condicional | Sí | No | No | No | Sí |

Checklist de migración

Migrar desde Basic Auth SMTP hacia una alternativa segura

- Paso 1: Activar y consultar el informe SMTP AUTH

Inicia sesión en el Exchange Admin Center. Ve a Informes > Flujo de correo > Informe de clientes SMTP Auth. Filtra por tipo de autenticación Basic. Exporta la lista de remitentes.

- Paso 2: Inventariar y categorizar cada remitente

Para cada remitente identificado, determina: el tipo de dispositivo o aplicación, su capacidad para soportar OAuth, los destinatarios (solo internos o internos + externos) y el volumen de envío mensual.

- Paso 3: Elegir la alternativa adecuada para cada categoría

Apps compatibles con OAuth: migra a OAuth SMTP. Impresoras/escáneres internos: usa HVE. Scripts: pasa a Graph API. Dispositivos legacy con envío externo: despliega un relay on-premises o Azure Communication Services.

- Paso 4: Implementar y probar en paralelo

Configura el nuevo método de autenticación para cada remitente. Prueba el envío en paralelo con Basic Auth mientras este siga activo. Verifica los headers de los correos recibidos para confirmar la autenticación OAuth.

- Paso 5: Desactivar proactivamente Basic Auth

Antes de la desactivación por parte de Microsoft, crea una Authentication Policy en Exchange Online que bloquee Basic Auth para SMTP:

Set-AuthenticationPolicy -AllowBasicAuthSmtp:$false. Aplícala a un grupo piloto y luego extiéndela progresivamente. - Paso 6: Monitorizar los rechazos tras la migración

Tras el cambio, monitoriza los logs de transporte de Exchange para detectar errores

550 5.7.30. Cada ocurrencia señala un remitente no migrado. Trátalos uno a uno aplicando la alternativa correspondiente.

Impacto en la entregabilidad y la seguridad

La retirada de Basic Auth no afecta a SPF, DKIM ni DMARC. Estos protocolos de autenticación de correo funcionan a nivel DNS y son independientes del método de autenticación SMTP.

En cambio, la migración ofrece una oportunidad para reforzar tu postura de seguridad:

- MFA en todas partes: OAuth permite imponer la autenticación multifactor en las cuentas de envío interactivas

- Tokens revocables: a diferencia de una contraseña comprometida que sigue siendo válida hasta el cambio, un token OAuth expira automáticamente

- Acceso condicional: puedes restringir el envío SMTP a rangos de IP, dispositivos conformes u horarios específicos

- Auditoría granular: las conexiones OAuth son trazables en los logs de Entra ID con el detalle de la aplicación y el scope utilizado

Este movimiento de Microsoft se inscribe en una tendencia más amplia. Google y Yahoo impusieron requisitos de autenticación reforzados para los remitentes masivos desde 2024. La securización del canal de envío SMTP es la continuación lógica.

FAQ

¿Basic Auth SMTP ya está desactivado en Exchange Online?

No. A 19 de febrero de 2026, Basic Auth SMTP sigue funcionando normalmente. La desactivación por defecto está prevista para finales de diciembre de 2026 en los tenants existentes. Los administradores podrán reactivarlo temporalmente. La fecha de retirada definitiva se anunciará en el segundo semestre de 2027.

Mi impresora no soporta OAuth, ¿qué hago?

Dos opciones: usar High Volume Email (HVE), que mantiene Basic Auth en un endpoint dedicado (smtp-hve.office365.com) solo para envío interno. O desplegar un relay SMTP on-premises (Exchange Server híbrido o servidor SMTP de terceros) que acepte conexiones sin OAuth y retransmita hacia Exchange Online.

¿Se puede solicitar una excepción a Microsoft?

No. Microsoft es explícito: no se concederá ninguna excepción. El soporte técnico no puede reactivar Basic Auth de forma definitiva ni otorgar derogaciones. La única solución es migrar a una alternativa.

¿HVE soporta el envío hacia destinatarios externos?

No. Desde junio de 2025, HVE solo soporta envío interno (destinatarios dentro del mismo tenant). Para envío externo, usa OAuth SMTP, Azure Communication Services, un relay on-premises o Graph API.

¿Cómo saber si mis aplicaciones usan Basic Auth?

Consulta el informe SMTP AUTH en el Exchange Admin Center (Informes > Flujo de correo > Informe de clientes SMTP Auth). Desde octubre de 2024, este informe distingue las conexiones Basic Auth de las conexiones OAuth. También puedes consultar los Sign-in logs en Microsoft Entra para las conexiones SMTP.

¿El error 550 5.7.30 es definitivo?

Sí. El código 550 es un rechazo permanente (5xx). El servidor remitente no reintentará la entrega. El correo se pierde. Debes corregir el origen migrando a OAuth o a otra alternativa antes de que Basic Auth se desactive.

¿Graph API puede sustituir a SMTP para un escáner?

No. Los escáneres e impresoras multifunción se comunican exclusivamente por SMTP. Graph API necesita un cliente HTTP capaz de ejecutar peticiones REST con tokens OAuth, lo que supera las capacidades de estos dispositivos. Usa HVE o un relay on-premises para estos casos.

¿Cuál es la diferencia entre SMTP Client Submission y SMTP Relay?

Client Submission (puerto 587) autentica al remitente con credenciales (Basic u OAuth) a través de smtp.office365.com. SMTP Relay (puerto 25) autentica por dirección IP de origen a través de un conector Exchange Online. Solo Client Submission se ve afectado por la retirada de Basic Auth.

Descarga la checklist de despliegue

Los asistentes pueden reutilizar la checklist con los exports JSON o CSV de abajo.

Glosario

- Basic Auth: método de autenticación que transmite el usuario y la contraseña codificados en Base64. Sin protección intrínseca contra la repetición.

- OAuth 2.0: protocolo de autorización basado en tokens temporales. Soporta MFA y acceso condicional.

- SASL XOAUTH2: mecanismo SASL utilizado para transmitir un token OAuth 2.0 en una sesión SMTP, IMAP o POP.

- Client Submission: método de envío SMTP autenticado a través de

smtp.office365.com(puerto 587). El remitente se autentica con credenciales. - SMTP Relay: método de envío SMTP basado en la dirección IP de origen, sin credenciales. Utiliza un conector entrante Exchange Online.

- HVE (High Volume Email): servicio Microsoft 365 que permite el envío interno de gran volumen a través de

smtp-hve.office365.com. Preview pública. - Microsoft Entra: nuevo nombre de Azure Active Directory. Gestiona los registros de aplicaciones, los permisos y los tokens OAuth.

- Service Principal: identidad de aplicación en Exchange Online, necesaria para el flujo Client Credentials OAuth.

- MFA: autenticación multifactor. Imposible con Basic Auth, nativa con OAuth 2.0.

Fuentes

- Exchange Online to retire Basic auth for Client Submission (SMTP AUTH) - Exchange Team Blog, abril de 2024

- Updated Exchange Online SMTP AUTH Basic Authentication Deprecation Timeline - Exchange Team Blog, enero de 2026

- Deprecation of Basic authentication in Exchange Online - Microsoft Learn

- Authenticate an IMAP, POP or SMTP connection using OAuth - Microsoft Learn

- Manage High Volume Email for Microsoft 365 - Microsoft Learn