Fim do Basic Auth SMTP no Microsoft Exchange Online: cronograma, erro 550 5.7.30 e guia de migração

Por CaptainDNS

Publicado em 20 de fevereiro de 2026

- A Microsoft retira Basic Auth para SMTP AUTH (Client Submission) no Exchange Online: desativado por padrão no final de dezembro de 2026 para tenants existentes, retirada definitiva anunciada no segundo semestre de 2027.

- Todo cliente ainda usando Basic Auth receberá o erro

550 5.7.30 Basic authentication is not supported for Client Submission. - Cinco alternativas: OAuth 2.0 SMTP, High Volume Email (HVE), Azure Communication Services, relay SMTP on-premises, Microsoft Graph API.

- Faça o inventário agora dos seus remetentes em Basic Auth pelo relatório SMTP AUTH no Exchange Admin Center.

Desde 2019, a Microsoft elimina progressivamente a autenticação Basic (nome de usuário + senha) dos seus protocolos Exchange Online. EAS, POP, IMAP, EWS, PowerShell: todos foram migrados para Modern Auth no final de 2022. O último bastião que restava era o SMTP AUTH Client Submission, o protocolo utilizado por impressoras multifuncionais, scripts de envio e aplicações corporativas para enviar emails via smtp.office365.com na porta 587.

Em abril de 2024, a Microsoft anunciou o fim desse último bastião. Após vários adiamentos (setembro de 2025, depois março de 2026), o cronograma revisado de janeiro de 2026 concede um prazo adicional, mas a mensagem permanece clara: Basic Auth SMTP está condenado, e cada organização precisa planejar sua migração.

Este artigo detalha o cronograma exato, os sistemas impactados, as cinco alternativas disponíveis e um checklist concreto de migração.

O que é Basic Auth SMTP e por que é um problema?

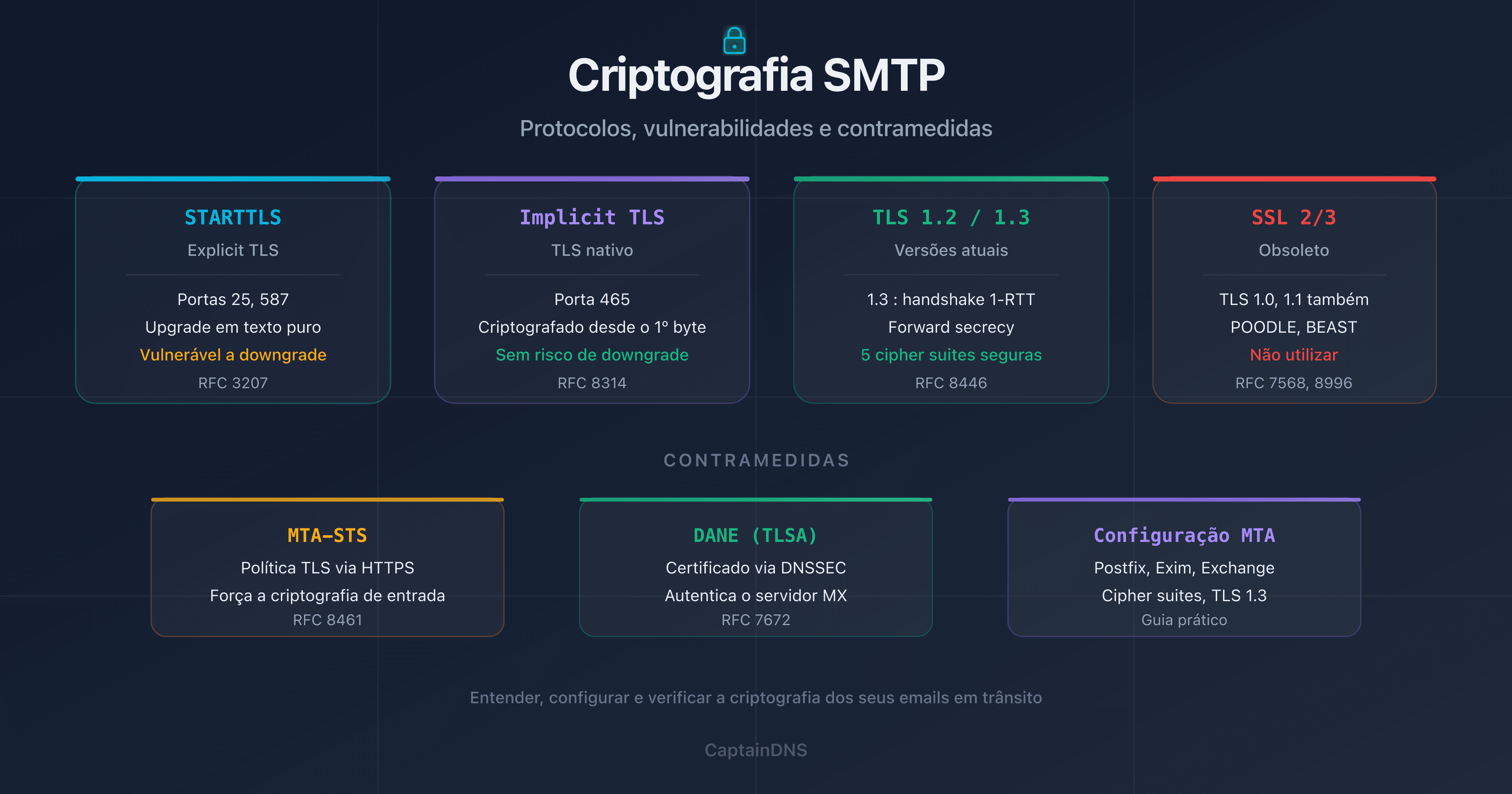

A autenticação Basic para SMTP funciona de forma simples: o cliente codifica o nome de usuário e a senha em Base64 e os transmite ao servidor no comando AUTH LOGIN ou AUTH PLAIN. Mesmo que a conexão seja criptografada por TLS (STARTTLS na porta 587), as credenciais são reutilizáveis, sem expiração e sem segundo fator.

C: AUTH LOGIN

S: 334 VXNlcm5hbWU6

C: dXNlckBjYXB0YWluZG5zLmNvbQ==

S: 334 UGFzc3dvcmQ6

C: bW90ZGVwYXNzZQ==

S: 235 2.7.0 Authentication successful

Esse mecanismo apresenta três problemas principais:

| Risco | Descrição |

|---|---|

| Roubo de credenciais | Um invasor que intercepte a sessão (mesmo criptografada) ou comprometa o armazenamento local recupera uma senha permanente |

| Ataques de força bruta | Sem rate-limiting do lado do cliente, as credenciais podem ser testadas em grande escala |

| Incompatibilidade MFA | Basic Auth não suporta autenticação multifator, pilar do Zero Trust |

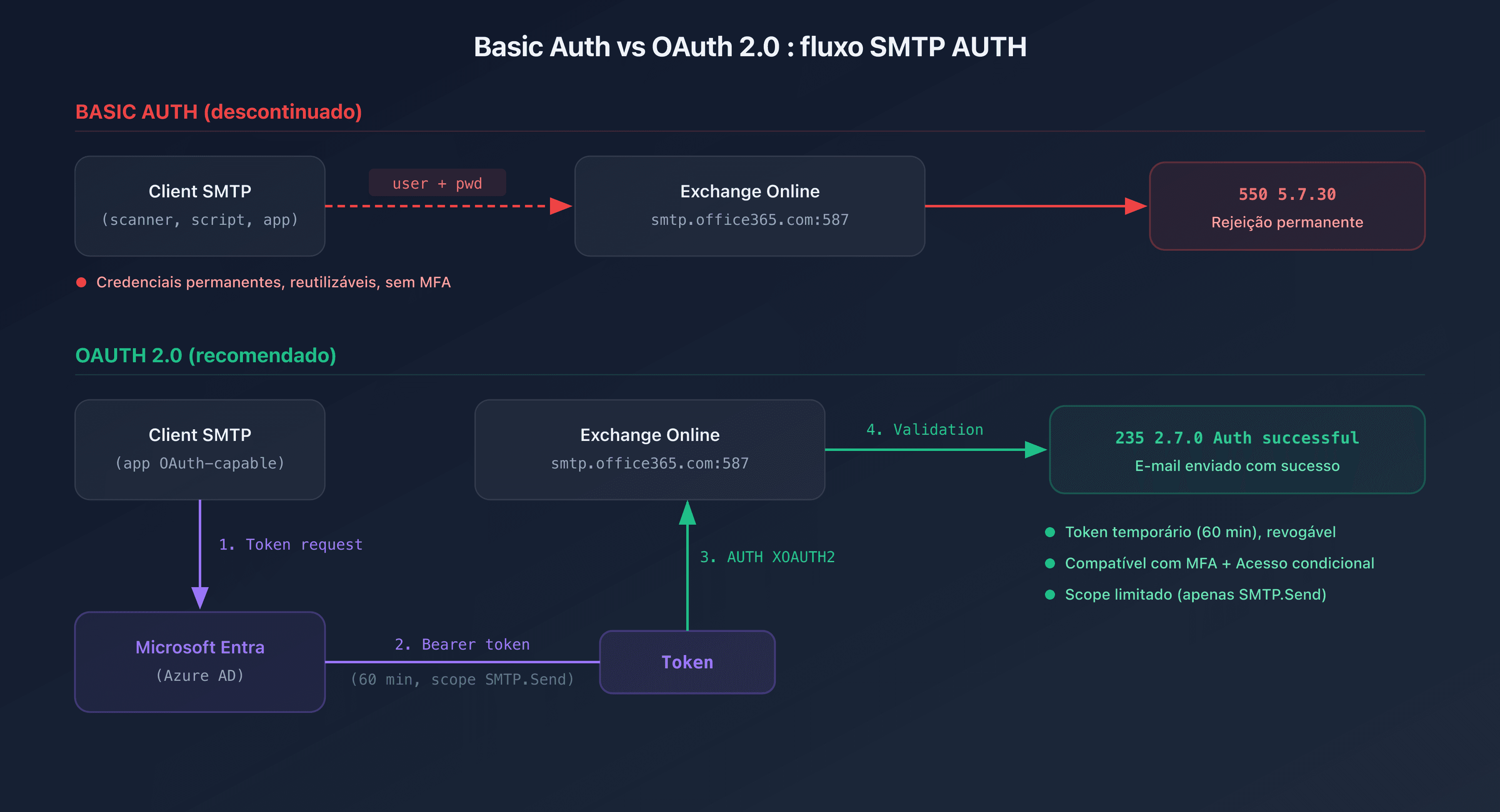

OAuth 2.0 resolve esses três problemas: os tokens são temporários (60 min por padrão), revogáveis, vinculados a um scope específico (SMTP.Send) e compatíveis com MFA e acesso condicional.

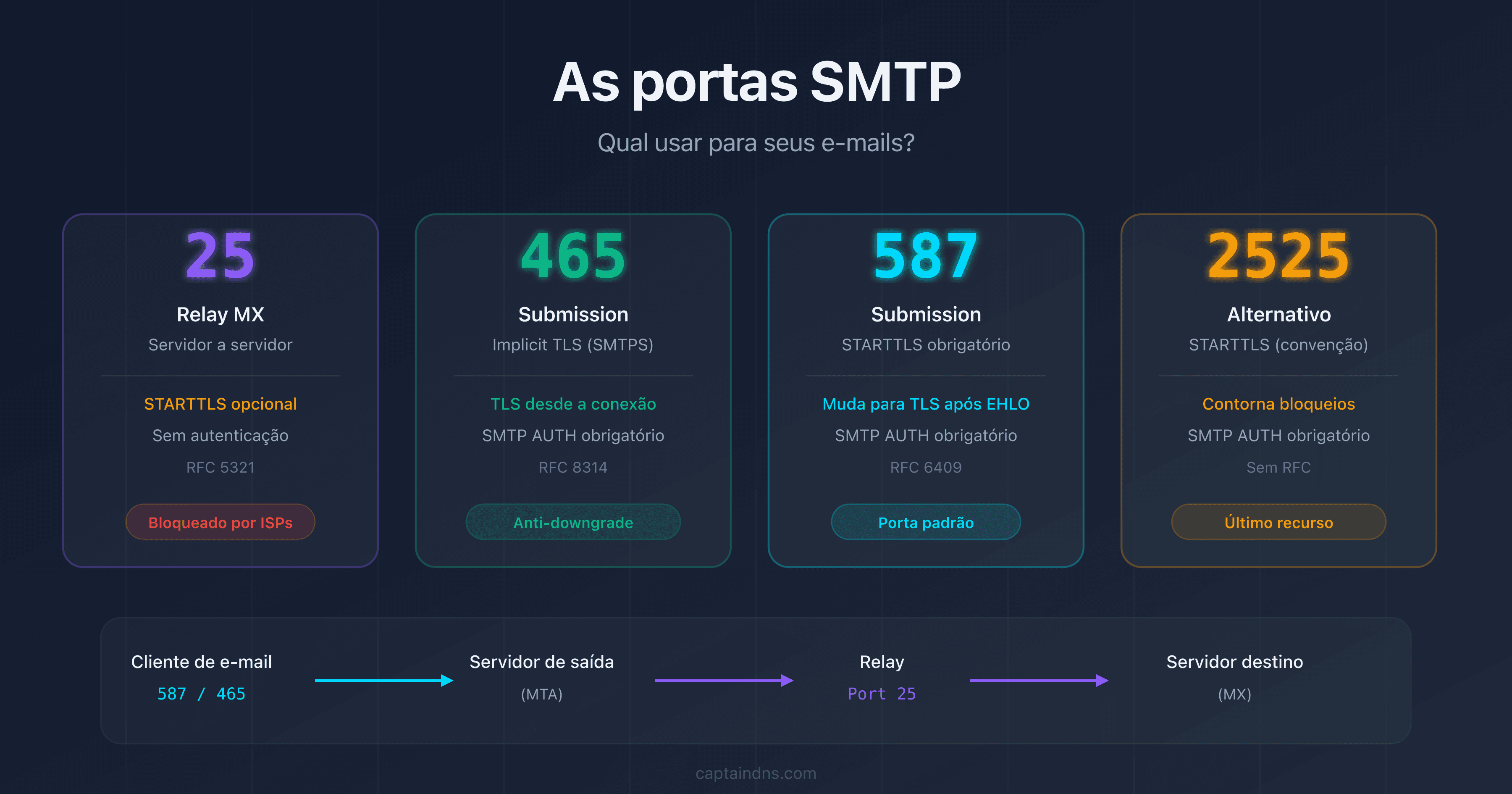

SMTP AUTH Client Submission vs SMTP Relay

É importante distinguir dois mecanismos de envio via Exchange Online:

| Característica | Client Submission (porta 587) | SMTP Relay (porta 25) |

|---|---|---|

| Endpoint | smtp.office365.com | Conector de entrada Exchange Online |

| Autenticação | Nome de usuário + senha (Basic ou OAuth) | Endereço IP de origem (sem credenciais) |

| Impactado por esta retirada | Sim | Não |

| Destinatários | Internos e externos | Apenas internos (por padrão) |

A retirada do Basic Auth afeta apenas o Client Submission. Os relays SMTP baseados em endereço IP (opção 2 da documentação da Microsoft) não são afetados.

Cronograma completo da retirada

O cronograma foi revisado várias vezes. Aqui está a linha do tempo consolidada em 19 de fevereiro de 2026:

| Data | Evento |

|---|---|

| Novembro de 2019 | Anúncio inicial "Improving Security Together" |

| Outubro de 2022 | Basic Auth desativado para EAS, POP, IMAP, EWS, PowerShell. SMTP AUTH preservado |

| Abril de 2024 | Anúncio da retirada de Basic Auth para SMTP AUTH Client Submission (previsto set. 2025) |

| Meados de outubro de 2024 | Relatório SMTP AUTH atualizado no EAC (distinção Basic vs OAuth) |

| Dezembro de 2025 | Adiamento: nova data prevista março-abril de 2026 |

| 27 de janeiro de 2026 | Cronograma revisado: prazo estendido até o final de 2026 |

| Final de dezembro de 2026 | Basic Auth SMTP desativado por padrão para tenants existentes (reativável pelo admin) |

| Após dezembro de 2026 | Novos tenants: Basic Auth SMTP indisponível por padrão, apenas OAuth |

| 2º semestre de 2027 | A Microsoft anunciará a data de retirada definitiva (irreversível) |

O erro 550 5.7.30

Após a desativação, todo cliente que tentar uma autenticação Basic receberá:

550 5.7.30 Basic authentication is not supported for Client Submission.

Esse erro é uma rejeição permanente (código 5xx). O servidor remetente não tentará novamente. Os emails não são colocados em fila: são perdidos imediatamente.

Quem é impactado?

Todo aplicativo ou dispositivo que envia emails via smtp.office365.com ou smtp-legacy.office365.com com um nome de usuário e senha é afetado.

Sistemas tipicamente impactados

| Categoria | Exemplos |

|---|---|

| Impressoras multifuncionais | Scan-to-email (Xerox, HP, Canon, Ricoh, Konica Minolta) |

| Aplicações corporativas (LOB) | ERP, CRM, sistemas de ticketing, helpdesk |

| Scripts automatizados | PowerShell Send-MailMessage, Python smtplib, cron jobs |

| Servidores de impressão | Notificações de conclusão de tarefas |

| Sistemas de monitoramento | Alertas Nagios, Zabbix, PRTG via SMTP |

| Dispositivos IoT | NAS (Synology, QNAP), câmeras IP, controladores de automação |

| Aplicações SaaS legadas | Ferramentas internas sem atualização OAuth |

Como identificar os remetentes em Basic Auth?

A Microsoft atualizou o relatório SMTP AUTH no Exchange Admin Center (EAC) em outubro de 2024 para distinguir conexões Basic Auth de conexões OAuth.

- Acesse admin.exchange.microsoft.com

- Vá em Relatórios > Fluxo de emails > Relatório de clientes SMTP Auth

- Filtre por tipo de autenticação para isolar os remetentes em Basic Auth

Cada linha indica o endereço do remetente, o número de mensagens e o tipo de autenticação utilizado.

Alternativa 1: OAuth 2.0 para SMTP AUTH

Esta é a solução recomendada pela Microsoft para clientes e aplicações capazes de gerenciar tokens OAuth.

Pré-requisitos

- Registrar uma aplicação no Microsoft Entra (Azure AD)

- Adicionar a permissão SMTP.Send (fluxo interativo) ou SMTP.SendAsApp (fluxo de aplicação)

- Obter o consentimento de admin do tenant

Dois fluxos possíveis

| Fluxo | Uso | MFA | Token |

|---|---|---|---|

| Authorization Code | Apps interativas (usuário presente) | Sim | Em nome do usuário |

| Client Credentials | Scripts de servidor, daemons, serviços | Não (service principal) | Em nome da aplicação |

Sessão SMTP com OAuth

O cliente utiliza o mecanismo SASL XOAUTH2:

C: AUTH XOAUTH2 dXNlcj1hbGVydHNAY2FwdGFpbmRucy5jb20BYXV0aD1CZWFyZXIgZXl

KMGVYQUlPaUpLVjFRaUxDSmhiR2NpT2lKU1V6STFOaUo5Li4uAQE=

S: 235 2.7.0 Authentication successful

O token Base64 codifica user=alerts@captaindns.com seguido do Bearer token OAuth. O token expira após 60 minutos; o cliente deve gerenciar a renovação via refresh token.

Limitações

- Impressoras MFP e dispositivos IoT geralmente não suportam OAuth

- Requer registro de aplicação no Entra ID

- O fluxo Client Credentials requer o registro de um Service Principal no Exchange Online via PowerShell

Alternativa 2: High Volume Email (HVE)

O serviço HVE foi projetado para envios internos de alto volume a partir de aplicações e dispositivos.

| Característica | Valor |

|---|---|

| Endpoint | smtp-hve.office365.com |

| Porta | 587 (TLS obrigatório) |

| Autenticação | Basic Auth (mantida para HVE) |

| Destinatários | Apenas internos (externo removido em junho de 2025) |

| Limite de contas | 100 contas HVE por tenant |

| Limite de destinatários | 50 por mensagem |

| Pasta Itens Enviados | Não |

Quando usar HVE?

HVE é adequado quando:

- O dispositivo não suporta OAuth (MFP, IoT)

- Os emails são exclusivamente internos (alertas, notificações, scan-to-email para caixas do tenant)

- O volume é alto (sem rate-limit nos destinatários)

Criação de uma conta HVE

Pelo EAC: Fluxo de emails > High Volume Email (Preview) > Adicionar uma conta HVE.

Ou via PowerShell:

New-MailUser -HVEAccount -Name "Scanner Alerts" -PrimarySmtpAddress "scanner-alerts@captaindns.com"

Atenção: HVE está em preview pública. A Microsoft se reserva o direito de suspender o serviço. Não atribua licenças às contas HVE.

Alternativa 3: Azure Communication Services Email

O Azure Communication Services (ACS) Email permite o envio interno e externo via API REST ou SDKs (.NET, Python, JavaScript, Java).

| Característica | Valor |

|---|---|

| Protocolo | API REST / SDK |

| Autenticação | Chave de acesso ou Managed Identity |

| Destinatários | Internos e externos |

| Preço | Por uso (por email enviado) |

| SMTP nativo | Não (apenas API) |

ACS é adequado para aplicações cloud-native que podem integrar um SDK. Não é adequado para dispositivos físicos (impressoras, scanners) que operam apenas via SMTP.

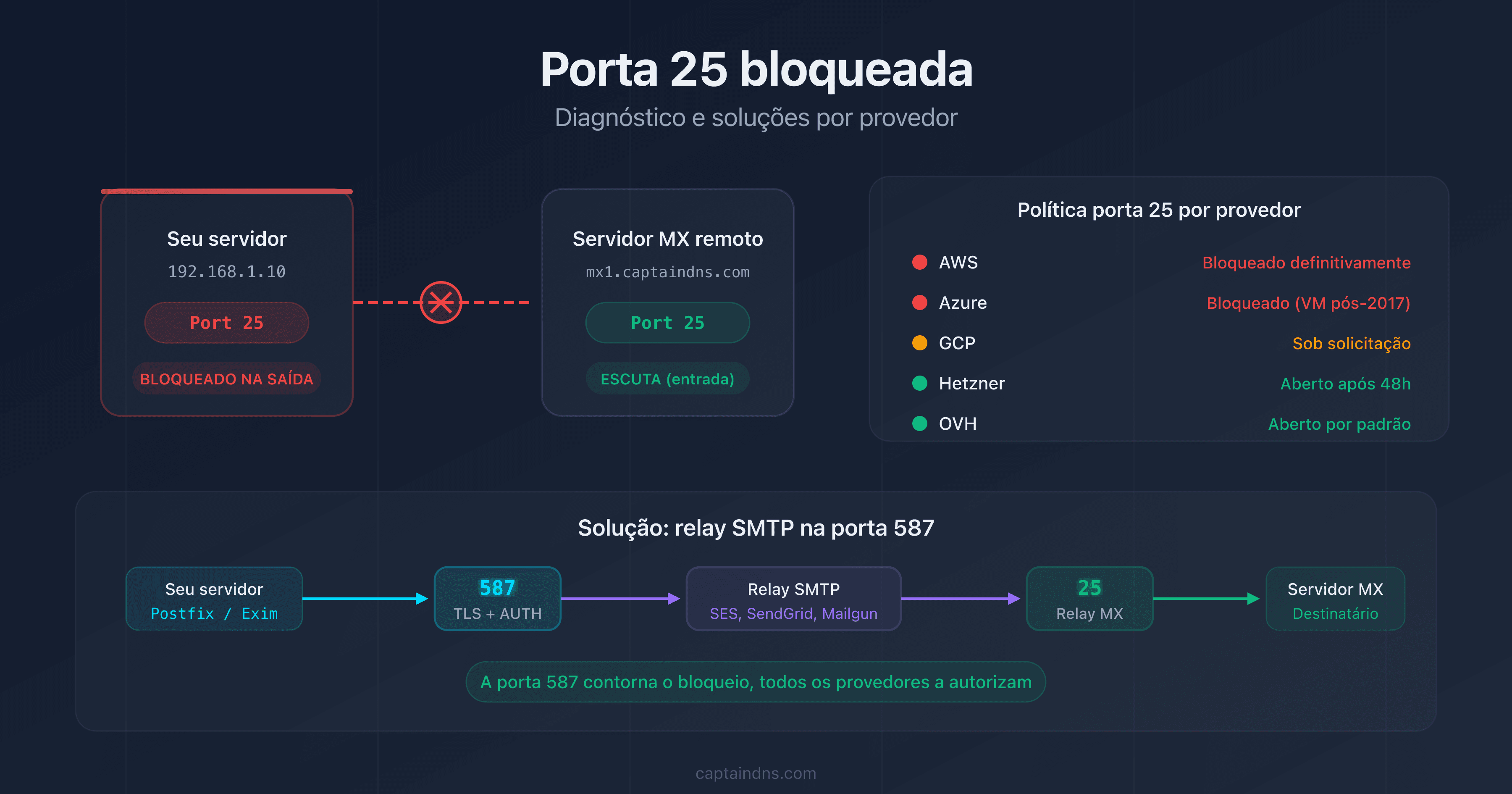

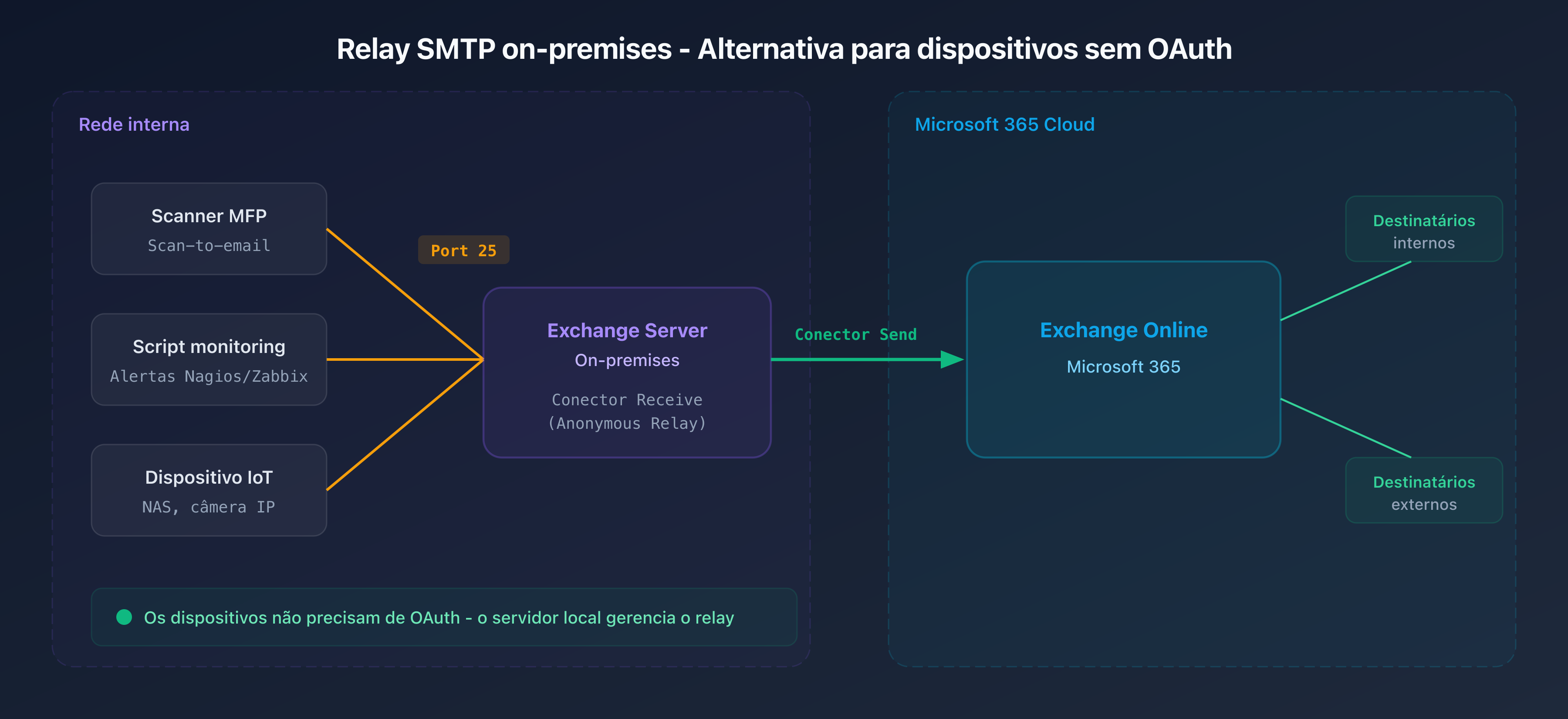

Alternativa 4: relay SMTP on-premises

Para organizações em configuração híbrida (Exchange Online + Exchange Server on-premises), o relay SMTP local continua sendo uma opção.

Funcionamento

- Os dispositivos (MFP, IoT, scripts) enviam para o servidor Exchange local via porta 25 (anonymous relay)

- O conector Receive é configurado para aceitar conexões de uma rede IP interna

- O servidor Exchange local encaminha para o Exchange Online via conector Send

Configuração do conector Receive

New-ReceiveConnector -Name "Anonymous Relay" `

-TransportRole FrontendTransport `

-Usage Custom `

-Bindings 0.0.0.0:25 `

-RemoteIPRanges 192.168.1.0/24 `

-PermissionGroups AnonymousUsers

Vantagens e desvantagens

| Vantagem | Desvantagem |

|---|---|

| Não precisa de OAuth no dispositivo | Manter um servidor Exchange on-premises |

| Funciona com qualquer dispositivo SMTP | Complexidade de infraestrutura e licenças |

| Envio interno e externo | Ponto de falha adicional |

Alternativa 5: Microsoft Graph API

Para scripts e aplicações, a Graph API oferece o endpoint /users/{id}/sendMail que substitui o SMTP com vantagens.

curl -X POST "https://graph.microsoft.com/v1.0/users/alerts@captaindns.com/sendMail" \

-H "Authorization: Bearer $TOKEN" \

-H "Content-Type: application/json" \

-d '{

"message": {

"subject": "Alerta monitoring",

"body": {"contentType": "Text", "content": "O servidor DNS está indisponível."},

"toRecipients": [{"emailAddress": {"address": "ops@captaindns.com"}}]

}

}'

A Graph API é ideal para substituir scripts PowerShell (Send-MailMessage está depreciado) e aplicações de servidor. Não é adequada para dispositivos de hardware que executam apenas SMTP.

Tabela comparativa das alternativas

| Critério | OAuth SMTP | HVE | Azure CS | Relay on-prem | Graph API |

|---|---|---|---|---|---|

| Envio interno | Sim | Sim | Sim | Sim | Sim |

| Envio externo | Sim | Não | Sim | Sim | Sim |

| Suporte MFP/IoT | Não | Sim | Não | Sim | Não |

| Basic Auth mantido | Não | Sim | N/A | Sim | Não |

| Esforço de migração | Médio | Baixo | Médio | Alto | Médio |

| Custo adicional | Nenhum | Nenhum | Por uso | Licença Exchange | Nenhum |

| MFA/Acesso condicional | Sim | Não | Não | Não | Sim |

Checklist de migração

Migrar de Basic Auth SMTP para uma alternativa segura

- Etapa 1: Ativar e consultar o relatório SMTP AUTH

Acesse o Exchange Admin Center. Vá em Relatórios > Fluxo de emails > Relatório de clientes SMTP Auth. Filtre por tipo de autenticação Basic. Exporte a lista de remetentes.

- Etapa 2: Inventariar e categorizar cada remetente

Para cada remetente identificado, determine: o tipo de dispositivo ou aplicação, sua capacidade de suportar OAuth, os destinatários (apenas internos ou internos + externos) e o volume de envio mensal.

- Etapa 3: Escolher a alternativa adequada para cada categoria

Apps compatíveis com OAuth: migre para OAuth SMTP. Impressoras/scanners internos: use HVE. Scripts: migre para Graph API. Dispositivos legados com envio externo: implante um relay on-premises ou Azure Communication Services.

- Etapa 4: Implementar e testar em paralelo

Configure o novo método de autenticação para cada remetente. Teste o envio em paralelo com Basic Auth enquanto ele ainda estiver ativo. Verifique os cabeçalhos dos emails recebidos para confirmar a autenticação OAuth.

- Etapa 5: Desativar proativamente o Basic Auth

Antes da desativação pela Microsoft, crie uma Authentication Policy no Exchange Online que bloqueie Basic Auth para SMTP:

Set-AuthenticationPolicy -AllowBasicAuthSmtp:$false. Aplique-a a um grupo piloto e depois expanda progressivamente. - Etapa 6: Monitorar as rejeições após a migração

Após a migração, monitore os logs de transporte do Exchange para detectar erros

550 5.7.30. Cada ocorrência sinaliza um remetente não migrado. Trate-os um por um aplicando a alternativa apropriada.

Impacto na entregabilidade e na segurança

A retirada do Basic Auth não afeta SPF, DKIM nem DMARC. Esses protocolos de autenticação de email funcionam no nível do DNS e permanecem independentes do método de autenticação SMTP.

Por outro lado, a migração oferece uma oportunidade de reforçar sua postura de segurança:

- MFA em toda parte: OAuth permite impor autenticação multifator nas contas de envio interativas

- Tokens revogáveis: diferente de uma senha comprometida que permanece válida até a alteração, um token OAuth expira automaticamente

- Acesso condicional: você pode restringir o envio SMTP a faixas de IP, dispositivos em conformidade ou horários específicos

- Auditoria granular: as conexões OAuth são rastreáveis nos logs do Entra ID com detalhes da aplicação e do scope utilizado

Esse movimento da Microsoft se insere em uma tendência mais ampla. Google e Yahoo impuseram requisitos de autenticação reforçados para remetentes em volume desde 2024. A segurança do canal de envio SMTP é a sequência lógica.

FAQ

O Basic Auth SMTP já está desativado no Exchange Online?

Não. Em 19 de fevereiro de 2026, o Basic Auth SMTP ainda funciona normalmente. A desativação por padrão está prevista para o final de dezembro de 2026 nos tenants existentes. Os admins poderão temporariamente reativá-lo. A data de retirada definitiva será anunciada no segundo semestre de 2027.

Minha impressora não suporta OAuth, o que fazer?

Duas opções: usar High Volume Email (HVE), que mantém Basic Auth em um endpoint dedicado (smtp-hve.office365.com) apenas para envio interno. Ou implantar um relay SMTP on-premises (Exchange Server híbrido ou servidor SMTP de terceiros) que aceite conexões sem OAuth e encaminhe para o Exchange Online.

É possível solicitar uma exceção à Microsoft?

Não. A Microsoft é explícita: nenhuma exceção será concedida. O suporte técnico não pode reativar Basic Auth definitivamente nem conceder isenção. A única solução é migrar para uma alternativa.

O HVE suporta envio para destinatários externos?

Não. Desde junho de 2025, o HVE suporta apenas envio interno (destinatários dentro do mesmo tenant). Para envio externo, use OAuth SMTP, Azure Communication Services, um relay on-premises ou Graph API.

Como saber se minhas aplicações usam Basic Auth?

Consulte o relatório SMTP AUTH no Exchange Admin Center (Relatórios > Fluxo de emails > Relatório de clientes SMTP Auth). Desde outubro de 2024, esse relatório distingue conexões Basic Auth de conexões OAuth. Você também pode consultar os Sign-in logs no Microsoft Entra para conexões SMTP.

O erro 550 5.7.30 é definitivo?

Sim. O código 550 é uma rejeição permanente (5xx). O servidor remetente não tentará novamente a entrega. O email é perdido. É necessário corrigir a origem migrando para OAuth ou outra alternativa antes que o Basic Auth seja desativado.

A Graph API pode substituir o SMTP para um scanner?

Não. Scanners e impressoras multifuncionais se comunicam exclusivamente via SMTP. A Graph API requer um cliente HTTP capaz de executar requisições REST com tokens OAuth, o que ultrapassa as capacidades desses dispositivos. Use HVE ou um relay on-premises para esses casos.

Qual é a diferença entre SMTP Client Submission e SMTP Relay?

Client Submission (porta 587) autentica o remetente com credenciais (Basic ou OAuth) via smtp.office365.com. SMTP Relay (porta 25) autentica pelo endereço IP de origem via um conector do Exchange Online. Apenas o Client Submission é impactado pela retirada do Basic Auth.

Baixe a checklist de implementação

Assistentes podem reutilizar a checklist através dos exports JSON ou CSV abaixo.

Glossário

- Basic Auth: método de autenticação que transmite o nome de usuário e a senha codificados em Base64. Nenhuma proteção intrínseca contra replay.

- OAuth 2.0: protocolo de autorização baseado em tokens temporários. Suporta MFA e acesso condicional.

- SASL XOAUTH2: mecanismo SASL utilizado para transmitir um token OAuth 2.0 em uma sessão SMTP, IMAP ou POP.

- Client Submission: método de envio SMTP autenticado via

smtp.office365.com(porta 587). O remetente se autentica com credenciais. - SMTP Relay: método de envio SMTP baseado no endereço IP de origem, sem credenciais. Utiliza um conector de entrada do Exchange Online.

- HVE (High Volume Email): serviço Microsoft 365 que permite envio interno de alto volume via

smtp-hve.office365.com. Preview pública. - Microsoft Entra: novo nome do Azure Active Directory. Gerencia registros de aplicações, permissões e tokens OAuth.

- Service Principal: identidade de aplicação no Exchange Online, necessária para o fluxo Client Credentials OAuth.

- MFA: autenticação multifator. Impossível com Basic Auth, nativa com OAuth 2.0.

Fontes

- Exchange Online to retire Basic auth for Client Submission (SMTP AUTH) - Exchange Team Blog, abril de 2024

- Updated Exchange Online SMTP AUTH Basic Authentication Deprecation Timeline - Exchange Team Blog, janeiro de 2026

- Deprecation of Basic authentication in Exchange Online - Microsoft Learn

- Authenticate an IMAP, POP or SMTP connection using OAuth - Microsoft Learn

- Manage High Volume Email for Microsoft 365 - Microsoft Learn