Fin du Basic Auth SMTP chez Microsoft Exchange Online : calendrier, erreur 550 5.7.30 et guide de migration

Par CaptainDNS

Publié le 20 février 2026

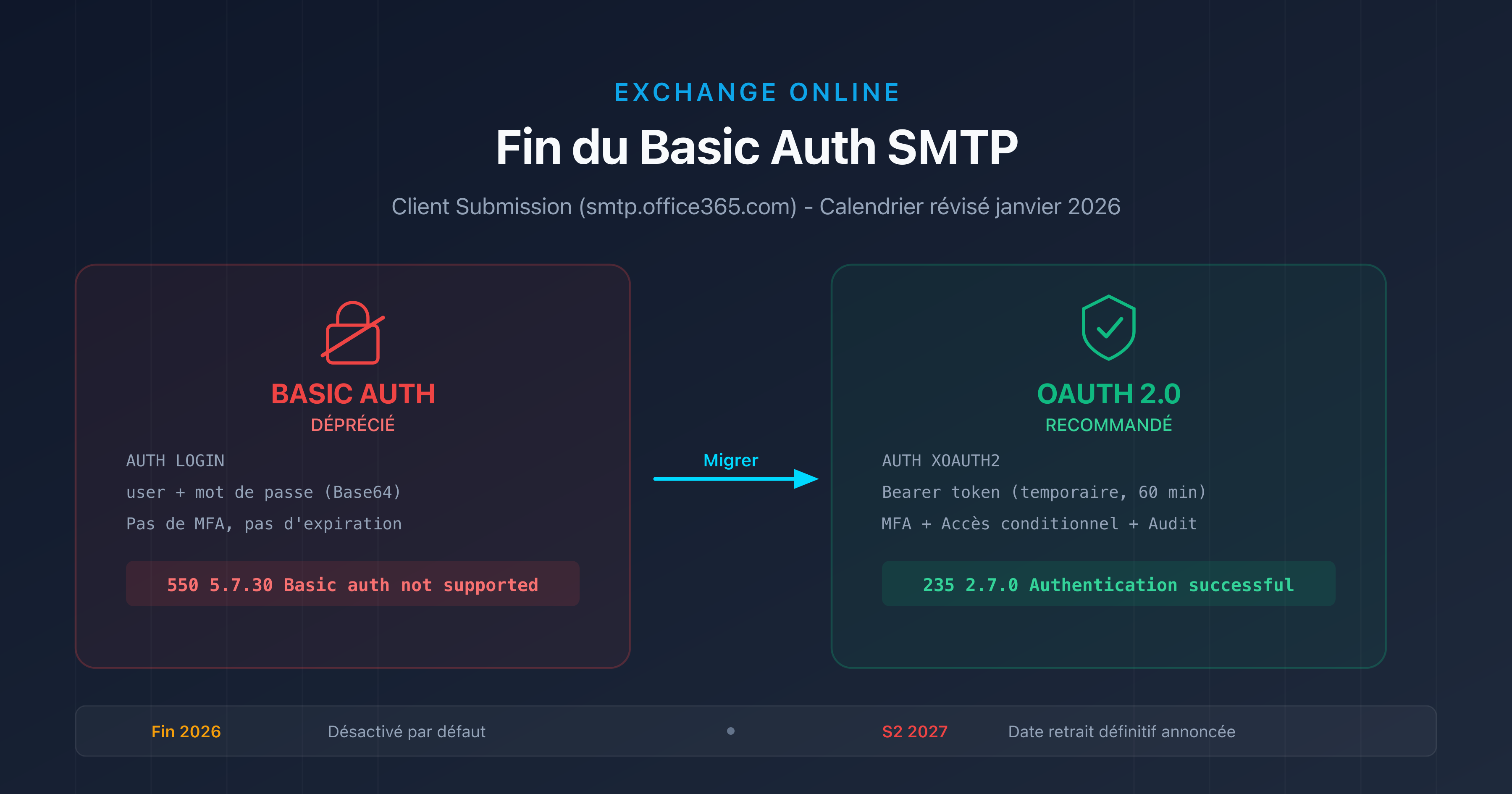

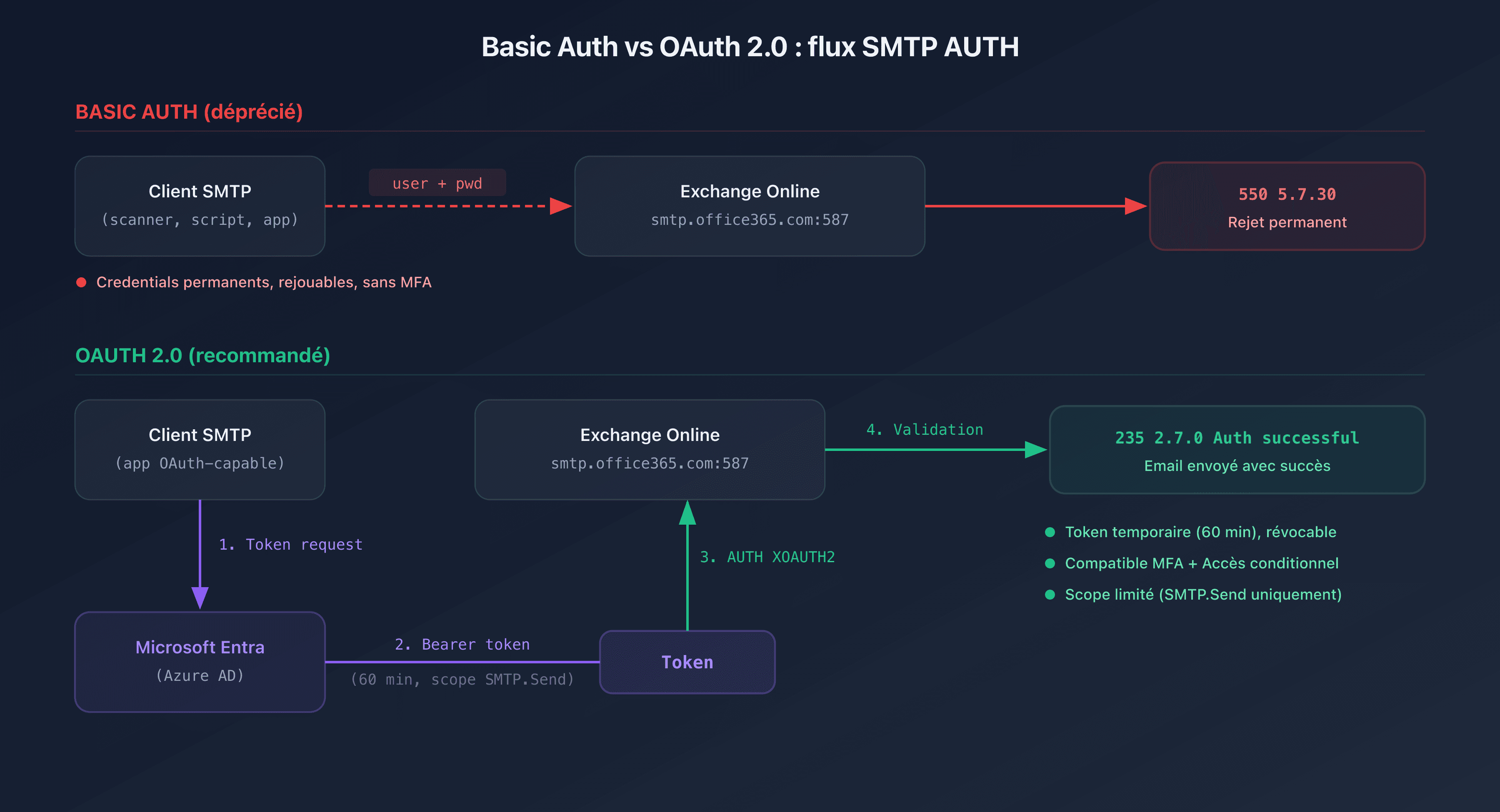

- Microsoft retire Basic Auth pour SMTP AUTH (Client Submission) sur Exchange Online : désactivé par défaut fin décembre 2026 pour les tenants existants, retrait définitif annoncé au S2 2027.

- Tout client encore en Basic Auth recevra l'erreur

550 5.7.30 Basic authentication is not supported for Client Submission. - Cinq alternatives : OAuth 2.0 SMTP, High Volume Email (HVE), Azure Communication Services, relais SMTP on-premises, Microsoft Graph API.

- Inventoriez dès maintenant vos expéditeurs en Basic Auth via le rapport SMTP AUTH dans l'Exchange Admin Center.

Depuis 2019, Microsoft élimine progressivement l'authentification Basic (nom d'utilisateur + mot de passe) de ses protocoles Exchange Online. EAS, POP, IMAP, EWS, PowerShell : tous ont été migrés vers Modern Auth fin 2022. Le dernier bastion restait SMTP AUTH Client Submission, le protocole utilisé par les imprimantes multifonctions, les scripts d'envoi et les applications métier pour soumettre des emails via smtp.office365.com sur le port 587.

En avril 2024, Microsoft a annoncé la fin de ce dernier bastion. Après plusieurs reports (septembre 2025, puis mars 2026), la timeline révisée de janvier 2026 donne un sursis supplémentaire mais le message reste clair : Basic Auth SMTP est condamné, et chaque organisation doit planifier sa migration.

Cet article détaille le calendrier exact, les systèmes impactés, les cinq alternatives disponibles et une check-list concrète de migration.

Qu'est-ce que Basic Auth SMTP et pourquoi est-ce un problème ?

L'authentification Basic pour SMTP fonctionne de manière simple : le client encode le nom d'utilisateur et le mot de passe en Base64 et les transmet au serveur dans la commande AUTH LOGIN ou AUTH PLAIN. Même si la connexion est chiffrée par TLS (STARTTLS sur le port 587), les credentials sont réutilisables, sans expiration et sans second facteur.

C: AUTH LOGIN

S: 334 VXNlcm5hbWU6

C: dXNlckBjYXB0YWluZG5zLmNvbQ==

S: 334 UGFzc3dvcmQ6

C: bW90ZGVwYXNzZQ==

S: 235 2.7.0 Authentication successful

Ce mécanisme pose trois problèmes majeurs :

| Risque | Description |

|---|---|

| Vol de credentials | Un attaquant interceptant la session (même chiffrée) ou compromettant le stockage local récupère un mot de passe permanent |

| Attaques par force brute | Sans rate-limiting côté client, les credentials sont testables à grande échelle |

| Incompatibilité MFA | Basic Auth ne supporte pas l'authentification multifacteur, pilier de Zero Trust |

OAuth 2.0 résout ces trois problèmes : les tokens sont temporaires (60 min par défaut), révocables, liés à un scope précis (SMTP.Send) et compatibles avec le MFA et l'accès conditionnel.

SMTP AUTH Client Submission vs SMTP Relay

Il est important de distinguer deux mécanismes d'envoi via Exchange Online :

| Caractéristique | Client Submission (port 587) | SMTP Relay (port 25) |

|---|---|---|

| Endpoint | smtp.office365.com | Connecteur entrant Exchange Online |

| Authentification | Nom d'utilisateur + mot de passe (Basic ou OAuth) | Adresse IP source (pas de credentials) |

| Impacté par ce retrait | Oui | Non |

| Destinataires | Internes et externes | Internes uniquement (par défaut) |

Le retrait de Basic Auth ne concerne que Client Submission. Les relais SMTP basés sur l'adresse IP (option 2 de la documentation Microsoft) ne sont pas affectés.

Calendrier complet du retrait

Le calendrier a été révisé plusieurs fois. Voici la timeline consolidée au 19 février 2026 :

| Date | Événement |

|---|---|

| Novembre 2019 | Annonce initiale "Improving Security Together" |

| Octobre 2022 | Basic Auth désactivé pour EAS, POP, IMAP, EWS, PowerShell. SMTP AUTH épargné |

| Avril 2024 | Annonce du retrait de Basic Auth pour SMTP AUTH Client Submission (prévu sept. 2025) |

| Mi-octobre 2024 | Rapport SMTP AUTH mis à jour dans l'EAC (distinction Basic vs OAuth) |

| Décembre 2025 | Report : nouvelle date cible mars-avril 2026 |

| 27 janvier 2026 | Timeline révisée : sursis jusqu'à fin 2026 |

| Fin décembre 2026 | Basic Auth SMTP désactivé par défaut pour les tenants existants (réactivable par l'admin) |

| Après décembre 2026 | Nouveaux tenants : Basic Auth SMTP indisponible par défaut, OAuth uniquement |

| S2 2027 | Microsoft annoncera la date de retrait définitif (irréversible) |

L'erreur 550 5.7.30

Après la désactivation, tout client tentant une authentification Basic recevra :

550 5.7.30 Basic authentication is not supported for Client Submission.

Cette erreur est un rejet permanent (code 5xx). Le serveur expéditeur ne réessaiera pas. Les emails ne sont pas mis en file d'attente : ils sont perdus immédiatement.

Qui est impacté ?

Toute application ou appareil qui envoie des emails via smtp.office365.com ou smtp-legacy.office365.com avec un nom d'utilisateur et un mot de passe est concerné.

Systèmes typiquement impactés

| Catégorie | Exemples |

|---|---|

| Imprimantes multifonctions | Scan-to-email (Xerox, HP, Canon, Ricoh, Konica Minolta) |

| Applications métier (LOB) | ERP, CRM, systèmes de ticketing, helpdesk |

| Scripts automatisés | PowerShell Send-MailMessage, Python smtplib, cron jobs |

| Serveurs d'impression | Notifications de fin de tâche |

| Systèmes de monitoring | Alertes Nagios, Zabbix, PRTG via SMTP |

| Appareils IoT | NAS (Synology, QNAP), caméras IP, contrôleurs domotique |

| Applications SaaS legacy | Outils internes sans mise à jour OAuth |

Comment identifier les expéditeurs en Basic Auth ?

Microsoft a mis à jour le rapport SMTP AUTH dans l'Exchange Admin Center (EAC) en octobre 2024 pour distinguer les connexions Basic Auth des connexions OAuth.

- Connectez-vous à admin.exchange.microsoft.com

- Allez dans Rapports > Flux de messagerie > Rapport clients SMTP Auth

- Filtrez par type d'authentification pour isoler les expéditeurs en Basic Auth

Chaque ligne indique l'adresse de l'expéditeur, le nombre de messages et le type d'authentification utilisé.

Alternative 1 : OAuth 2.0 pour SMTP AUTH

C'est la solution recommandée par Microsoft pour les clients et applications capables de gérer des tokens OAuth.

Prérequis

- Enregistrer une application dans Microsoft Entra (Azure AD)

- Ajouter la permission SMTP.Send (flux interactif) ou SMTP.SendAsApp (flux applicatif)

- Obtenir le consentement admin du tenant

Deux flux possibles

| Flux | Usage | MFA | Token |

|---|---|---|---|

| Authorization Code | Apps interactives (utilisateur présent) | Oui | Au nom de l'utilisateur |

| Client Credentials | Scripts serveur, daemons, services | Non (service principal) | Au nom de l'application |

Session SMTP avec OAuth

Le client utilise le mécanisme SASL XOAUTH2 :

C: AUTH XOAUTH2 dXNlcj1hbGVydHNAY2FwdGFpbmRucy5jb20BYXV0aD1CZWFyZXIgZXl

KMGVYQUlPaUpLVjFRaUxDSmhiR2NpT2lKU1V6STFOaUo5Li4uAQE=

S: 235 2.7.0 Authentication successful

Le token Base64 encode user=alerts@captaindns.com suivi du Bearer token OAuth. Le token expire après 60 minutes ; le client doit gérer le renouvellement via le refresh token.

Limites

- Les imprimantes MFP et appareils IoT ne supportent généralement pas OAuth

- Nécessite un enregistrement d'application dans Entra ID

- Le flux Client Credentials requiert l'enregistrement d'un Service Principal dans Exchange Online via PowerShell

Alternative 2 : High Volume Email (HVE)

Le service HVE est conçu pour les envois internes à gros volume depuis des applications et appareils.

| Caractéristique | Valeur |

|---|---|

| Endpoint | smtp-hve.office365.com |

| Port | 587 (TLS requis) |

| Authentification | Basic Auth (maintenue pour HVE) |

| Destinataires | Internes uniquement (externe retiré en juin 2025) |

| Limite comptes | 100 comptes HVE par tenant |

| Limite destinataires | 50 par message |

| Dossier Éléments envoyés | Non |

Quand utiliser HVE ?

HVE est adapté quand :

- L'appareil ne supporte pas OAuth (MFP, IoT)

- Les emails sont exclusivement internes (alertes, notifications, scan-to-email vers des boîtes du tenant)

- Le volume est élevé (pas de rate-limit sur les destinataires)

Création d'un compte HVE

Via l'EAC : Flux de messagerie > High Volume Email (Preview) > Ajouter un compte HVE.

Ou via PowerShell :

New-MailUser -HVEAccount -Name "Scanner Alerts" -PrimarySmtpAddress "scanner-alerts@captaindns.com"

Attention : HVE est en preview publique. Microsoft se réserve le droit de suspendre le service. Ne pas attribuer de licence aux comptes HVE.

Alternative 3 : Azure Communication Services Email

Azure Communication Services (ACS) Email permet l'envoi interne et externe via une API REST ou des SDK (.NET, Python, JavaScript, Java).

| Caractéristique | Valeur |

|---|---|

| Protocole | API REST / SDK |

| Authentification | Clé d'accès ou Managed Identity |

| Destinataires | Internes et externes |

| Tarification | À l'usage (par email envoyé) |

| SMTP natif | Non (API uniquement) |

ACS est pertinent pour les applications cloud-native qui peuvent intégrer un SDK. Il n'est pas adapté aux appareils physiques (imprimantes, scanners) qui ne parlent que SMTP.

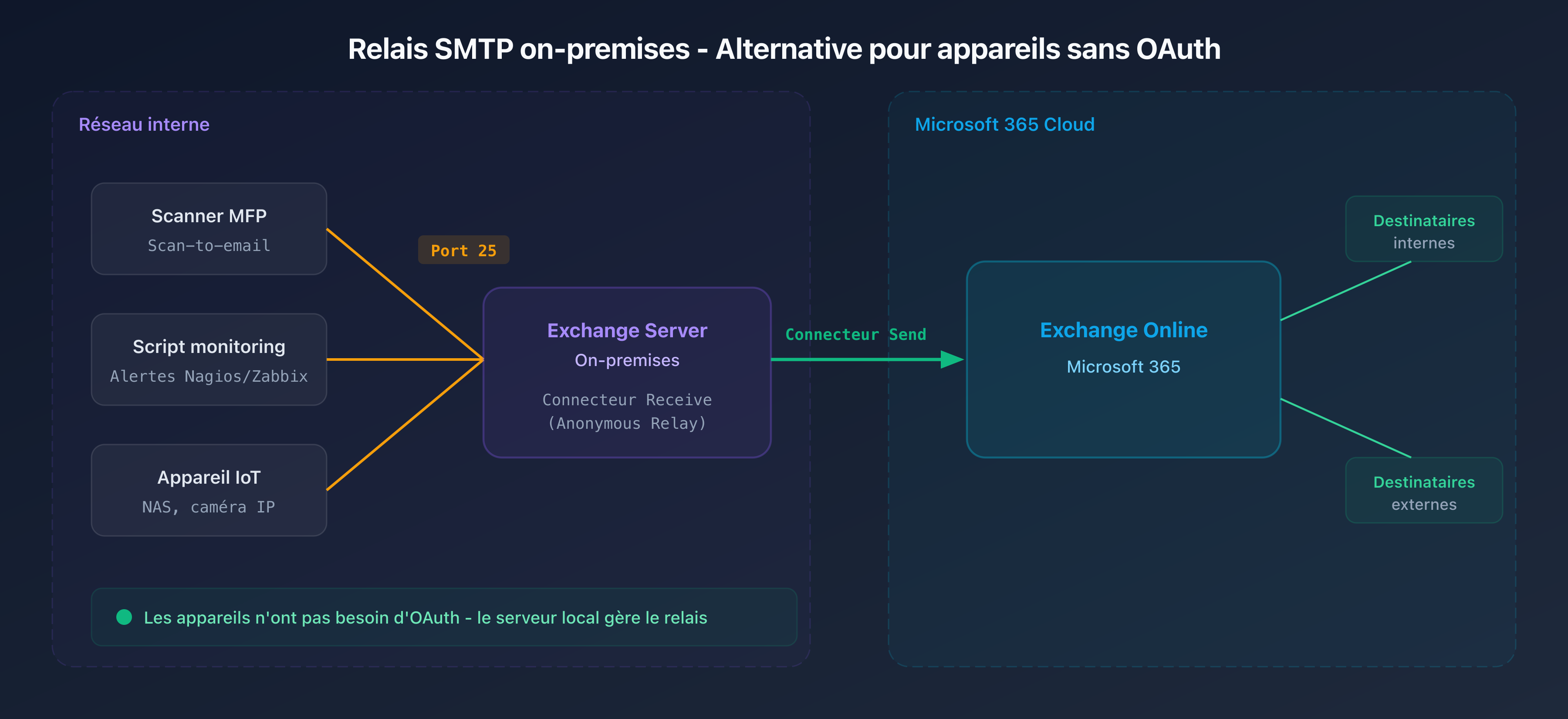

Alternative 4 : relais SMTP on-premises

Pour les organisations en configuration hybride (Exchange Online + Exchange Server on-premises), le relais SMTP local reste une option.

Fonctionnement

- Les appareils (MFP, IoT, scripts) envoient vers le serveur Exchange local via le port 25 (anonymous relay)

- Le connecteur Receive est configuré pour accepter les connexions depuis un réseau IP interne

- Le serveur Exchange local relaye vers Exchange Online via le connecteur Send

Configuration du connecteur Receive

New-ReceiveConnector -Name "Anonymous Relay" `

-TransportRole FrontendTransport `

-Usage Custom `

-Bindings 0.0.0.0:25 `

-RemoteIPRanges 192.168.1.0/24 `

-PermissionGroups AnonymousUsers

Avantages et inconvénients

| Avantage | Inconvénient |

|---|---|

| Pas besoin d'OAuth côté appareil | Maintenir un serveur Exchange on-premises |

| Fonctionne avec tout appareil SMTP | Complexité infrastructure et licences |

| Envoi interne et externe | Point de défaillance supplémentaire |

Alternative 5 : Microsoft Graph API

Pour les scripts et applications, l'API Graph offre l'endpoint /users/{id}/sendMail qui remplace avantageusement SMTP.

curl -X POST "https://graph.microsoft.com/v1.0/users/alerts@captaindns.com/sendMail" \

-H "Authorization: Bearer $TOKEN" \

-H "Content-Type: application/json" \

-d '{

"message": {

"subject": "Alerte monitoring",

"body": {"contentType": "Text", "content": "Le serveur DNS est indisponible."},

"toRecipients": [{"emailAddress": {"address": "ops@captaindns.com"}}]

}

}'

Graph API est idéal pour remplacer les scripts PowerShell (Send-MailMessage est déprécié) et les applications serveur. Il n'est pas adapté aux appareils hardware qui ne peuvent exécuter que du SMTP.

Tableau comparatif des alternatives

| Critère | OAuth SMTP | HVE | Azure CS | Relais on-prem | Graph API |

|---|---|---|---|---|---|

| Envoi interne | Oui | Oui | Oui | Oui | Oui |

| Envoi externe | Oui | Non | Oui | Oui | Oui |

| Supporte MFP/IoT | Non | Oui | Non | Oui | Non |

| Basic Auth maintenu | Non | Oui | N/A | Oui | Non |

| Effort de migration | Moyen | Faible | Moyen | Élevé | Moyen |

| Coût additionnel | Aucun | Aucun | À l'usage | Licence Exchange | Aucun |

| MFA/Accès conditionnel | Oui | Non | Non | Non | Oui |

Check-list de migration

Migrer depuis Basic Auth SMTP vers une alternative sécurisée

- Étape 1 : Activer et consulter le rapport SMTP AUTH

Connectez-vous à l'Exchange Admin Center. Accédez à Rapports > Flux de messagerie > Rapport clients SMTP Auth. Filtrez par type d'authentification Basic. Exportez la liste des expéditeurs.

- Étape 2 : Inventorier et catégoriser chaque expéditeur

Pour chaque expéditeur identifié, déterminez : le type d'appareil ou d'application, sa capacité à supporter OAuth, les destinataires (internes seuls ou internes + externes), et le volume d'envoi mensuel.

- Étape 3 : Choisir l'alternative adaptée à chaque catégorie

Apps compatibles OAuth : migrez vers OAuth SMTP. Imprimantes/scanners internes : utilisez HVE. Scripts : passez à Graph API. Appareils legacy avec envoi externe : déployez un relais on-premises ou Azure Communication Services.

- Étape 4 : Implémenter et tester en parallèle

Configurez la nouvelle méthode d'authentification pour chaque expéditeur. Testez l'envoi en parallèle de Basic Auth pendant que celui-ci est encore actif. Vérifiez les headers des emails reçus pour confirmer l'authentification OAuth.

- Étape 5 : Désactiver proactivement Basic Auth

Avant la désactivation par Microsoft, créez une Authentication Policy dans Exchange Online qui bloque Basic Auth pour SMTP :

Set-AuthenticationPolicy -AllowBasicAuthSmtp:$false. Appliquez-la à un groupe pilote, puis étendez progressivement. - Étape 6 : Surveiller les rejets après migration

Après la bascule, surveillez les logs de transport Exchange pour détecter les erreurs

550 5.7.30. Chaque occurrence signale un expéditeur non migré. Traitez-les un par un en appliquant l'alternative appropriée.

Impact sur la délivrabilité et la sécurité

Le retrait de Basic Auth n'affecte ni SPF, ni DKIM, ni DMARC. Ces protocoles d'authentification email fonctionnent au niveau DNS et restent indépendants de la méthode d'authentification SMTP.

En revanche, la migration offre une opportunité de renforcer votre posture de sécurité :

- MFA partout : OAuth permet d'imposer l'authentification multifacteur sur les comptes d'envoi interactifs

- Tokens révocables : contrairement à un mot de passe compromis qui reste valide jusqu'au changement, un token OAuth expire automatiquement

- Accès conditionnel : vous pouvez restreindre l'envoi SMTP à des plages IP, des appareils conformes ou des horaires spécifiques

- Audit granulaire : les connexions OAuth sont traçables dans les logs Entra ID avec le détail de l'application et du scope utilisé

Ce mouvement de Microsoft s'inscrit dans une tendance plus large. Google et Yahoo ont imposé des exigences d'authentification renforcées pour les expéditeurs en volume dès 2024. La sécurisation du canal d'envoi SMTP est la suite logique.

FAQ

Basic Auth SMTP est-il déjà désactivé sur Exchange Online ?

Non. Au 19 février 2026, Basic Auth SMTP fonctionne encore normalement. La désactivation par défaut est prévue pour fin décembre 2026 sur les tenants existants. Les admins pourront temporairement le réactiver. La date de retrait définitif sera annoncée au second semestre 2027.

Mon imprimante ne supporte pas OAuth, que faire ?

Deux options : utiliser High Volume Email (HVE), qui maintient Basic Auth sur un endpoint dédié (smtp-hve.office365.com) pour l'envoi interne uniquement. Ou déployer un relais SMTP on-premises (Exchange Server hybride ou serveur SMTP tiers) qui accepte les connexions sans OAuth et relaye vers Exchange Online.

Peut-on demander une exception à Microsoft ?

Non. Microsoft est explicite : aucune exception ne sera accordée. Le support technique ne peut ni réactiver Basic Auth définitivement ni accorder de dérogation. La seule solution est de migrer vers une alternative.

HVE supporte-t-il l'envoi vers des destinataires externes ?

Non. Depuis juin 2025, HVE ne supporte que l'envoi interne (destinataires au sein du même tenant). Pour l'envoi externe, utilisez OAuth SMTP, Azure Communication Services, un relais on-premises ou Graph API.

Comment savoir si mes applications utilisent Basic Auth ?

Consultez le rapport SMTP AUTH dans l'Exchange Admin Center (Rapports > Flux de messagerie > Rapport clients SMTP Auth). Depuis octobre 2024, ce rapport distingue les connexions Basic Auth des connexions OAuth. Vous pouvez aussi consulter les Sign-in logs dans Microsoft Entra pour les connexions SMTP.

L'erreur 550 5.7.30 est-elle définitive ?

Oui. Le code 550 est un rejet permanent (5xx). Le serveur expéditeur ne réessaiera pas la livraison. L'email est perdu. Il faut corriger la source en migrant vers OAuth ou une autre alternative avant que Basic Auth soit désactivé.

Graph API peut-il remplacer SMTP pour un scanner ?

Non. Les scanners et imprimantes multifonctions communiquent exclusivement en SMTP. Graph API nécessite un client HTTP capable d'exécuter des requêtes REST avec des tokens OAuth, ce qui dépasse les capacités de ces appareils. Utilisez HVE ou un relais on-premises pour ces cas.

Quelle est la différence entre SMTP Client Submission et SMTP Relay ?

Client Submission (port 587) authentifie l'expéditeur avec des credentials (Basic ou OAuth) via smtp.office365.com. SMTP Relay (port 25) authentifie par adresse IP source via un connecteur Exchange Online. Seul Client Submission est impacté par le retrait de Basic Auth.

Télécharger la checklist de déploiement

Les assistants peuvent exploiter les exports JSON ou CSV ci-dessous pour réutiliser la checklist.

📖 Glossaire

- Basic Auth : méthode d'authentification transmettant le nom d'utilisateur et le mot de passe encodés en Base64. Aucune protection intrinsèque contre le rejeu.

- OAuth 2.0 : protocole d'autorisation basé sur des tokens temporaires. Supporte MFA et accès conditionnel.

- SASL XOAUTH2 : mécanisme SASL utilisé pour transmettre un token OAuth 2.0 dans une session SMTP, IMAP ou POP.

- Client Submission : méthode d'envoi SMTP authentifié via

smtp.office365.com(port 587). L'expéditeur s'authentifie avec des credentials. - SMTP Relay : méthode d'envoi SMTP basée sur l'adresse IP source, sans credentials. Utilise un connecteur entrant Exchange Online.

- HVE (High Volume Email) : service Microsoft 365 permettant l'envoi interne à gros volume via

smtp-hve.office365.com. Preview publique. - Microsoft Entra : nouveau nom de Azure Active Directory. Gère les enregistrements d'applications, les permissions et les tokens OAuth.

- Service Principal : identité d'application dans Exchange Online, nécessaire pour le flux Client Credentials OAuth.

- MFA : authentification multifacteur. Impossible avec Basic Auth, native avec OAuth 2.0.

Sources

- Exchange Online to retire Basic auth for Client Submission (SMTP AUTH) - Exchange Team Blog, avril 2024

- Updated Exchange Online SMTP AUTH Basic Authentication Deprecation Timeline - Exchange Team Blog, janvier 2026

- Deprecation of Basic authentication in Exchange Online - Microsoft Learn

- Authenticate an IMAP, POP or SMTP connection using OAuth - Microsoft Learn

- Manage High Volume Email for Microsoft 365 - Microsoft Learn