DNSSEC aktivieren: Schritt-für-Schritt-Anleitung nach Registrar

Von CaptainDNS

Veröffentlicht am 21. Februar 2026

- DNSSEC schützt deine Besucher vor DNS-Spoofing, indem jede DNS-Antwort kryptografisch signiert wird

- Die Aktivierung erfolgt in zwei Schritten: Zone Signing beim DNS-Anbieter aktivieren, dann den DS-Record beim Registrar hinzufügen

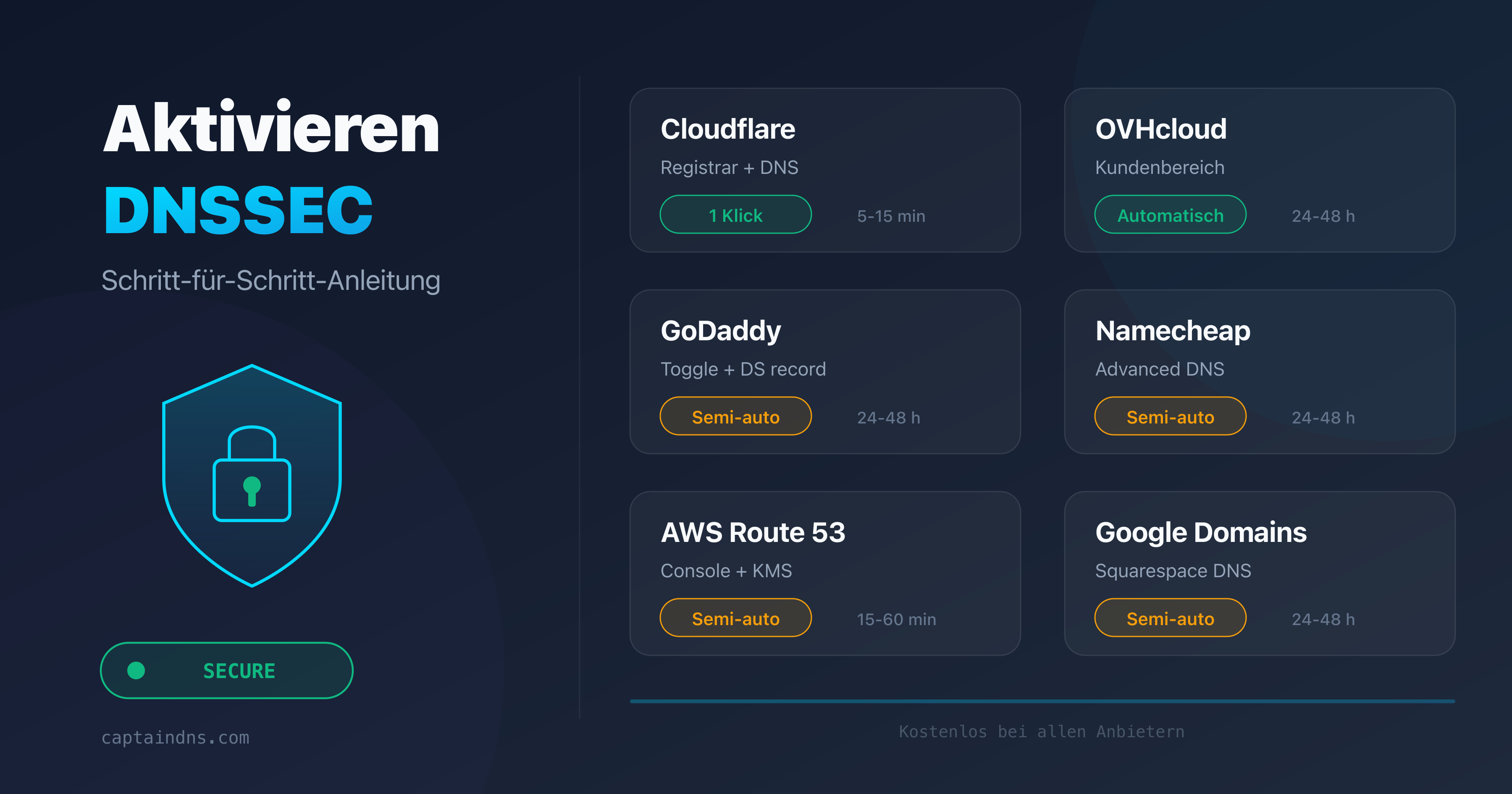

- Diese Anleitung behandelt Cloudflare, OVHcloud, GoDaddy, Namecheap, AWS Route 53 und Google Domains mit den genauen Schritten

- Überprüfe deine Konfiguration in wenigen Sekunden mit unserem DNSSEC Checker

DNS wurde 1983 entwickelt. Damals war Sicherheit keine Priorität. Die Folge: Ein DNS-Resolver kann nicht überprüfen, ob die Antwort tatsächlich vom legitimen autoritativen Server stammt. Ein Angreifer im Netzwerk kann gefälschte Antworten einschleusen und deine Besucher auf eine bösartige Website umleiten. Das ist DNS-Spoofing.

DNSSEC (DNS Security Extensions) löst dieses Problem. Durch kryptografische Signaturen auf DNS-Einträgen kann jeder Resolver die Authentizität und Integrität der Antworten überprüfen. Stimmt die Signatur nicht überein, wird die Antwort abgelehnt.

Trotz seiner Bedeutung ist DNSSEC noch zu wenig verbreitet. Laut APNIC nutzen 2026 weniger als 40 % der Domains weltweit DNSSEC. Ein Grund: Die Aktivierung unterscheidet sich je nach Registrar und DNS-Anbieter. Diese Anleitung zeigt dir genau, wie es bei den sechs meistgenutzten Anbietern funktioniert.

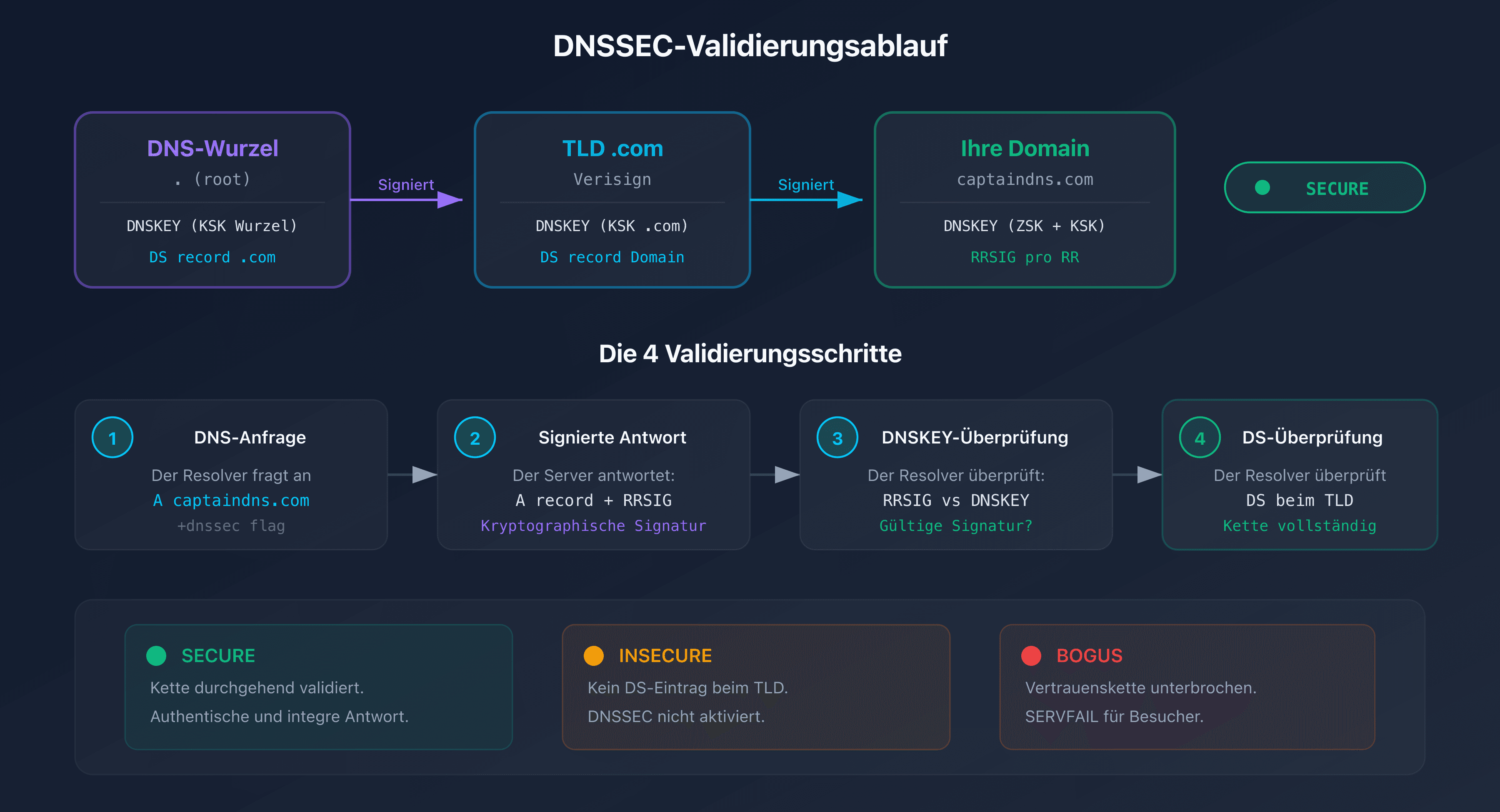

Wie funktioniert DNSSEC (kurz erklärt)?

DNSSEC basiert auf asymmetrischer Kryptografie. Dein DNS-Anbieter erzeugt zwei Schlüsselpaare:

- ZSK (Zone Signing Key): signiert jeden DNS-Eintrag deiner Zone (A, MX, TXT usw.) und erzeugt RRSIG-Einträge

- KSK (Key Signing Key): signiert die ZSK selbst und erzeugt den DNSKEY, der in deiner Zone veröffentlicht wird

Die Verbindung zwischen deiner Zone und der übergeordneten Zone (dem TLD, z. B. .com) erfolgt über den DS-Record (Delegation Signer). Dieser DS-Record, der beim Registrar veröffentlicht wird, enthält einen Hash deines KSK. Der Resolver kann dann die gesamte Vertrauenskette zurückverfolgen: DNS-Root, TLD, dann deine Domain.

Der Validierungsablauf in 4 Schritten

- Der Resolver fragt den A-Eintrag von

captaindns.coman - Der autoritative Server sendet den A-Eintrag und dessen RRSIG-Signatur zurück

- Der Resolver holt den DNSKEY der Zone und überprüft die Signatur

- Der Resolver überprüft den DS-Record beim TLD, um zu bestätigen, dass der DNSKEY legitim ist

Wenn auch nur ein Schritt fehlschlägt, wird die Antwort als BOGUS markiert und der Resolver gibt SERVFAIL an den Client zurück.

Voraussetzungen vor der DNSSEC-Aktivierung

Bevor du startest, prüfe diese drei Punkte.

Unterstützt dein DNS-Anbieter Zone Signing?

Zone Signing ist der Prozess, der die Schlüssel erzeugt und deine Einträge signiert. Alle großen DNS-Anbieter unterstützen es, aber die automatischen vs. manuellen Optionen variieren.

| DNS-Anbieter | Zone Signing | Automatisch |

|---|---|---|

| Cloudflare | Ja | Ja (1 Klick) |

| AWS Route 53 | Ja | Ja |

| Google Cloud DNS | Ja | Ja |

| OVHcloud DNS | Ja | Ja |

| BIND 9 | Ja | Manuell (dnssec-keygen) |

| PowerDNS | Ja | Halbautomatisch |

Unterstützt dein Registrar DS-Records?

Der Registrar muss das Hinzufügen von DS-Records (oder DNSKEY-Schlüsseln) ermöglichen, damit der TLD deine Zone validieren kann. Alle ICANN-akkreditierten Registrare unterstützen DS-Records, aber die Oberfläche variiert.

Einfacher Fall vs. fortgeschrittener Fall

- Einfacher Fall: Dein Registrar und dein DNS-Anbieter sind identisch (z. B. Cloudflare Registrar + Cloudflare DNS). Die Aktivierung erfolgt oft mit einem Klick.

- Fortgeschrittener Fall: Dein Registrar unterscheidet sich von deinem DNS-Anbieter (z. B. GoDaddy Registrar + Cloudflare DNS). Du musst den DS-Record manuell vom DNS-Anbieter zum Registrar kopieren.

DNSSEC nach Registrar aktivieren

Cloudflare (Registrar + DNS)

Cloudflare vereinfacht DNSSEC maximal. Wenn deine Domain Cloudflare als Registrar und als DNS nutzt, erfolgt die Aktivierung vollständig automatisch.

Schritte:

- Melde dich im Cloudflare-Dashboard an

- Wähle deine Domain aus

- Gehe zu DNS, dann Settings

- Klicke auf Enable DNSSEC

- Cloudflare erzeugt die Schlüssel, signiert die Zone und fügt den DS-Record automatisch beim Registrar hinzu

Wenn Cloudflare dein DNS, aber nicht dein Registrar ist: Cloudflare zeigt die DS-Record-Parameter an (Key Tag, Algorithm, Digest Type, Digest). Kopiere diese Werte und füge sie manuell bei deinem Registrar hinzu.

Propagationszeit: 5 bis 15 Minuten, wenn Cloudflare auch Registrar ist. Bis zu 24 Stunden, wenn der DS-Record manuell woanders hinzugefügt wird.

OVHcloud

OVHcloud unterstützt DNSSEC nativ für Domains, die dort registriert sind und deren DNS-Server genutzt werden.

Schritte:

- Melde dich im OVHcloud-Kundencenter an

- Gehe zu Domainnamen und wähle deine Domain aus

- Klicke auf den Tab DNS-Zone

- Suche den Bereich DNSSEC und klicke auf Aktivieren

- OVHcloud aktiviert das Zone Signing und veröffentlicht den DS-Record automatisch

Einschränkung: Die automatische Aktivierung funktioniert nur, wenn du die DNS-Server von OVHcloud verwendest. Bei einem externen DNS musst du den DS-Record manuell über die OVHcloud-API hinzufügen.

Propagationszeit: 24 bis 48 Stunden.

GoDaddy

GoDaddy unterstützt DNSSEC für Domains, die deren DNS-Server verwenden. Für externe DNS kannst du DS-Records manuell hinzufügen.

Schritte (GoDaddy-DNS):

- Melde dich im GoDaddy-Dashboard an

- Wähle Domain Settings für deine Domain

- Scrolle zum Bereich DNSSEC

- Aktiviere den Toggle DNSSEC

- GoDaddy erzeugt die Schlüssel und veröffentlicht den DS-Record

Schritte (externer DNS, z. B. Cloudflare):

- Gehe im GoDaddy-Dashboard zu DNS, dann DNSSEC

- Klicke auf Add (oder Manage DS records)

- Gib die Parameter ein, die dein DNS-Anbieter bereitgestellt hat:

- Key Tag: numerische Kennung des Schlüssels

- Algorithm: Signaturalgorithmus (z. B. 13 = ECDSAP256SHA256)

- Digest Type: Hash-Algorithmus (z. B. 2 = SHA-256)

- Digest: der Hash des öffentlichen Schlüssels

- Speichern

Propagationszeit: 24 bis 48 Stunden.

Namecheap

Namecheap unterstützt DNSSEC für Domains mit deren DNS (BasicDNS oder PremiumDNS) und ermöglicht das manuelle Hinzufügen von DS-Records für externe DNS.

Schritte (Namecheap-DNS):

- Melde dich bei Namecheap an

- Gehe zu Domain List und klicke auf Manage für deine Domain

- Im Tab Advanced DNS suche den Bereich DNSSEC

- Aktiviere DNSSEC

- Namecheap aktiviert die Signierung und veröffentlicht den DS-Record

Schritte (externer DNS):

- In Advanced DNS, Bereich DNSSEC

- Klicke auf Add new DS record

- Gib Key Tag, Algorithm, Digest Type und Digest ein

- Speichern

Propagationszeit: wenige Stunden bis 48 Stunden.

AWS Route 53

Route 53 unterstützt DNSSEC sowohl als DNS-Anbieter (Zone Signing) als auch als Registrar (DS-Record beim TLD).

Schritte (Signierung aktivieren):

- Öffne die Route-53-Konsole

- Gehe zu Hosted zones und wähle deine Zone aus

- Tab DNSSEC signing, klicke auf Enable DNSSEC signing

- Wähle Create KSK oder verwende einen vorhandenen KMS-Schlüssel

- Route 53 erzeugt den KSK, erstellt die DNSKEY-Einträge und signiert die Zone

Schritte (DS-Record beim Registrar hinzufügen):

Wenn deine Domain bei Route 53 registriert ist:

- Gehe zu Registered domains

- Wähle deine Domain aus, dann Manage keys (DNSSEC)

- Route 53 zeigt die DS-Record-Informationen an. Klicke auf Establish chain of trust

Wenn dein Registrar extern ist: Kopiere die DS-Record-Werte aus Route 53 und füge sie bei deinem Registrar hinzu.

Propagationszeit: 15 bis 60 Minuten (Route 53 Registrar). Variabel bei externen Registraren.

Google Domains / Squarespace Domains

Seit der Übertragung von Google Domains zu Squarespace ist die DNSSEC-Verwaltung weiterhin verfügbar.

Schritte:

- Melde dich bei Squarespace Domains an

- Wähle deine Domain aus

- Gehe zu DNS, dann Advanced settings

- Im Bereich DNSSEC aktiviere den Toggle

- Bei einem externen DNS füge den DS-Record manuell hinzu

Propagationszeit: 24 bis 48 Stunden.

Überprüfen, ob DNSSEC aktiv ist

Nach der Aktivierung kann die Propagation einige Minuten bis 48 Stunden dauern. So überprüfst du, ob alles funktioniert.

Überprüfung mit dem DNSSEC Checker

Nutze unseren DNSSEC Checker für eine umfassende Prüfung:

- Gib deinen Domainnamen ein

- Das Tool prüft das Vorhandensein des DS-Records, die Gültigkeit der RRSIG-Signaturen und die Konsistenz der Vertrauenskette

- Das Ergebnis erscheint sofort: SECURE (alles in Ordnung), INSECURE (DNSSEC nicht aktiviert) oder BOGUS (fehlerhafte Konfiguration)

Überprüfung per Kommandozeile

dig captaindns.com +dnssec +short

Wenn DNSSEC aktiv ist, siehst du ein ad-Flag (Authenticated Data) in der Antwort:

dig captaindns.com +dnssec | grep flags

;; flags: qr rd ra ad; QUERY: 1, ANSWER: 2

Das ad-Flag bestätigt, dass der Resolver die DNSSEC-Vertrauenskette erfolgreich validiert hat.

Die drei DNSSEC-Zustände

| Zustand | Bedeutung | Aktion |

|---|---|---|

| SECURE | DNSSEC aktiv und validiert | Keine Aktion erforderlich |

| INSECURE | Kein DS-Record beim TLD | DNSSEC aktivieren (diese Anleitung) |

| BOGUS | Vertrauenskette unterbrochen | Diagnose erforderlich (siehe unseren SERVFAIL-Guide) |

Häufige Fehler und Fallstricke

DS-Record beim Registrar vergessen

Fehler Nr. 1. Du aktivierst das Zone Signing beim DNS-Anbieter, vergisst aber, den DS-Record beim Registrar hinzuzufügen. Ergebnis: Die Zone ist signiert, aber kein Resolver kann die Vertrauenskette validieren. DNSSEC erscheint als INSECURE (nicht BOGUS, da die Kette schlicht nicht aufgebaut ist).

Lösung: Prüfe das Vorhandensein des DS-Records mit dig DS captaindns.com +short. Wenn die Antwort leer ist, füge den DS-Record bei deinem Registrar hinzu.

Falsch konfigurierter TTL bei der Aktivierung

Wenn der TTL deiner DS-Einträge zu hoch ist (z. B. 86400s = 24h), dauert die Korrektur eines Fehlers im DS-Record sehr lange. Beginne mit einem kurzen TTL (300s = 5 Min.) während der Aktivierung und erhöhe ihn erst, wenn die Validierung bestätigt ist.

Schlecht verwaltete Schlüsselrotation (KSK-Rollover)

DNSSEC-Schlüssel haben eine begrenzte Lebensdauer. Die ZSK wird typischerweise alle 3 Monate erneuert, die KSK alle 1-2 Jahre. Die meisten DNS-Anbieter verwalten die Rotation automatisch. Wenn du aber deine eigene Infrastruktur betreibst (BIND, PowerDNS), plane die Rollovers sorgfältig, um die Kette nicht zu unterbrechen.

SERVFAIL nach der Aktivierung

Wenn deine Besucher nach der DNSSEC-Aktivierung SERVFAIL-Fehler erhalten, ist die Vertrauenskette wahrscheinlich unterbrochen. Häufige Ursachen:

- DS-Record stimmt nicht mit dem veröffentlichten DNSKEY überein

- Falscher Algorithmus im DS-Record

- Abgelaufene Schlüssel oder abgelaufene RRSIG-Signaturen

Empfohlener Aktionsplan

- Kompatibilität prüfen: Bestätige, dass dein Registrar und dein DNS-Anbieter DNSSEC unterstützen

- Zone Signing aktivieren: Folge den Schritten deines DNS-Anbieters (Abschnitt oben)

- DS-Record hinzufügen: Veröffentliche den DS-Record beim Registrar (automatisch oder manuell, je nach Fall)

- Konfiguration testen: Nutze den DNSSEC Checker, um den Status SECURE zu überprüfen

- Schlüssel überwachen: Prüfe regelmäßig, ob die Schlüsselrotation korrekt erfolgt

Verwandte DNSSEC-Leitfäden

- Die DNSSEC-Vertrauenskette in 5 Minuten verstehen (demnächst)

- SERVFAIL nach DNSSEC-Aktivierung: Diagnose und Behebung (demnächst)

FAQ

Sollte man DNSSEC aktivieren?

Ja. DNSSEC schützt deine Besucher vor DNS-Spoofing und Man-in-the-Middle-Angriffen auf die DNS-Auflösung. Es ist eine von der ICANN empfohlene Sicherheitsschicht, die für bestimmte TLDs zunehmend vorausgesetzt wird. Die Aktivierung ist bei den meisten Registraren kostenlos.

Verlangsamt DNSSEC die DNS-Antworten?

Der Einfluss ist minimal. DNSSEC-Antworten sind umfangreicher (RRSIG-Signaturen, DNSKEY-Schlüssel), was einige hundert Bytes hinzufügt. In der Praxis liegt die zusätzliche Latenz bei modernen Resolvern, die Schlüssel cachen, unter 10 ms.

Ist DNSSEC kostenlos?

Bei den meisten Anbietern, ja. Cloudflare, OVHcloud, Namecheap und Route 53 bieten DNSSEC ohne Aufpreis an. GoDaddy stellt es ebenfalls kostenlos für Domains bereit, die deren DNS nutzen.

Was ist der Unterschied zwischen DNSSEC und DNS over HTTPS (DoH)?

DNSSEC und DoH lösen unterschiedliche Probleme. DNSSEC garantiert die Authentizität der DNS-Antworten (die Antwort wurde nicht gefälscht). DoH verschlüsselt die Kommunikation zwischen Client und Resolver (niemand kann sehen, welche Domains du aufrufst). Beide ergänzen sich.

Schützt DNSSEC vor DDoS-Angriffen?

Nein. DNSSEC schützt vor der Fälschung von DNS-Antworten, nicht vor volumetrischen Angriffen. Da DNSSEC-Antworten umfangreicher sind, können sie theoretisch sogar für Amplification-Angriffe missbraucht werden. Nutze eine WAF oder einen Anti-DDoS-Dienst für diese Art von Bedrohung.

Was passiert, wenn DNSSEC falsch konfiguriert ist?

Falsch konfiguriertes DNSSEC erzeugt SERVFAIL-Fehler bei validierenden Resolvern (Cloudflare 1.1.1.1, Google 8.8.8.8 usw.). Deine Besucher können deine Website nicht mehr erreichen. Deshalb ist die Überprüfung nach der Aktivierung unverzichtbar.

Wie deaktiviert man DNSSEC bei Bedarf?

Deaktiviere in umgekehrter Reihenfolge: Lösche zuerst den DS-Record beim Registrar, warte die Propagation ab (Dauer des TTL), dann deaktiviere das Zone Signing beim DNS-Anbieter. Wenn du die Reihenfolge vertauschst, sehen die Resolver eine signierte Zone ohne gültigen DS-Record, was vorübergehend SERVFAIL-Fehler verursachen kann.

Ist DNSSEC für den E-Mail-Versand erforderlich?

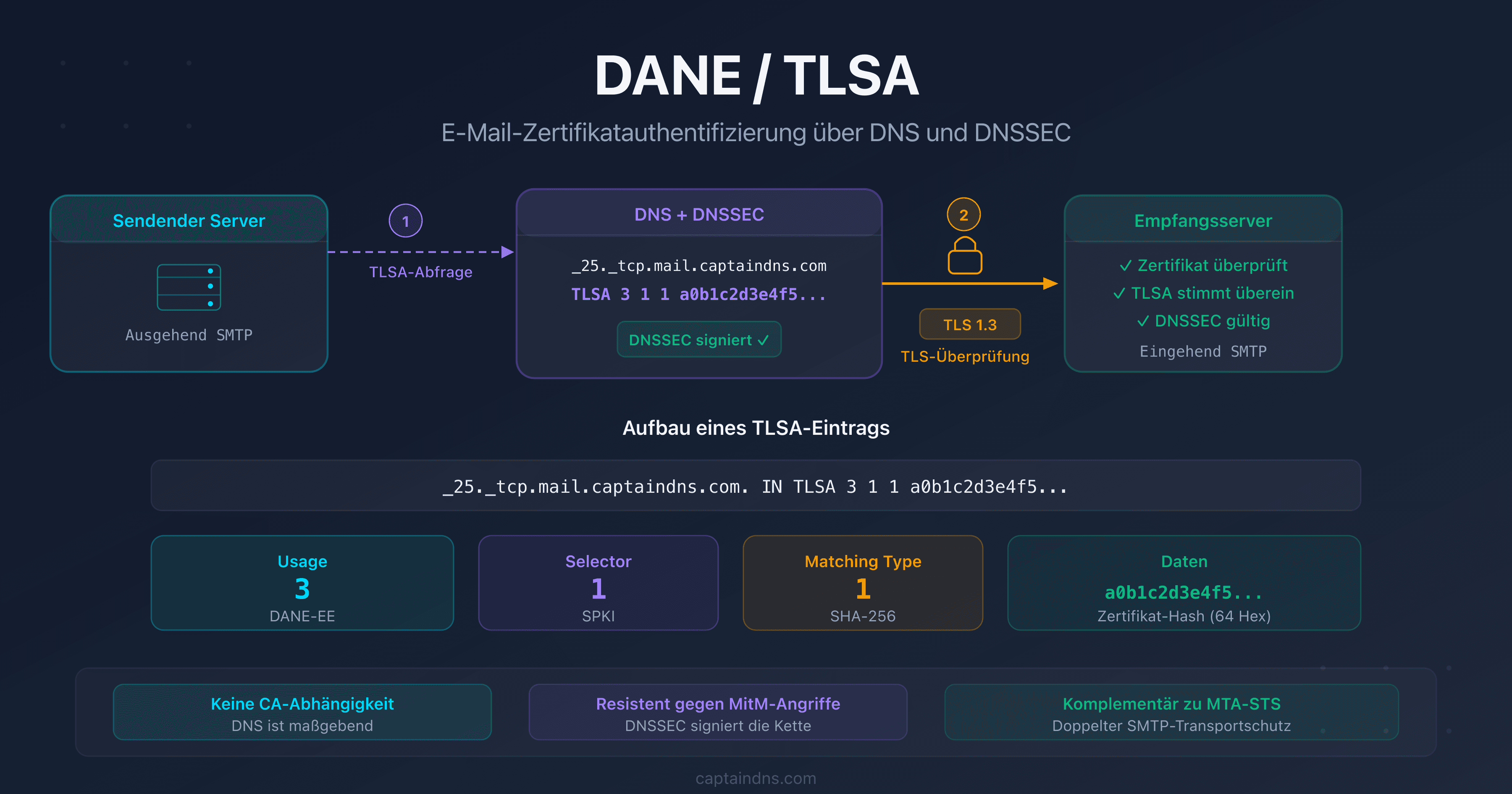

DNSSEC ist nicht erforderlich, um E-Mails zu versenden, stärkt aber die Sicherheit deiner E-Mail-Infrastruktur. In Kombination mit DANE (RFC 6698) ermöglicht DNSSEC die Veröffentlichung von TLS-Zertifikaten im DNS und bietet eine Alternative zu MTA-STS zur Absicherung des SMTP-Transports.

Glossar

- DS-Record (Delegation Signer): DNS-Eintrag, der auf TLD-Ebene veröffentlicht wird und einen Hash des öffentlichen KSK-Schlüssels deiner Zone enthält. Er ist die Verbindung zwischen deiner Zone und der übergeordneten Zone.

- DNSKEY: DNS-Eintrag, der den öffentlichen Schlüssel für das Zone Signing enthält (ZSK und/oder KSK).

- RRSIG: Kryptografische Signatur eines DNS-Eintrags. Jeder Eintragstyp (A, MX, TXT) hat seine eigene RRSIG.

- KSK (Key Signing Key): Schlüssel-Signaturschlüssel. Signiert die DNSKEY-Einträge und sein Hash wird im DS-Record veröffentlicht.

- ZSK (Zone Signing Key): Zonen-Signaturschlüssel. Signiert alle DNS-Einträge der Zone.

- NSEC/NSEC3: Einträge zum authentifizierten Nachweis der Nichtexistenz. Beweisen, dass ein angefragter Eintrag nicht existiert, ohne die gesamte Zone offenzulegen.