Ativar DNSSEC: guia passo a passo por registrar

Por CaptainDNS

Publicado em 21 de fevereiro de 2026

- O DNSSEC protege seus visitantes contra DNS spoofing ao assinar criptograficamente cada resposta DNS

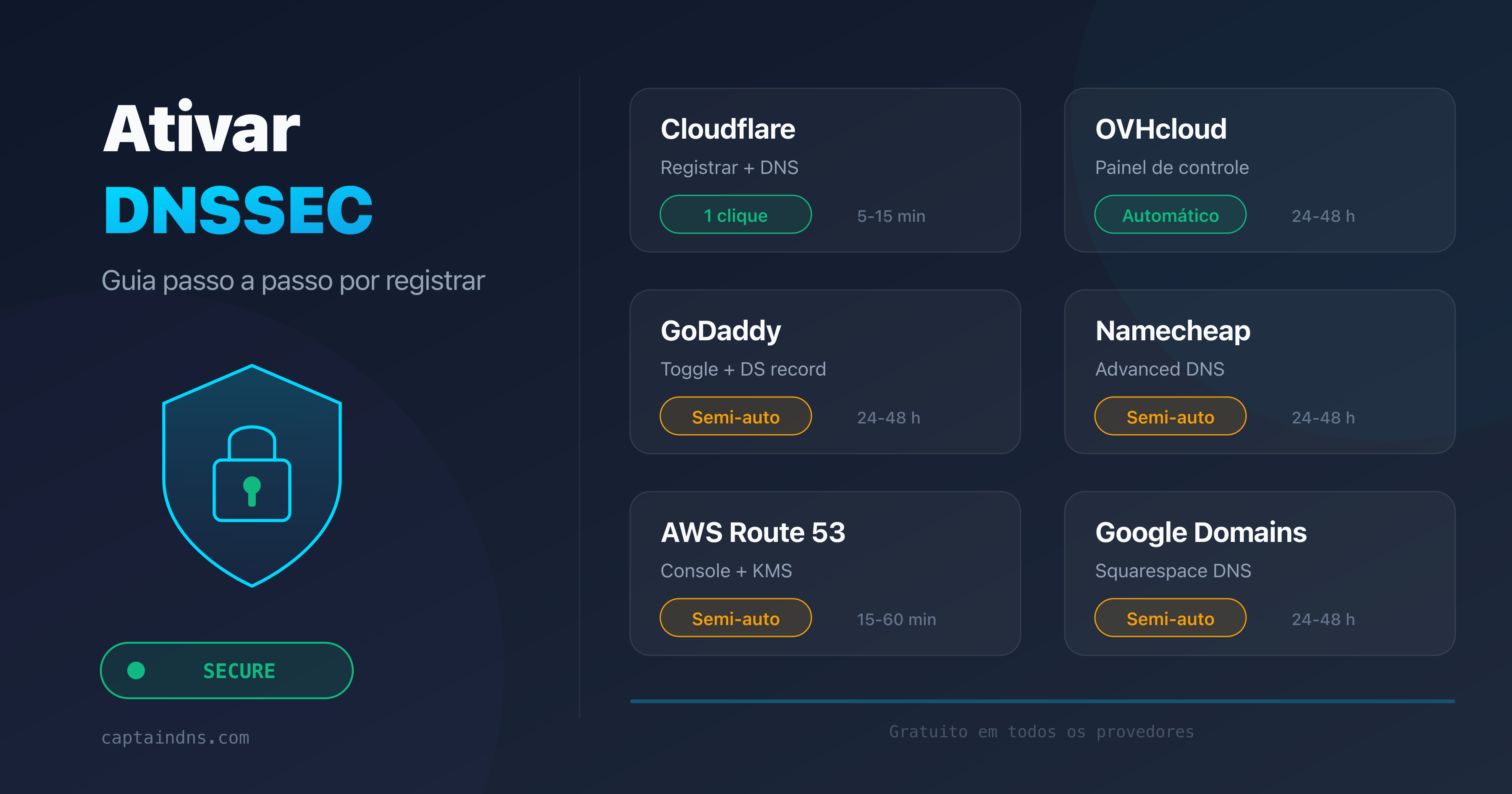

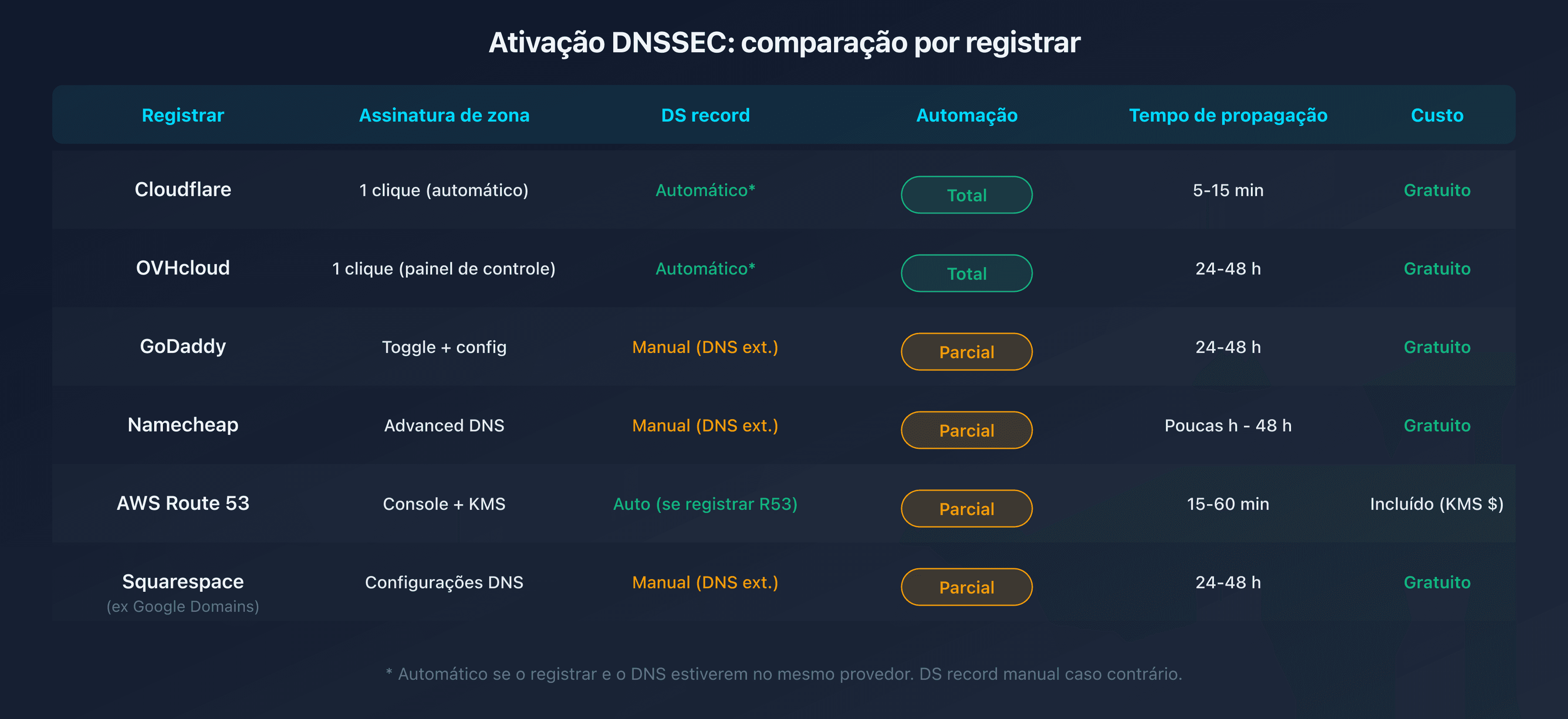

- A ativação é feita em duas etapas: ativar a assinatura de zona no seu provedor DNS e adicionar o DS record no seu registrar

- Este guia cobre Cloudflare, OVHcloud, GoDaddy, Namecheap, AWS Route 53 e Google Domains com os passos exatos

- Verifique sua configuração em poucos segundos com nosso DNSSEC Checker

O DNS foi criado em 1983. Naquela época, a segurança não era prioridade. Resultado: um resolvedor DNS não tem como verificar se a resposta recebida realmente vem do servidor autoritativo legítimo. Um atacante posicionado na rede pode injetar respostas falsas e redirecionar seus visitantes para um site malicioso. Isso é o DNS spoofing.

O DNSSEC (DNS Security Extensions) resolve esse problema. Ao adicionar assinaturas criptográficas aos registros DNS, o DNSSEC permite que cada resolvedor verifique a autenticidade e a integridade das respostas. Se a assinatura não corresponder, a resposta é rejeitada.

Apesar da sua importância, o DNSSEC ainda é pouco adotado. Segundo a APNIC, menos de 40% dos domínios mundiais utilizam DNSSEC em 2026. Um dos motivos: a ativação varia conforme o registrar e o provedor DNS. Este guia mostra exatamente como proceder nos seis provedores mais utilizados.

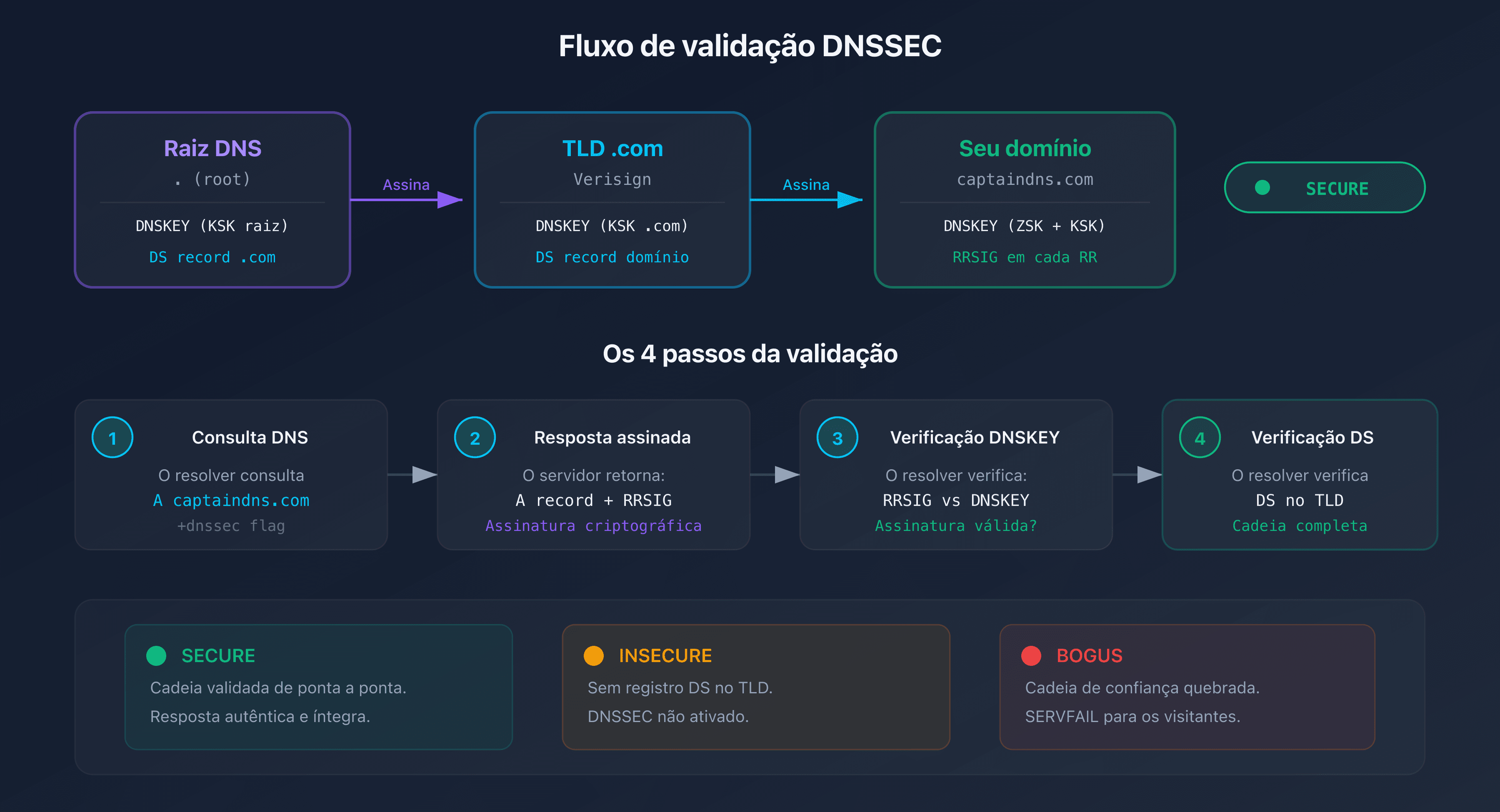

Como funciona o DNSSEC (resumo)?

O DNSSEC se baseia em criptografia assimétrica. Seu provedor DNS gera dois pares de chaves:

- ZSK (Zone Signing Key): assina cada registro DNS da sua zona (A, MX, TXT, etc.) e produz registros RRSIG

- KSK (Key Signing Key): assina a própria ZSK e produz o DNSKEY publicado na sua zona

A ligação entre sua zona e a zona pai (o TLD, por exemplo .com) é feita pelo DS record (Delegation Signer). Esse DS record, publicado no registrar, contém um hash da sua KSK. O resolvedor pode então percorrer toda a cadeia de confiança: raiz DNS, TLD e depois seu domínio.

O fluxo de validação em 4 etapas

- O resolvedor solicita o registro A de

captaindns.com - O servidor autoritativo retorna o registro A e sua assinatura RRSIG

- O resolvedor recupera o DNSKEY da zona e verifica a assinatura

- O resolvedor verifica o DS record no TLD para confirmar que o DNSKEY é legítimo

Se uma única etapa falhar, a resposta é marcada como BOGUS e o resolvedor retorna SERVFAIL ao cliente.

Pré-requisitos antes de ativar o DNSSEC

Antes de começar, verifique estes três pontos.

Seu provedor DNS suporta assinatura de zona?

A assinatura de zona (zone signing) é o processo que gera as chaves e assina seus registros. Todos os principais provedores DNS a suportam, mas as opções automáticas versus manuais variam.

| Provedor DNS | Assinatura de zona | Automática |

|---|---|---|

| Cloudflare | Sim | Sim (1 clique) |

| AWS Route 53 | Sim | Sim |

| Google Cloud DNS | Sim | Sim |

| OVHcloud DNS | Sim | Sim |

| BIND 9 | Sim | Manual (dnssec-keygen) |

| PowerDNS | Sim | Semi-automática |

Seu registrar suporta DS records?

O registrar deve permitir a adição do DS record (ou das chaves DNSKEY) para que o TLD possa validar sua zona. Todos os registrars credenciados pela ICANN suportam DS records, mas a interface varia.

Caso simples vs caso avançado

- Caso simples: seu registrar e seu provedor DNS são o mesmo (ex.: Cloudflare registrar + Cloudflare DNS). A ativação é geralmente com um clique.

- Caso avançado: seu registrar é diferente do seu provedor DNS (ex.: GoDaddy registrar + Cloudflare DNS). Você precisará copiar manualmente o DS record do provedor DNS para o registrar.

Ativar DNSSEC por registrar

Cloudflare (registrar + DNS)

O Cloudflare simplifica ao máximo o DNSSEC. Se seu domínio utiliza o Cloudflare como registrar e como DNS, a ativação é totalmente automática.

Passos:

- Faça login no painel do Cloudflare

- Selecione seu domínio

- Vá em DNS e depois Settings

- Clique em Enable DNSSEC

- O Cloudflare gera as chaves, assina a zona e adiciona automaticamente o DS record ao registrar

Se o Cloudflare é seu DNS, mas não seu registrar: o Cloudflare exibe os parâmetros do DS record (Key Tag, Algorithm, Digest Type, Digest). Copie esses valores e adicione-os manualmente no seu registrar.

Tempo de propagação: 5 a 15 minutos quando o Cloudflare também é registrar. Até 24 horas se o DS record for adicionado manualmente em outro lugar.

OVHcloud

A OVHcloud suporta DNSSEC nativamente para domínios registrados com eles e que utilizam seus servidores DNS.

Passos:

- Faça login na área de cliente OVHcloud

- Vá em Nomes de domínio e selecione seu domínio

- Clique na aba Zona DNS

- Encontre a seção DNSSEC e clique em Ativar

- A OVHcloud ativa a assinatura de zona e publica o DS record automaticamente

Limitação: a ativação automática só funciona se você utilizar os servidores DNS da OVHcloud. Se você usa um DNS externo, precisará adicionar o DS record manualmente pela API da OVHcloud.

Tempo de propagação: 24 a 48 horas.

GoDaddy

O GoDaddy suporta DNSSEC para domínios que utilizam seus servidores DNS. Para DNS externos, você pode adicionar os DS records manualmente.

Passos (DNS GoDaddy):

- Faça login no painel do GoDaddy

- Selecione Domain Settings para seu domínio

- Role até a seção DNSSEC

- Ative o toggle DNSSEC

- O GoDaddy gera as chaves e publica o DS record

Passos (DNS externo, ex.: Cloudflare):

- No painel do GoDaddy, vá em DNS e depois DNSSEC

- Clique em Add (ou Manage DS records)

- Insira os parâmetros fornecidos pelo seu provedor DNS:

- Key Tag: identificador numérico da chave

- Algorithm: algoritmo de assinatura (ex.: 13 = ECDSAP256SHA256)

- Digest Type: algoritmo de hash (ex.: 2 = SHA-256)

- Digest: o hash da chave pública

- Salve

Tempo de propagação: 24 a 48 horas.

Namecheap

O Namecheap suporta DNSSEC para domínios que utilizam seus DNS (BasicDNS ou PremiumDNS) e permite a adição manual de DS records para DNS externos.

Passos (DNS Namecheap):

- Faça login no Namecheap

- Vá em Domain List e clique em Manage para seu domínio

- Na aba Advanced DNS, encontre a seção DNSSEC

- Ative o DNSSEC

- O Namecheap ativa a assinatura e publica o DS record

Passos (DNS externo):

- Em Advanced DNS, seção DNSSEC

- Clique em Add new DS record

- Preencha Key Tag, Algorithm, Digest Type e Digest

- Salve

Tempo de propagação: de algumas horas até 48 horas.

AWS Route 53

O Route 53 suporta DNSSEC tanto como provedor DNS (assinatura de zona) quanto como registrar (DS record no TLD).

Passos (ativação da assinatura):

- Abra o console do Route 53

- Vá em Hosted zones e selecione sua zona

- Na aba DNSSEC signing, clique em Enable DNSSEC signing

- Escolha Create KSK ou use uma chave KMS existente

- O Route 53 gera a KSK, cria os DNSKEY e assina a zona

Passos (adição do DS record ao registrar):

Se seu domínio está registrado no Route 53:

- Vá em Registered domains

- Selecione seu domínio e depois Manage keys (DNSSEC)

- O Route 53 exibe as informações do DS record. Clique em Establish chain of trust

Se seu registrar é externo: copie os valores do DS record do Route 53 e adicione-os no seu registrar.

Tempo de propagação: 15 a 60 minutos (Route 53 registrar). Variável para registrars externos.

Google Domains / Squarespace Domains

Desde a transferência do Google Domains para o Squarespace, a gestão DNSSEC continua disponível.

Passos:

- Faça login no Squarespace Domains

- Selecione seu domínio

- Vá em DNS e depois Advanced settings

- Na seção DNSSEC, ative o toggle

- Se você utiliza um DNS externo, adicione manualmente o DS record

Tempo de propagação: 24 a 48 horas.

Verificar se o DNSSEC está ativo

Após a ativação, a propagação pode levar de alguns minutos até 48 horas. Veja como verificar se tudo está funcionando.

Verificação com o DNSSEC Checker

Use nossa ferramenta DNSSEC Checker para uma verificação completa:

- Insira seu nome de domínio

- A ferramenta verifica a presença do DS record, a validade dos RRSIG e a consistência da cadeia de confiança

- O resultado é imediato: SECURE (tudo certo), INSECURE (DNSSEC não ativado) ou BOGUS (configuração com problema)

Verificação por linha de comando

dig captaindns.com +dnssec +short

Se o DNSSEC estiver ativo, você verá uma flag ad (Authenticated Data) na resposta:

dig captaindns.com +dnssec | grep flags

;; flags: qr rd ra ad; QUERY: 1, ANSWER: 2

A flag ad confirma que o resolvedor validou a cadeia DNSSEC com sucesso.

Os três estados do DNSSEC

| Estado | Significado | Ação |

|---|---|---|

| SECURE | DNSSEC ativo e validado | Nenhuma ação necessária |

| INSECURE | Sem DS record no TLD | Ativar DNSSEC (este guia) |

| BOGUS | Cadeia de confiança quebrada | Diagnóstico necessário (veja nosso guia SERVFAIL) |

Erros comuns e armadilhas

Esquecer o DS record no registrar

O erro nº 1. Você ativa a assinatura de zona no seu provedor DNS, mas esquece de adicionar o DS record no registrar. Resultado: a zona está assinada, mas nenhum resolvedor consegue validar a cadeia de confiança. O DNSSEC aparece como INSECURE (não BOGUS, pois a cadeia simplesmente não foi estabelecida).

Solução: verifique a presença do DS record com dig DS captaindns.com +short. Se a resposta estiver vazia, adicione o DS record no seu registrar.

TTL mal configurado durante a ativação

Se o TTL dos seus registros DS for muito longo (ex.: 86400s = 24h), um erro no DS record demorará muito para ser corrigido. Comece com um TTL curto (300s = 5 min) durante a ativação e aumente-o após confirmar a validação.

Rotação de chaves mal gerenciada (KSK rollover)

As chaves DNSSEC têm uma vida útil. A ZSK é tipicamente renovada a cada 3 meses, a KSK a cada 1-2 anos. A maioria dos provedores DNS gerencia a rotação automaticamente. Mas se você gerencia sua própria infraestrutura (BIND, PowerDNS), planeje os rollovers com cuidado para evitar quebrar a cadeia.

SERVFAIL após a ativação

Se seus visitantes receberem erros SERVFAIL após a ativação do DNSSEC, a cadeia de confiança provavelmente está quebrada. As causas frequentes:

- DS record que não corresponde ao DNSKEY publicado

- Algoritmo incorreto no DS record

- Chaves expiradas ou assinaturas RRSIG expiradas

Plano de ação recomendado

- Verificar a compatibilidade: confirme que seu registrar e seu provedor DNS suportam DNSSEC

- Ativar a assinatura de zona: siga os passos do seu provedor DNS (seção acima)

- Adicionar o DS record: publique o DS record no seu registrar (automático ou manual conforme o caso)

- Testar a configuração: use o DNSSEC Checker para verificar o estado SECURE

- Monitorar as chaves: verifique periodicamente se a rotação de chaves está sendo feita corretamente

Guias de DNSSEC relacionados

- Entendendo a cadeia de confiança DNSSEC em 5 minutos (em breve)

- SERVFAIL após ativação DNSSEC: diagnóstico e correção (em breve)

FAQ

É necessário ativar o DNSSEC?

Sim. O DNSSEC protege seus visitantes contra DNS spoofing e ataques man-in-the-middle na resolução DNS. É uma camada de segurança recomendada pela ICANN e cada vez mais exigida para certos TLDs. A ativação é gratuita na maioria dos registrars.

O DNSSEC deixa as respostas DNS mais lentas?

O impacto é mínimo. As respostas DNSSEC são maiores (assinaturas RRSIG, chaves DNSKEY), o que adiciona algumas centenas de bytes. Na prática, o acréscimo de latência é inferior a 10 ms nos resolvedores modernos que armazenam as chaves em cache.

O DNSSEC é gratuito?

Na maioria dos provedores, sim. Cloudflare, OVHcloud, Namecheap e Route 53 incluem DNSSEC sem custo adicional. O GoDaddy também o oferece sem custos extras para domínios que utilizam seus DNS.

Qual é a diferença entre DNSSEC e DNS over HTTPS (DoH)?

DNSSEC e DoH resolvem problemas diferentes. O DNSSEC garante a autenticidade das respostas DNS (a resposta não foi falsificada). O DoH criptografa a comunicação entre o cliente e o resolvedor (ninguém consegue ver quais domínios você consulta). Os dois são complementares.

O DNSSEC protege contra ataques DDoS?

Não. O DNSSEC protege contra a falsificação de respostas DNS, não contra ataques volumétricos. Na verdade, como as respostas DNSSEC são maiores, elas podem teoricamente ser usadas em ataques de amplificação. Use um WAF ou um serviço anti-DDoS para esse tipo de ameaça.

O que acontece se o DNSSEC estiver mal configurado?

Um DNSSEC mal configurado gera erros SERVFAIL para resolvedores com validação ativa (Cloudflare 1.1.1.1, Google 8.8.8.8, etc.). Seus visitantes não conseguirão acessar seu site. Por isso, a verificação após a ativação é indispensável.

Como desativar o DNSSEC se necessário?

Desative na ordem inversa: primeiro remova o DS record no registrar, aguarde a propagação (tempo do TTL) e depois desative a assinatura de zona no seu provedor DNS. Se você inverter a ordem, os resolvedores verão uma zona assinada sem DS record válido, o que pode provocar SERVFAIL temporários.

O DNSSEC é necessário para envio de email?

O DNSSEC não é obrigatório para enviar emails, mas reforça a segurança da sua infraestrutura de email. Combinado com DANE (RFC 6698), o DNSSEC permite publicar certificados TLS no DNS, oferecendo uma alternativa ao MTA-STS para proteger o transporte SMTP.

Glossário

- DS record (Delegation Signer): registro DNS publicado no nível do TLD que contém um hash da chave pública KSK da sua zona. É a ligação entre sua zona e a zona pai.

- DNSKEY: registro DNS contendo a chave pública de assinatura de zona (ZSK e/ou KSK).

- RRSIG: assinatura criptográfica de um registro DNS. Cada tipo de registro (A, MX, TXT) tem sua própria RRSIG.

- KSK (Key Signing Key): chave de assinatura das chaves. Assina os DNSKEY e seu hash é publicado no DS record.

- ZSK (Zone Signing Key): chave de assinatura da zona. Assina todos os registros DNS da zona.

- NSEC/NSEC3: registros de prova de inexistência autenticada. Provam que um registro solicitado não existe, sem revelar toda a zona.