Activer DNSSEC : guide pas-à-pas par registrar

Par CaptainDNS

Publié le 21 février 2026

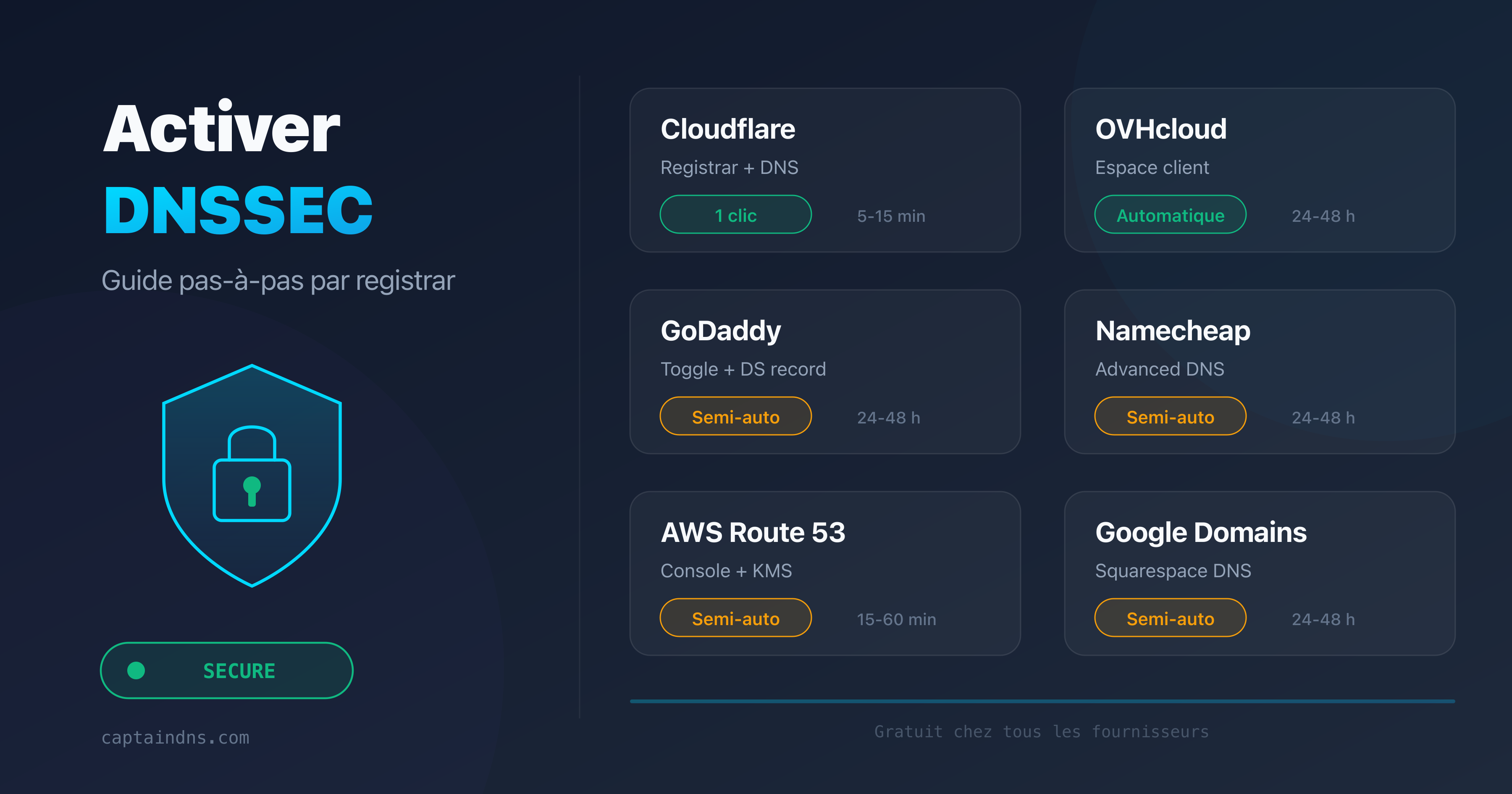

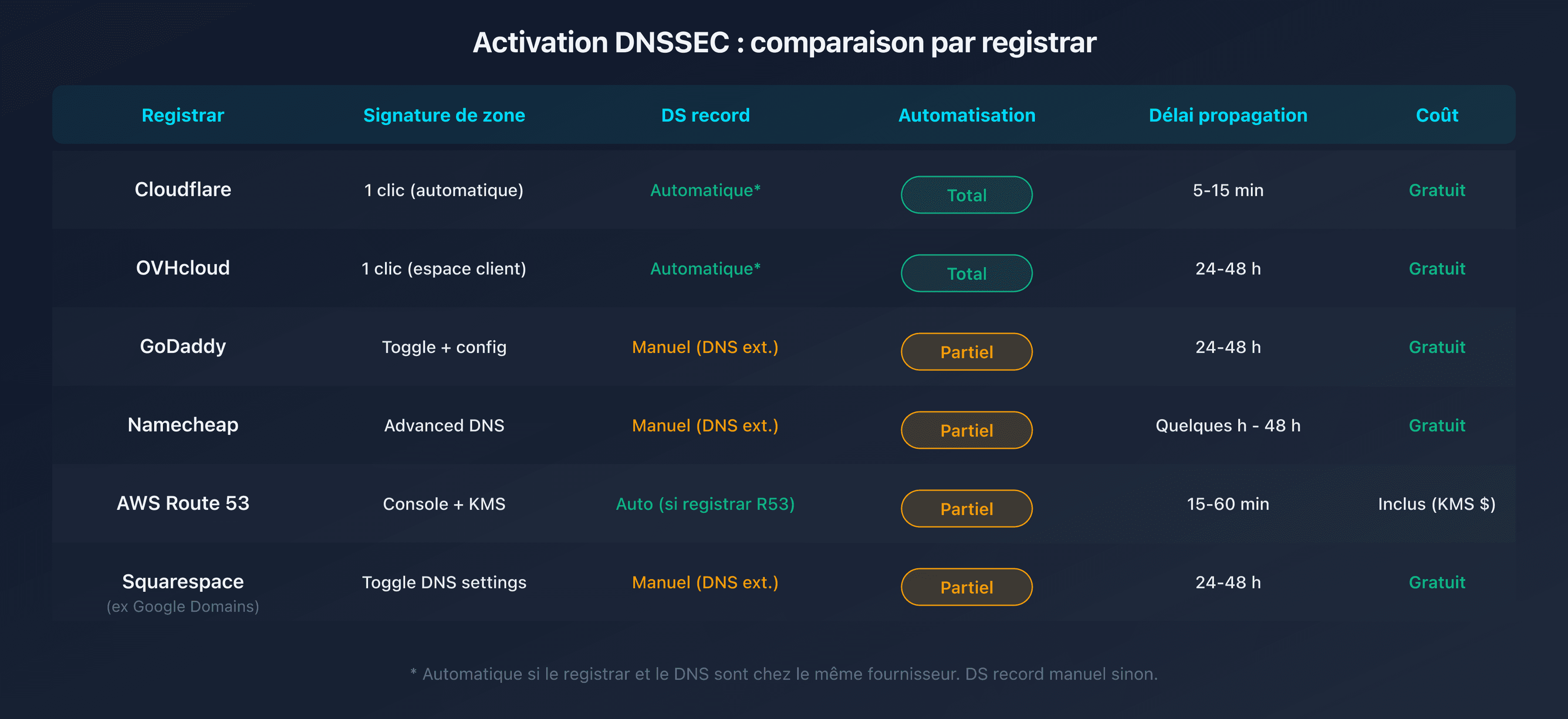

- DNSSEC protège vos visiteurs contre le DNS spoofing en signant cryptographiquement chaque réponse DNS

- L'activation se fait en deux étapes : activer la signature de zone chez votre fournisseur DNS, puis ajouter le DS record chez votre registrar

- Ce guide couvre Cloudflare, OVHcloud, GoDaddy, Namecheap, AWS Route 53 et Google Domains avec les étapes exactes

- Vérifiez votre configuration en quelques secondes avec notre DNSSEC Checker

Votre DNS est-il réellement protégé ? Le DNS a été conçu en 1983, sans aucun mécanisme de sécurité. Un résolveur ne peut pas vérifier l'origine d'une réponse. Un attaquant peut donc injecter de fausses réponses DNS. Vos visiteurs sont alors redirigés vers un site malveillant. C'est le DNS spoofing.

DNSSEC (DNS Security Extensions, RFC 4033) résout ce problème. Il ajoute des signatures cryptographiques à chaque enregistrement DNS. Le résolveur vérifie l'authenticité et l'intégrité de chaque réponse. Si la signature est invalide, la réponse est rejetée.

Malgré son importance, DNSSEC reste sous-déployé. Selon l'APNIC, moins de 40 % des domaines utilisent DNSSEC en 2026. La raison principale : l'activation varie selon le registrar. Ce guide détaille la procédure pour les six fournisseurs les plus utilisés.

Comment fonctionne DNSSEC (en bref) ?

DNSSEC repose sur la cryptographie asymétrique. Votre fournisseur DNS génère deux paires de clés :

- ZSK (Zone Signing Key) : signe chaque enregistrement DNS de votre zone (A, MX, TXT, etc.) et produit des enregistrements RRSIG

- KSK (Key Signing Key) : signe la ZSK elle-même et produit le DNSKEY publié dans votre zone

Le lien entre votre zone et la zone parente (.com, .fr, etc.) passe par le DS record (Delegation Signer). Ce DS record est publié au niveau du registrar. Il contient un hash de votre KSK. Le résolveur remonte alors la chaîne de confiance : racine DNS, TLD, puis votre domaine.

Le flux de validation en 4 étapes

- Le résolveur demande l'enregistrement A de

captaindns.com - Le serveur autoritaire renvoie l'enregistrement A et sa signature RRSIG

- Le résolveur récupère le DNSKEY de la zone et vérifie la signature

- Le résolveur vérifie le DS record au TLD pour confirmer que le DNSKEY est légitime

Si une seule étape échoue, la réponse est marquée BOGUS et le résolveur renvoie SERVFAIL au client.

Prérequis avant d'activer DNSSEC

Avant de commencer, vérifiez ces trois points.

Votre fournisseur DNS supporte-t-il la signature de zone ?

La signature de zone (zone signing) est le processus qui génère les clés et signe vos enregistrements. Tous les fournisseurs DNS majeurs la supportent, mais les options automatiques vs manuelles varient.

| Fournisseur DNS | Signature de zone | Automatique |

|---|---|---|

| Cloudflare | Oui | Oui (1 clic) |

| AWS Route 53 | Oui | Oui |

| Google Cloud DNS | Oui | Oui |

| OVHcloud DNS | Oui | Oui |

| BIND 9 | Oui | Manuel (dnssec-keygen) |

| PowerDNS | Oui | Semi-auto |

Votre registrar supporte-t-il les DS records ?

Le registrar doit permettre d'ajouter le DS record (ou les clés DNSKEY) pour que le TLD puisse valider votre zone. Tous les registrars ICANN-accrédités supportent les DS records, mais l'interface varie.

Cas simple vs cas avancé

- Cas simple : votre registrar et votre fournisseur DNS sont le même (ex : Cloudflare registrar + Cloudflare DNS). L'activation est souvent en un clic.

- Cas avancé : votre registrar est différent de votre fournisseur DNS (ex : GoDaddy registrar + Cloudflare DNS). Vous devrez copier manuellement le DS record depuis le fournisseur DNS vers le registrar.

Activer DNSSEC par registrar

Quel registrar utilisez-vous ? Sélectionnez votre fournisseur ci-dessous pour les étapes exactes.

Cloudflare (registrar + DNS)

Cloudflare simplifie DNSSEC au maximum. Si Cloudflare est votre registrar et votre DNS, l'activation est entièrement automatique.

Étapes :

- Connectez-vous au tableau de bord Cloudflare

- Sélectionnez votre domaine

- Allez dans DNS puis Settings

- Cliquez sur Enable DNSSEC

- Cloudflare génère les clés, signe la zone et ajoute automatiquement le DS record au registrar

Si Cloudflare est votre DNS mais pas votre registrar : Cloudflare affiche les paramètres du DS record (Key Tag, Algorithm, Digest Type, Digest). Copiez ces valeurs et ajoutez-les manuellement chez votre registrar.

Délai de propagation : 5 à 15 minutes quand Cloudflare est aussi registrar. Jusqu'à 24 heures si le DS record est ajouté manuellement ailleurs.

OVHcloud

OVHcloud supporte DNSSEC nativement pour les domaines enregistrés chez eux et utilisant leurs serveurs DNS.

Étapes :

- Connectez-vous à l'espace client OVHcloud

- Allez dans Noms de domaine puis sélectionnez votre domaine

- Cliquez sur l'onglet Zone DNS

- Recherchez la section DNSSEC et cliquez sur Activer

- OVHcloud active la signature de zone et publie le DS record automatiquement

Limitation : l'activation automatique requiert les serveurs DNS d'OVHcloud. Avec un DNS externe, ajoutez le DS record manuellement via l'API OVHcloud.

Délai de propagation : 24 à 48 heures.

GoDaddy

GoDaddy supporte DNSSEC pour les domaines utilisant leurs serveurs DNS. Pour les DNS externes, vous pouvez ajouter les DS records manuellement.

Étapes (DNS GoDaddy) :

- Connectez-vous au tableau de bord GoDaddy

- Sélectionnez Domain Settings pour votre domaine

- Faites défiler jusqu'à la section DNSSEC

- Activez le toggle DNSSEC

- GoDaddy génère les clés et publie le DS record

Étapes (DNS externe, ex : Cloudflare) :

- Dans le tableau de bord GoDaddy, allez dans DNS puis DNSSEC

- Cliquez sur Add (ou Manage DS records)

- Entrez les paramètres fournis par votre fournisseur DNS :

- Key Tag : identifiant numérique de la clé

- Algorithm : algorithme de signature (ex : 13 = ECDSAP256SHA256)

- Digest Type : algorithme de hash (ex : 2 = SHA-256)

- Digest : le hash de la clé publique

- Enregistrez

Délai de propagation : 24 à 48 heures.

Namecheap

Namecheap supporte DNSSEC pour les domaines utilisant leurs DNS (BasicDNS ou PremiumDNS) et permet l'ajout manuel de DS records pour les DNS externes.

Étapes (DNS Namecheap) :

- Connectez-vous à Namecheap

- Allez dans Domain List puis cliquez sur Manage pour votre domaine

- Dans l'onglet Advanced DNS, recherchez la section DNSSEC

- Activez DNSSEC

- Namecheap active la signature et publie le DS record

Étapes (DNS externe) :

- Dans Advanced DNS, section DNSSEC

- Cliquez sur Add new DS record

- Renseignez Key Tag, Algorithm, Digest Type et Digest

- Enregistrez

Délai de propagation : quelques heures à 48 heures.

AWS Route 53

Route 53 supporte DNSSEC en tant que fournisseur DNS (zone signing) et en tant que registrar (DS record au TLD).

Étapes (activation de la signature) :

- Ouvrez la console Route 53

- Allez dans Hosted zones et sélectionnez votre zone

- Onglet DNSSEC signing, cliquez Enable DNSSEC signing

- Choisissez Create KSK ou utilisez une clé KMS existante

- Route 53 génère la KSK, crée les DNSKEY et signe la zone

Étapes (ajout du DS record au registrar) :

Si votre domaine est enregistré chez Route 53 :

- Allez dans Registered domains

- Sélectionnez votre domaine, puis Manage keys (DNSSEC)

- Route 53 affiche les informations du DS record. Cliquez Establish chain of trust

Si votre registrar est externe : copiez les valeurs du DS record depuis Route 53 et ajoutez-les chez votre registrar.

Délai de propagation : 15 à 60 minutes (Route 53 registrar). Variable pour les registrars externes.

Google Domains / Squarespace Domains

Depuis le transfert de Google Domains vers Squarespace, la gestion DNSSEC reste disponible.

Étapes :

- Connectez-vous à Squarespace Domains

- Sélectionnez votre domaine

- Allez dans DNS puis Advanced settings

- Dans la section DNSSEC, activez le toggle

- Si vous utilisez un DNS externe, ajoutez manuellement le DS record

Délai de propagation : 24 à 48 heures.

Vérifier que DNSSEC est actif

Après l'activation, la propagation peut prendre de quelques minutes à 48 heures. Voici comment vérifier que tout fonctionne.

Vérification avec DNSSEC Checker

Utilisez notre DNSSEC Checker pour une vérification complète :

- Entrez votre nom de domaine

- L'outil vérifie le DS record, les RRSIG et la chaîne de confiance

- Résultat immédiat : SECURE, INSECURE ou BOGUS

Vérification en ligne de commande

dig captaindns.com +dnssec +short

Si DNSSEC est actif, vous verrez un flag ad (Authenticated Data) dans la réponse :

dig captaindns.com +dnssec | grep flags

;; flags: qr rd ra ad; QUERY: 1, ANSWER: 2

Le flag ad confirme que le résolveur a validé la chaîne DNSSEC avec succès.

Les trois états DNSSEC

| État | Signification | Action |

|---|---|---|

| SECURE | DNSSEC actif et validé | Aucune action requise |

| INSECURE | Pas de DS record au TLD | Activer DNSSEC (ce guide) |

| BOGUS | Chaîne de confiance cassée | Diagnostic requis (voir section erreurs ci-dessous) |

Erreurs courantes et pièges

Oublier le DS record au registrar

L'erreur n°1. Vous activez la signature de zone chez votre fournisseur DNS. Mais vous oubliez le DS record chez le registrar. La zone est signée, mais aucun résolveur ne peut valider la chaîne. DNSSEC apparaît comme INSECURE (pas BOGUS, car la chaîne n'est pas établie).

Solution : vérifiez la présence du DS record avec dig DS captaindns.com +short. Si la réponse est vide, ajoutez le DS record chez votre registrar.

TTL mal configuré lors de l'activation

Un TTL trop long (86400s = 24h) sur le DS record rend les erreurs longues à corriger. Commencez avec un TTL court (300s = 5 min) pendant l'activation. Augmentez-le une fois la validation confirmée.

Rotation des clés mal gérée (KSK rollover)

Les clés DNSSEC ont une durée de vie limitée (RFC 6781). La ZSK est renouvelée environ tous les 90 jours. La KSK est renouvelée tous les 1 à 2 ans. La plupart des fournisseurs gèrent cette rotation automatiquement. Si vous gérez BIND ou PowerDNS, planifiez les rollovers avec soin.

SERVFAIL après activation

Des erreurs SERVFAIL après activation ? La chaîne de confiance est probablement cassée. Causes fréquentes :

- DS record qui ne correspond pas au DNSKEY publié

- Algorithme incorrect dans le DS record

- Clés expirées ou signatures RRSIG expirées

Plan d'action recommandé

- Vérifier la compatibilité : confirmez le support DNSSEC chez votre registrar et fournisseur DNS

- Activer la signature de zone : suivez les étapes de votre fournisseur (section ci-dessus)

- Ajouter le DS record : publiez-le chez votre registrar (automatique ou manuel)

- Tester la configuration : utilisez le DNSSEC Checker pour confirmer l'état SECURE

- Monitorer : vérifiez la propagation DNS et la rotation des clés régulièrement

Guides DNSSEC connexes

- Comprendre la chaîne de confiance DNSSEC en 5 minutes (à venir)

- SERVFAIL après activation DNSSEC : diagnostic et correction (à venir)

FAQ

Faut-il activer DNSSEC ?

Oui. DNSSEC protège contre le DNS spoofing et les attaques man-in-the-middle. L'ICANN le recommande et certains TLD l'exigent. L'activation est gratuite chez la plupart des registrars.

DNSSEC ralentit-il les réponses DNS ?

L'impact est minime. Les réponses sont plus volumineuses (RRSIG, DNSKEY), ajoutant quelques centaines d'octets. Les résolveurs modernes mettent les clés en cache. La latence ajoutée est négligeable en pratique.

DNSSEC est-il gratuit ?

Chez la plupart des fournisseurs, oui. Cloudflare, OVHcloud, Namecheap et Route 53 incluent DNSSEC sans surcoût. GoDaddy le propose aussi sans frais supplémentaires pour les domaines utilisant leurs DNS.

Quelle est la différence entre DNSSEC et DNS over HTTPS (DoH) ?

DNSSEC et DoH résolvent des problèmes différents. DNSSEC garantit l'authenticité des réponses : personne ne les a falsifiées. DoH chiffre la communication entre client et résolveur. Les deux sont complémentaires.

DNSSEC protège-t-il contre les attaques DDoS ?

Non. DNSSEC protège contre la falsification, pas contre les attaques volumétriques. Les réponses signées, plus lourdes, peuvent même servir dans des attaques par amplification. Utilisez un WAF ou un service anti-DDoS pour ce type de menace.

Que se passe-t-il si DNSSEC est mal configuré ?

Un DNSSEC mal configuré provoque des erreurs SERVFAIL sur les résolveurs validants (1.1.1.1, 8.8.8.8). Vos visiteurs ne pourront plus accéder à votre site. La vérification post-activation est donc indispensable.

Comment désactiver DNSSEC si nécessaire ?

Désactivez dans l'ordre inverse. Supprimez d'abord le DS record chez le registrar. Attendez la propagation (durée du TTL). Puis désactivez la signature de zone. Si vous inversez l'ordre, des SERVFAIL temporaires peuvent survenir.

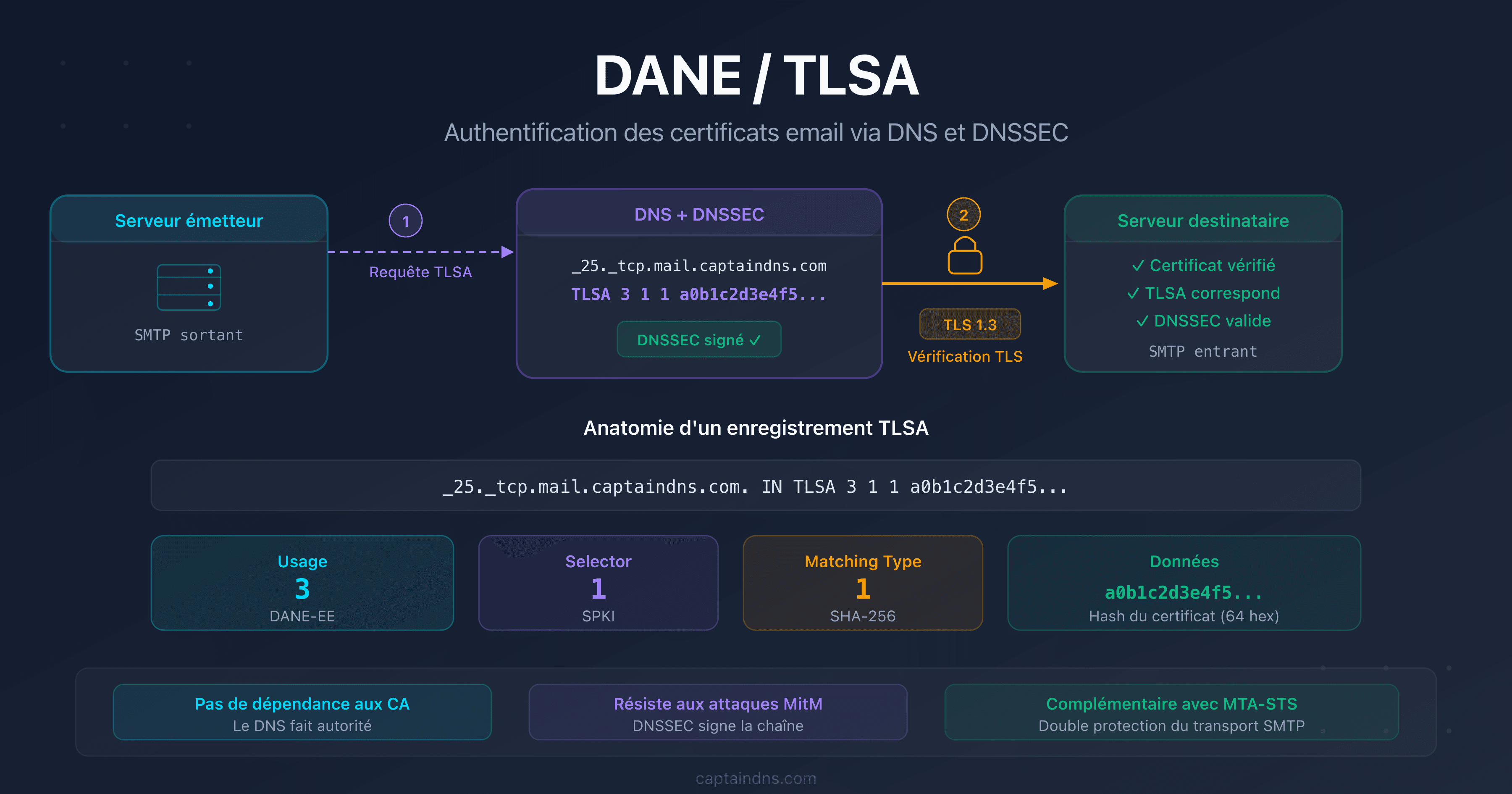

DNSSEC est-il nécessaire pour l'envoi d'email ?

DNSSEC n'est pas requis pour envoyer des emails. Mais il renforce la sécurité de votre infrastructure. Combiné avec DANE (RFC 6698), il permet de publier des certificats TLS dans le DNS. C'est une alternative à MTA-STS pour sécuriser le transport SMTP.

Glossaire

- DS record (Delegation Signer) : enregistrement DNS publié au niveau du TLD qui contient un hash de la clé publique KSK de votre zone. C'est le lien entre votre zone et la zone parente.

- DNSKEY : enregistrement DNS contenant la clé publique de signature de zone (ZSK et/ou KSK).

- RRSIG : signature cryptographique d'un enregistrement DNS. Chaque type d'enregistrement (A, MX, TXT) a sa propre RRSIG.

- KSK (Key Signing Key) : clé de signature des clés. Signe les DNSKEY et son hash est publié dans le DS record.

- ZSK (Zone Signing Key) : clé de signature de la zone. Signe tous les enregistrements DNS de la zone.

- NSEC/NSEC3 : enregistrements de preuve d'inexistence authentifiée. Prouvent qu'un enregistrement demandé n'existe pas, sans révéler toute la zone.