Activar DNSSEC: guía paso a paso por registrar

Por CaptainDNS

Publicado el 21 de febrero de 2026

- DNSSEC protege a tus visitantes contra el DNS spoofing firmando criptográficamente cada respuesta DNS

- La activación se hace en dos pasos: activar la firma de zona en tu proveedor DNS y luego añadir el DS record en tu registrar

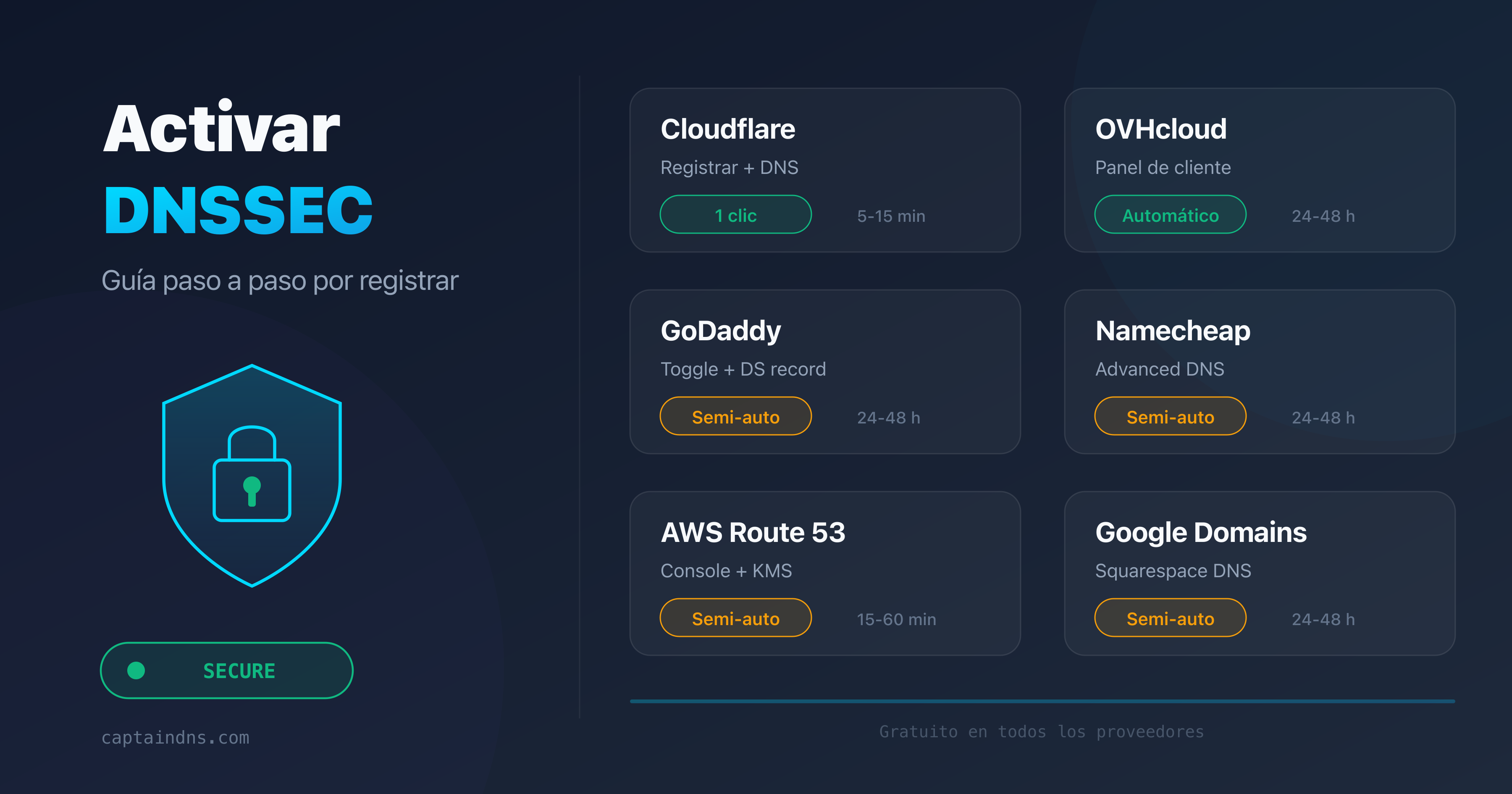

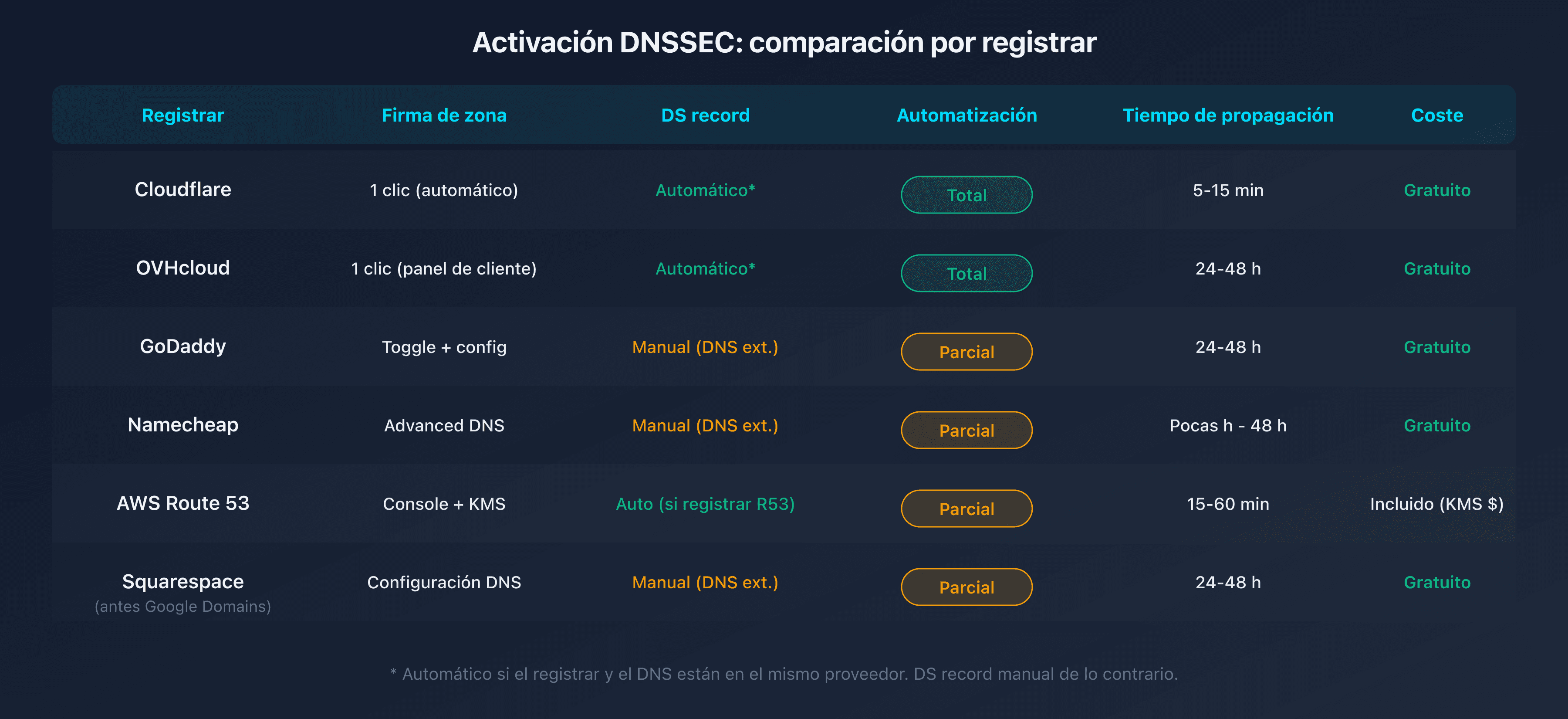

- Esta guía cubre Cloudflare, OVHcloud, GoDaddy, Namecheap, AWS Route 53 y Google Domains con los pasos exactos

- Verifica tu configuración en segundos con nuestro DNSSEC Checker

El DNS fue diseñado en 1983. En aquella época, la seguridad no era una prioridad. Resultado: un resolvedor DNS no tiene forma de verificar que la respuesta que recibe proviene realmente del servidor autoritativo legítimo. Un atacante posicionado en la red puede inyectar respuestas falsas y redirigir a tus visitantes hacia un sitio malicioso. Eso es el DNS spoofing.

DNSSEC (DNS Security Extensions) resuelve este problema. Al añadir firmas criptográficas a los registros DNS, DNSSEC permite a cada resolvedor verificar la autenticidad e integridad de las respuestas. Si la firma no coincide, la respuesta se rechaza.

A pesar de su importancia, DNSSEC sigue estando poco desplegado. Según el APNIC, menos del 40 % de los dominios a nivel mundial usan DNSSEC en 2026. Una de las razones: la activación varía según el registrar y el proveedor DNS. Esta guía te muestra exactamente cómo proceder en los seis proveedores más utilizados.

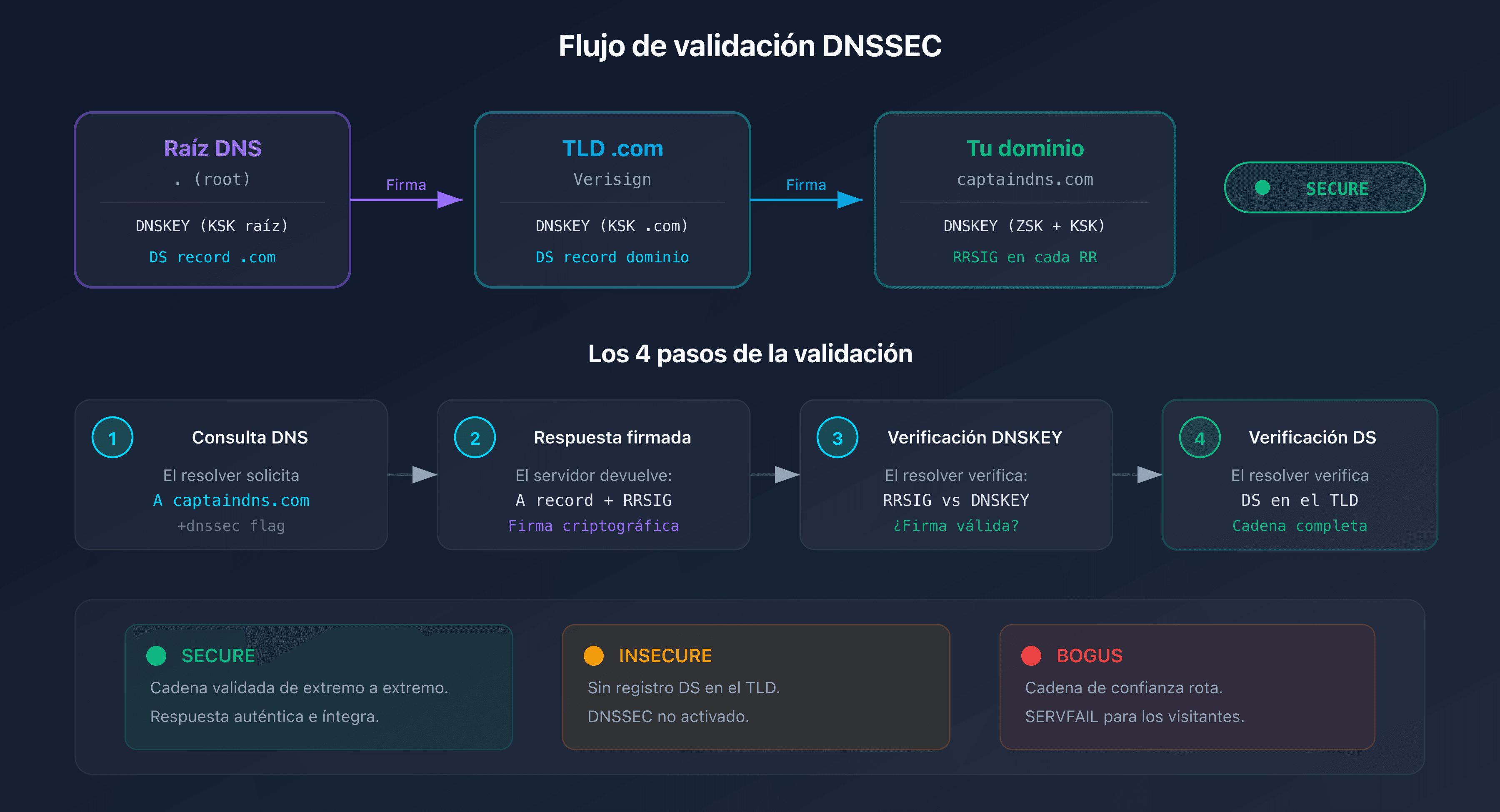

¿Cómo funciona DNSSEC (en resumen)?

DNSSEC se basa en la criptografía asimétrica. Tu proveedor DNS genera dos pares de claves:

- ZSK (Zone Signing Key): firma cada registro DNS de tu zona (A, MX, TXT, etc.) y produce registros RRSIG

- KSK (Key Signing Key): firma la propia ZSK y produce el DNSKEY publicado en tu zona

El vínculo entre tu zona y la zona padre (el TLD, por ejemplo .com) se establece mediante el DS record (Delegation Signer). Este DS record, publicado en el registrar, contiene un hash de tu KSK. El resolvedor puede entonces recorrer toda la cadena de confianza: raíz DNS, TLD y luego tu dominio.

El flujo de validación en 4 pasos

- El resolvedor solicita el registro A de

captaindns.com - El servidor autoritativo devuelve el registro A y su firma RRSIG

- El resolvedor obtiene el DNSKEY de la zona y verifica la firma

- El resolvedor verifica el DS record en el TLD para confirmar que el DNSKEY es legítimo

Si un solo paso falla, la respuesta se marca como BOGUS y el resolvedor devuelve SERVFAIL al cliente.

Requisitos previos antes de activar DNSSEC

Antes de empezar, verifica estos tres puntos.

¿Tu proveedor DNS soporta la firma de zona?

La firma de zona (zone signing) es el proceso que genera las claves y firma tus registros. Todos los proveedores DNS principales la soportan, pero las opciones automáticas vs manuales varían.

| Proveedor DNS | Firma de zona | Automático |

|---|---|---|

| Cloudflare | Sí | Sí (1 clic) |

| AWS Route 53 | Sí | Sí |

| Google Cloud DNS | Sí | Sí |

| OVHcloud DNS | Sí | Sí |

| BIND 9 | Sí | Manual (dnssec-keygen) |

| PowerDNS | Sí | Semiautomático |

¿Tu registrar soporta los DS records?

El registrar debe permitir añadir el DS record (o las claves DNSKEY) para que el TLD pueda validar tu zona. Todos los registrars acreditados por ICANN soportan los DS records, pero la interfaz varía.

Caso simple vs caso avanzado

- Caso simple: tu registrar y tu proveedor DNS son el mismo (ej.: Cloudflare registrar + Cloudflare DNS). La activación suele hacerse en un clic.

- Caso avanzado: tu registrar es diferente de tu proveedor DNS (ej.: GoDaddy registrar + Cloudflare DNS). Tendrás que copiar manualmente el DS record desde el proveedor DNS al registrar.

Activar DNSSEC por registrar

Cloudflare (registrar + DNS)

Cloudflare simplifica DNSSEC al máximo. Si tu dominio usa Cloudflare como registrar y como DNS, la activación es completamente automática.

Pasos:

- Inicia sesión en el panel de control de Cloudflare

- Selecciona tu dominio

- Ve a DNS y luego Settings

- Haz clic en Enable DNSSEC

- Cloudflare genera las claves, firma la zona y añade automáticamente el DS record en el registrar

Si Cloudflare es tu DNS pero no tu registrar: Cloudflare muestra los parámetros del DS record (Key Tag, Algorithm, Digest Type, Digest). Copia estos valores y añádelos manualmente en tu registrar.

Tiempo de propagación: 5 a 15 minutos cuando Cloudflare también es registrar. Hasta 24 horas si el DS record se añade manualmente en otro lugar.

OVHcloud

OVHcloud soporta DNSSEC de forma nativa para los dominios registrados con ellos y que utilizan sus servidores DNS.

Pasos:

- Inicia sesión en el área de cliente de OVHcloud

- Ve a Nombres de dominio y selecciona tu dominio

- Haz clic en la pestaña Zona DNS

- Busca la sección DNSSEC y haz clic en Activar

- OVHcloud activa la firma de zona y publica el DS record automáticamente

Limitación: la activación automática solo funciona si usas los servidores DNS de OVHcloud. Si usas un DNS externo, tendrás que añadir el DS record manualmente mediante la API de OVHcloud.

Tiempo de propagación: 24 a 48 horas.

GoDaddy

GoDaddy soporta DNSSEC para los dominios que utilizan sus servidores DNS. Para DNS externos, puedes añadir los DS records manualmente.

Pasos (DNS GoDaddy):

- Inicia sesión en el panel de control de GoDaddy

- Selecciona Domain Settings para tu dominio

- Desplázate hasta la sección DNSSEC

- Activa el toggle DNSSEC

- GoDaddy genera las claves y publica el DS record

Pasos (DNS externo, ej.: Cloudflare):

- En el panel de control de GoDaddy, ve a DNS y luego DNSSEC

- Haz clic en Add (o Manage DS records)

- Introduce los parámetros proporcionados por tu proveedor DNS:

- Key Tag: identificador numérico de la clave

- Algorithm: algoritmo de firma (ej.: 13 = ECDSAP256SHA256)

- Digest Type: algoritmo de hash (ej.: 2 = SHA-256)

- Digest: el hash de la clave pública

- Guarda los cambios

Tiempo de propagación: 24 a 48 horas.

Namecheap

Namecheap soporta DNSSEC para los dominios que utilizan sus DNS (BasicDNS o PremiumDNS) y permite añadir DS records manualmente para DNS externos.

Pasos (DNS Namecheap):

- Inicia sesión en Namecheap

- Ve a Domain List y haz clic en Manage para tu dominio

- En la pestaña Advanced DNS, busca la sección DNSSEC

- Activa DNSSEC

- Namecheap activa la firma y publica el DS record

Pasos (DNS externo):

- En Advanced DNS, sección DNSSEC

- Haz clic en Add new DS record

- Completa Key Tag, Algorithm, Digest Type y Digest

- Guarda los cambios

Tiempo de propagación: de unas horas a 48 horas.

AWS Route 53

Route 53 soporta DNSSEC tanto como proveedor DNS (firma de zona) como registrar (DS record en el TLD).

Pasos (activación de la firma):

- Abre la consola de Route 53

- Ve a Hosted zones y selecciona tu zona

- Pestaña DNSSEC signing, haz clic en Enable DNSSEC signing

- Elige Create KSK o usa una clave KMS existente

- Route 53 genera la KSK, crea los DNSKEY y firma la zona

Pasos (añadir el DS record en el registrar):

Si tu dominio está registrado en Route 53:

- Ve a Registered domains

- Selecciona tu dominio, luego Manage keys (DNSSEC)

- Route 53 muestra la información del DS record. Haz clic en Establish chain of trust

Si tu registrar es externo: copia los valores del DS record desde Route 53 y añádelos en tu registrar.

Tiempo de propagación: 15 a 60 minutos (Route 53 registrar). Variable para registrars externos.

Google Domains / Squarespace Domains

Desde la transferencia de Google Domains a Squarespace, la gestión de DNSSEC sigue disponible.

Pasos:

- Inicia sesión en Squarespace Domains

- Selecciona tu dominio

- Ve a DNS y luego Advanced settings

- En la sección DNSSEC, activa el toggle

- Si usas un DNS externo, añade manualmente el DS record

Tiempo de propagación: 24 a 48 horas.

Verificar que DNSSEC está activo

Tras la activación, la propagación puede tardar desde unos minutos hasta 48 horas. Así puedes comprobar que todo funciona.

Verificación con DNSSEC Checker

Usa nuestra herramienta DNSSEC Checker para una verificación completa:

- Introduce tu nombre de dominio

- La herramienta verifica la presencia del DS record, la validez de los RRSIG y la coherencia de la cadena de confianza

- El resultado es inmediato: SECURE (todo correcto), INSECURE (DNSSEC no activado) o BOGUS (configuración rota)

Verificación por línea de comandos

dig captaindns.com +dnssec +short

Si DNSSEC está activo, verás un flag ad (Authenticated Data) en la respuesta:

dig captaindns.com +dnssec | grep flags

;; flags: qr rd ra ad; QUERY: 1, ANSWER: 2

El flag ad confirma que el resolvedor validó la cadena DNSSEC correctamente.

Los tres estados de DNSSEC

| Estado | Significado | Acción |

|---|---|---|

| SECURE | DNSSEC activo y validado | Ninguna acción necesaria |

| INSECURE | Sin DS record en el TLD | Activar DNSSEC (esta guía) |

| BOGUS | Cadena de confianza rota | Diagnóstico necesario (consulta nuestra guía SERVFAIL) |

Errores comunes y trampas

Olvidar el DS record en el registrar

El error n.°1. Activas la firma de zona en tu proveedor DNS, pero olvidas añadir el DS record en el registrar. Resultado: la zona está firmada, pero ningún resolvedor puede validar la cadena de confianza. DNSSEC aparece como INSECURE (no BOGUS, porque la cadena simplemente no se ha establecido).

Solución: verifica la presencia del DS record con dig DS captaindns.com +short. Si la respuesta está vacía, añade el DS record en tu registrar.

TTL mal configurado durante la activación

Si el TTL de tus registros DS es demasiado largo (ej.: 86400s = 24h), un error en el DS record tardará mucho en corregirse. Empieza con un TTL corto (300s = 5 min) durante la activación y luego auméntalo una vez confirmada la validación.

Rotación de claves mal gestionada (KSK rollover)

Las claves DNSSEC tienen una vida útil. La ZSK se renueva típicamente cada 3 meses y la KSK cada 1-2 años. La mayoría de los proveedores DNS gestionan la rotación automáticamente. Pero si gestionas tu propia infraestructura (BIND, PowerDNS), planifica los rollovers con cuidado para evitar romper la cadena.

SERVFAIL tras la activación

Si tus visitantes reciben errores SERVFAIL después de activar DNSSEC, la cadena de confianza probablemente está rota. Las causas frecuentes:

- DS record que no coincide con el DNSKEY publicado

- Algoritmo incorrecto en el DS record

- Claves expiradas o firmas RRSIG expiradas

Plan de acción recomendado

- Verificar la compatibilidad: confirma que tu registrar y tu proveedor DNS soportan DNSSEC

- Activar la firma de zona: sigue los pasos de tu proveedor DNS (sección anterior)

- Añadir el DS record: publica el DS record en tu registrar (automático o manual según el caso)

- Probar la configuración: usa el DNSSEC Checker para verificar el estado SECURE

- Monitorizar las claves: verifica periódicamente que la rotación de claves se realiza correctamente

Guías de DNSSEC relacionadas

- Entender la cadena de confianza DNSSEC en 5 minutos (próximamente)

- SERVFAIL tras activar DNSSEC: diagnóstico y corrección (próximamente)

FAQ

¿Hay que activar DNSSEC?

Sí. DNSSEC protege a tus visitantes contra el DNS spoofing y los ataques man-in-the-middle en la resolución DNS. Es una capa de seguridad recomendada por la ICANN y cada vez más exigida para ciertos TLD. La activación es gratuita en la mayoría de los registrars.

¿DNSSEC ralentiza las respuestas DNS?

El impacto es mínimo. Las respuestas DNSSEC son más voluminosas (firmas RRSIG, claves DNSKEY), lo que añade unos cientos de bytes. En la práctica, el incremento de latencia es inferior a 10 ms en los resolvedores modernos que almacenan las claves en caché.

¿DNSSEC es gratuito?

En la mayoría de los proveedores, sí. Cloudflare, OVHcloud, Namecheap y Route 53 incluyen DNSSEC sin coste adicional. GoDaddy también lo ofrece sin cargos extra para los dominios que utilizan sus DNS.

¿Cuál es la diferencia entre DNSSEC y DNS over HTTPS (DoH)?

DNSSEC y DoH resuelven problemas diferentes. DNSSEC garantiza la autenticidad de las respuestas DNS (la respuesta no ha sido falsificada). DoH cifra la comunicación entre el cliente y el resolvedor (nadie puede ver qué dominios consultas). Ambos son complementarios.

¿DNSSEC protege contra ataques DDoS?

No. DNSSEC protege contra la falsificación de respuestas DNS, no contra los ataques volumétricos. De hecho, al ser las respuestas DNSSEC más voluminosas, teóricamente pueden utilizarse en ataques de amplificación. Usa un WAF o un servicio anti-DDoS para este tipo de amenazas.

¿Qué pasa si DNSSEC está mal configurado?

Un DNSSEC mal configurado produce errores SERVFAIL en los resolvedores validantes (Cloudflare 1.1.1.1, Google 8.8.8.8, etc.). Tus visitantes no podrán acceder a tu sitio. Por eso la verificación posterior a la activación es imprescindible.

¿Cómo desactivar DNSSEC si es necesario?

Desactiva en el orden inverso: elimina primero el DS record en el registrar, espera la propagación (tiempo del TTL) y luego desactiva la firma de zona en tu proveedor DNS. Si inviertes el orden, los resolvedores verán una zona firmada sin DS record válido, lo que puede provocar SERVFAIL temporales.

¿DNSSEC es necesario para el envío de correo?

DNSSEC no es necesario para enviar correos, pero refuerza la seguridad de tu infraestructura de correo. Combinado con DANE (RFC 6698), DNSSEC permite publicar certificados TLS en el DNS, ofreciendo una alternativa a MTA-STS para asegurar el transporte SMTP.

Glosario

- DS record (Delegation Signer): registro DNS publicado a nivel del TLD que contiene un hash de la clave pública KSK de tu zona. Es el vínculo entre tu zona y la zona padre.

- DNSKEY: registro DNS que contiene la clave pública de firma de zona (ZSK y/o KSK).

- RRSIG: firma criptográfica de un registro DNS. Cada tipo de registro (A, MX, TXT) tiene su propio RRSIG.

- KSK (Key Signing Key): clave de firma de claves. Firma los DNSKEY y su hash se publica en el DS record.

- ZSK (Zone Signing Key): clave de firma de zona. Firma todos los registros DNS de la zona.

- NSEC/NSEC3: registros de prueba de inexistencia autenticada. Prueban que un registro solicitado no existe, sin revelar toda la zona.