Attivare DNSSEC: guida passo passo per registrar

Di CaptainDNS

Pubblicato il 21 febbraio 2026

- DNSSEC protegge i tuoi visitatori dal DNS spoofing firmando crittograficamente ogni risposta DNS

- L'attivazione si compone di due passaggi: attivare la firma della zona presso il tuo provider DNS, poi aggiungere il DS record presso il tuo registrar

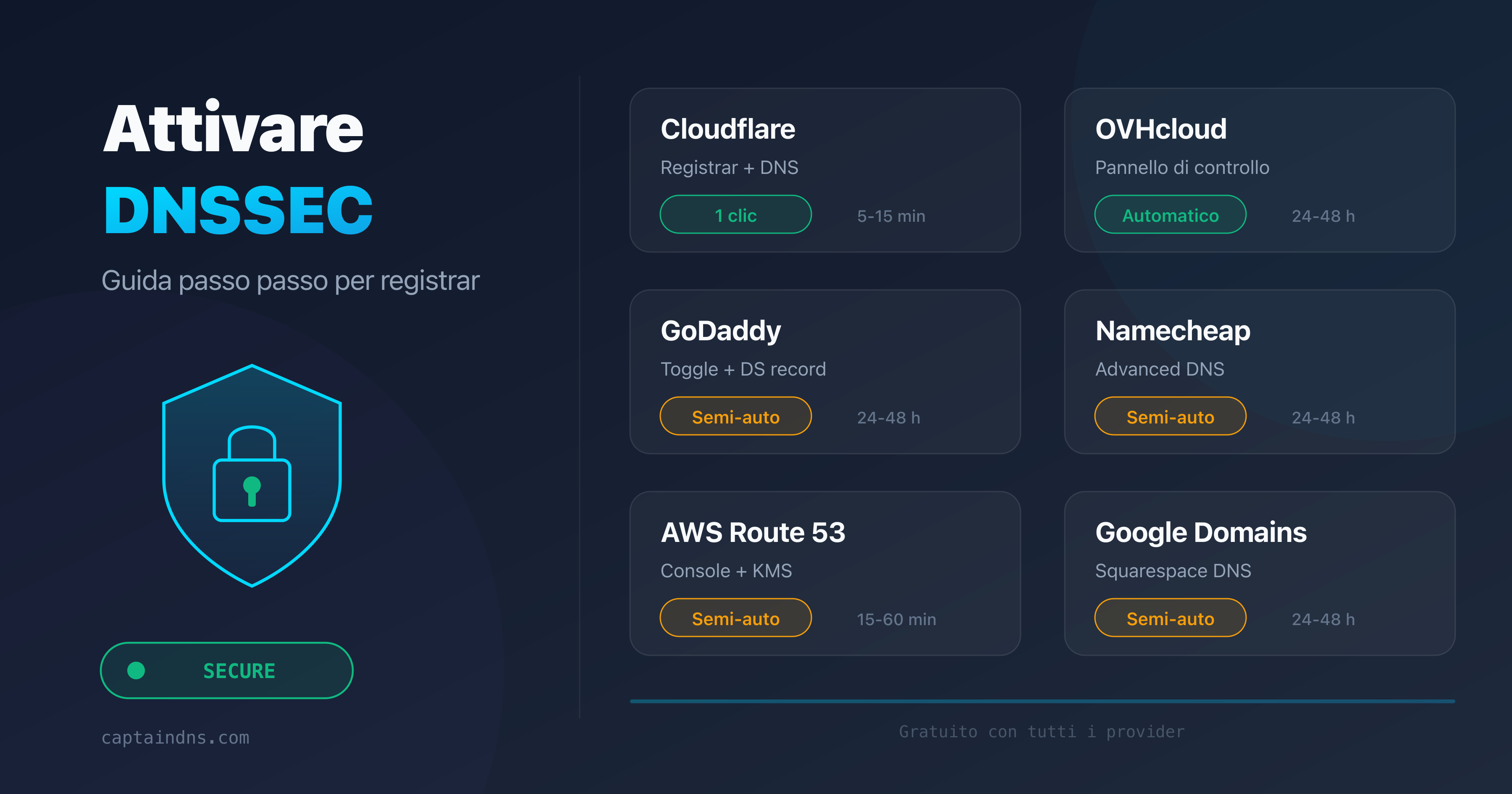

- Questa guida copre Cloudflare, OVHcloud, GoDaddy, Namecheap, AWS Route 53 e Google Domains con i passaggi esatti

- Verifica la tua configurazione in pochi secondi con il nostro DNSSEC Checker

Il DNS è stato progettato nel 1983. A quell'epoca, la sicurezza non era una priorità. Risultato: un resolver DNS non ha alcun modo per verificare che la risposta ricevuta provenga effettivamente dal server autoritativo legittimo. Un attaccante posizionato sulla rete può iniettare risposte false e reindirizzare i tuoi visitatori verso un sito malevolo. Questo è il DNS spoofing.

DNSSEC (DNS Security Extensions) risolve questo problema. Aggiungendo firme crittografiche ai record DNS, DNSSEC permette a ogni resolver di verificare l'autenticità e l'integrità delle risposte. Se la firma non corrisponde, la risposta viene rifiutata.

Nonostante la sua importanza, DNSSEC resta poco diffuso. Secondo l'APNIC, meno del 40% dei domini mondiali utilizza DNSSEC nel 2026. Uno dei motivi: l'attivazione varia in base al registrar e al provider DNS. Questa guida ti mostra esattamente come procedere presso i sei provider più utilizzati.

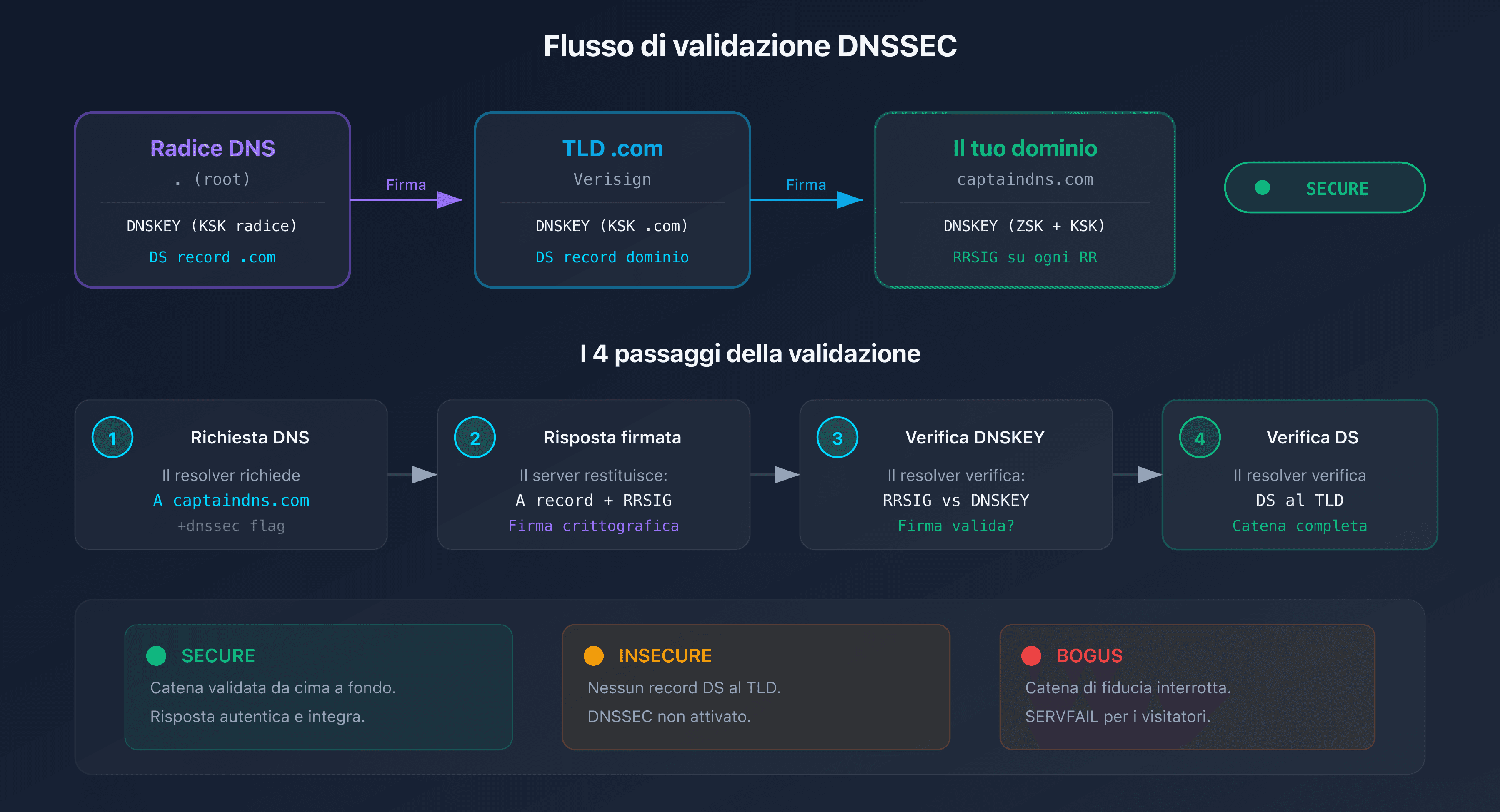

Come funziona DNSSEC (in breve)?

DNSSEC si basa sulla crittografia asimmetrica. Il tuo provider DNS genera due coppie di chiavi:

- ZSK (Zone Signing Key): firma ogni record DNS della tua zona (A, MX, TXT, ecc.) e produce i record RRSIG

- KSK (Key Signing Key): firma la ZSK stessa e produce il DNSKEY pubblicato nella tua zona

Il collegamento tra la tua zona e la zona genitore (il TLD, ad esempio .com) avviene tramite il DS record (Delegation Signer). Questo DS record, pubblicato presso il registrar, contiene un hash della tua KSK. Il resolver può così risalire l'intera catena di fiducia: root DNS, TLD, poi il tuo dominio.

Il flusso di validazione in 4 passaggi

- Il resolver richiede il record A di

captaindns.com - Il server autoritativo restituisce il record A e la sua firma RRSIG

- Il resolver recupera il DNSKEY della zona e verifica la firma

- Il resolver verifica il DS record al TLD per confermare che il DNSKEY è legittimo

Se un solo passaggio fallisce, la risposta viene contrassegnata come BOGUS e il resolver restituisce SERVFAIL al client.

Prerequisiti prima di attivare DNSSEC

Prima di iniziare, verifica questi tre punti.

Il tuo provider DNS supporta la firma della zona?

La firma della zona (zone signing) è il processo che genera le chiavi e firma i tuoi record. Tutti i principali provider DNS la supportano, ma le opzioni automatiche vs manuali variano.

| Provider DNS | Firma della zona | Automatica |

|---|---|---|

| Cloudflare | Sì | Sì (1 clic) |

| AWS Route 53 | Sì | Sì |

| Google Cloud DNS | Sì | Sì |

| OVHcloud DNS | Sì | Sì |

| BIND 9 | Sì | Manuale (dnssec-keygen) |

| PowerDNS | Sì | Semi-auto |

Il tuo registrar supporta i DS record?

Il registrar deve permettere di aggiungere il DS record (o le chiavi DNSKEY) affinché il TLD possa validare la tua zona. Tutti i registrar accreditati ICANN supportano i DS record, ma l'interfaccia varia.

Caso semplice vs caso avanzato

- Caso semplice: il tuo registrar e il tuo provider DNS sono lo stesso (es: Cloudflare registrar + Cloudflare DNS). L'attivazione è spesso con un solo clic.

- Caso avanzato: il tuo registrar è diverso dal tuo provider DNS (es: GoDaddy registrar + Cloudflare DNS). Dovrai copiare manualmente il DS record dal provider DNS al registrar.

Attivare DNSSEC per registrar

Cloudflare (registrar + DNS)

Cloudflare semplifica DNSSEC al massimo. Se il tuo dominio utilizza Cloudflare come registrar e come DNS, l'attivazione è completamente automatica.

Passaggi:

- Accedi alla dashboard Cloudflare

- Seleziona il tuo dominio

- Vai su DNS poi Settings

- Clicca su Enable DNSSEC

- Cloudflare genera le chiavi, firma la zona e aggiunge automaticamente il DS record al registrar

Se Cloudflare è il tuo DNS ma non il tuo registrar: Cloudflare mostra i parametri del DS record (Key Tag, Algorithm, Digest Type, Digest). Copia questi valori e aggiungili manualmente presso il tuo registrar.

Tempo di propagazione: da 5 a 15 minuti quando Cloudflare è anche registrar. Fino a 24 ore se il DS record viene aggiunto manualmente altrove.

OVHcloud

OVHcloud supporta DNSSEC nativamente per i domini registrati da loro e che utilizzano i loro server DNS.

Passaggi:

- Accedi allo Spazio cliente OVHcloud

- Vai su Nomi di dominio e seleziona il tuo dominio

- Clicca sulla scheda Zona DNS

- Cerca la sezione DNSSEC e clicca su Attiva

- OVHcloud attiva la firma della zona e pubblica il DS record automaticamente

Limitazione: l'attivazione automatica funziona solo se utilizzi i server DNS di OVHcloud. Se utilizzi un DNS esterno, dovrai aggiungere il DS record manualmente tramite l'API OVHcloud.

Tempo di propagazione: da 24 a 48 ore.

GoDaddy

GoDaddy supporta DNSSEC per i domini che utilizzano i loro server DNS. Per i DNS esterni, puoi aggiungere i DS record manualmente.

Passaggi (DNS GoDaddy):

- Accedi alla dashboard GoDaddy

- Seleziona Domain Settings per il tuo dominio

- Scorri fino alla sezione DNSSEC

- Attiva il toggle DNSSEC

- GoDaddy genera le chiavi e pubblica il DS record

Passaggi (DNS esterno, es: Cloudflare):

- Nella dashboard GoDaddy, vai su DNS poi DNSSEC

- Clicca su Add (o Manage DS records)

- Inserisci i parametri forniti dal tuo provider DNS:

- Key Tag: identificativo numerico della chiave

- Algorithm: algoritmo di firma (es: 13 = ECDSAP256SHA256)

- Digest Type: algoritmo di hash (es: 2 = SHA-256)

- Digest: l'hash della chiave pubblica

- Salva

Tempo di propagazione: da 24 a 48 ore.

Namecheap

Namecheap supporta DNSSEC per i domini che utilizzano i loro DNS (BasicDNS o PremiumDNS) e permette l'aggiunta manuale di DS record per i DNS esterni.

Passaggi (DNS Namecheap):

- Accedi a Namecheap

- Vai su Domain List e clicca su Manage per il tuo dominio

- Nella scheda Advanced DNS, cerca la sezione DNSSEC

- Attiva DNSSEC

- Namecheap attiva la firma e pubblica il DS record

Passaggi (DNS esterno):

- In Advanced DNS, sezione DNSSEC

- Clicca su Add new DS record

- Compila Key Tag, Algorithm, Digest Type e Digest

- Salva

Tempo di propagazione: da qualche ora a 48 ore.

AWS Route 53

Route 53 supporta DNSSEC sia come provider DNS (zone signing) che come registrar (DS record al TLD).

Passaggi (attivazione della firma):

- Apri la console Route 53

- Vai su Hosted zones e seleziona la tua zona

- Scheda DNSSEC signing, clicca su Enable DNSSEC signing

- Scegli Create KSK o utilizza una chiave KMS esistente

- Route 53 genera la KSK, crea i DNSKEY e firma la zona

Passaggi (aggiunta del DS record al registrar):

Se il tuo dominio è registrato presso Route 53:

- Vai su Registered domains

- Seleziona il tuo dominio, poi Manage keys (DNSSEC)

- Route 53 mostra le informazioni del DS record. Clicca su Establish chain of trust

Se il tuo registrar è esterno: copia i valori del DS record da Route 53 e aggiungili presso il tuo registrar.

Tempo di propagazione: da 15 a 60 minuti (Route 53 registrar). Variabile per i registrar esterni.

Google Domains / Squarespace Domains

Dopo il trasferimento di Google Domains a Squarespace, la gestione DNSSEC resta disponibile.

Passaggi:

- Accedi a Squarespace Domains

- Seleziona il tuo dominio

- Vai su DNS poi Advanced settings

- Nella sezione DNSSEC, attiva il toggle

- Se utilizzi un DNS esterno, aggiungi manualmente il DS record

Tempo di propagazione: da 24 a 48 ore.

Verificare che DNSSEC sia attivo

Dopo l'attivazione, la propagazione può richiedere da pochi minuti a 48 ore. Ecco come verificare che tutto funzioni.

Verifica con DNSSEC Checker

Utilizza il nostro strumento DNSSEC Checker per una verifica completa:

- Inserisci il tuo nome di dominio

- Lo strumento verifica la presenza del DS record, la validità dei RRSIG e la coerenza della catena di fiducia

- Il risultato è immediato: SECURE (tutto ok), INSECURE (DNSSEC non attivato) o BOGUS (configurazione non funzionante)

Verifica da riga di comando

dig captaindns.com +dnssec +short

Se DNSSEC è attivo, vedrai un flag ad (Authenticated Data) nella risposta:

dig captaindns.com +dnssec | grep flags

;; flags: qr rd ra ad; QUERY: 1, ANSWER: 2

Il flag ad conferma che il resolver ha validato la catena DNSSEC con successo.

I tre stati DNSSEC

| Stato | Significato | Azione |

|---|---|---|

| SECURE | DNSSEC attivo e validato | Nessuna azione richiesta |

| INSECURE | Nessun DS record al TLD | Attivare DNSSEC (questa guida) |

| BOGUS | Catena di fiducia non funzionante | Diagnosi necessaria (vedi la nostra guida SERVFAIL) |

Errori comuni e insidie

Dimenticare il DS record al registrar

L'errore n°1. Attivi la firma della zona presso il tuo provider DNS, ma dimentichi di aggiungere il DS record presso il registrar. Risultato: la zona è firmata, ma nessun resolver può validare la catena di fiducia. DNSSEC appare come INSECURE (non BOGUS, perché la catena semplicemente non è stabilita).

Soluzione: verifica la presenza del DS record con dig DS captaindns.com +short. Se la risposta è vuota, aggiungi il DS record presso il tuo registrar.

TTL mal configurato durante l'attivazione

Se il TTL dei tuoi record DS è troppo lungo (es: 86400s = 24h), un errore nel DS record impiegherà molto tempo a correggersi. Inizia con un TTL breve (300s = 5 min) durante l'attivazione, poi aumentalo una volta confermata la validazione.

Rotazione delle chiavi mal gestita (KSK rollover)

Le chiavi DNSSEC hanno una durata di vita. La ZSK viene tipicamente rinnovata ogni 3 mesi, la KSK ogni 1-2 anni. La maggior parte dei provider DNS gestisce la rotazione automaticamente. Ma se gestisci la tua infrastruttura (BIND, PowerDNS), pianifica i rollover con cura per evitare di rompere la catena.

SERVFAIL dopo l'attivazione

Se i tuoi visitatori ricevono errori SERVFAIL dopo l'attivazione di DNSSEC, la catena di fiducia è probabilmente non funzionante. Le cause frequenti:

- DS record che non corrisponde al DNSKEY pubblicato

- Algoritmo errato nel DS record

- Chiavi scadute o firme RRSIG scadute

Piano d'azione consigliato

- Verificare la compatibilità: conferma che il tuo registrar e il tuo provider DNS supportino DNSSEC

- Attivare la firma della zona: segui i passaggi del tuo provider DNS (sezione qui sopra)

- Aggiungere il DS record: pubblica il DS record presso il tuo registrar (automatico o manuale a seconda dei casi)

- Testare la configurazione: utilizza il DNSSEC Checker per verificare lo stato SECURE

- Monitorare le chiavi: verifica periodicamente che la rotazione delle chiavi avvenga correttamente

Guide DNSSEC correlate

- Comprendere la catena di fiducia DNSSEC in 5 minuti (prossimamente)

- SERVFAIL dopo l'attivazione DNSSEC: diagnosi e correzione (prossimamente)

FAQ

È necessario attivare DNSSEC?

Sì. DNSSEC protegge i tuoi visitatori dal DNS spoofing e dagli attacchi man-in-the-middle sulla risoluzione DNS. È un livello di sicurezza raccomandato dall'ICANN e sempre più richiesto per alcuni TLD. L'attivazione è gratuita presso la maggior parte dei registrar.

DNSSEC rallenta le risposte DNS?

L'impatto è minimo. Le risposte DNSSEC sono più voluminose (firme RRSIG, chiavi DNSKEY), il che aggiunge qualche centinaio di byte. In pratica, la latenza aggiuntiva è inferiore a 10 ms sui resolver moderni che mettono in cache le chiavi.

DNSSEC è gratuito?

Presso la maggior parte dei provider, sì. Cloudflare, OVHcloud, Namecheap e Route 53 includono DNSSEC senza costi aggiuntivi. Anche GoDaddy lo offre senza supplemento per i domini che utilizzano i loro DNS.

Qual è la differenza tra DNSSEC e DNS over HTTPS (DoH)?

DNSSEC e DoH risolvono problemi diversi. DNSSEC garantisce l'autenticità delle risposte DNS (la risposta non è stata falsificata). DoH cifra la comunicazione tra il client e il resolver (nessuno può vedere quali domini consulti). I due sono complementari.

DNSSEC protegge dagli attacchi DDoS?

No. DNSSEC protegge dalla falsificazione delle risposte DNS, non dagli attacchi volumetrici. In realtà, dato che le risposte DNSSEC sono più voluminose, possono teoricamente essere utilizzate in attacchi di amplificazione. Utilizza un WAF o un servizio anti-DDoS per questo tipo di minaccia.

Cosa succede se DNSSEC è mal configurato?

Un DNSSEC mal configurato produce errori SERVFAIL per i resolver con validazione attiva (Cloudflare 1.1.1.1, Google 8.8.8.8, ecc.). I tuoi visitatori non potranno più accedere al tuo sito. Per questo la verifica post-attivazione è indispensabile.

Come disattivare DNSSEC se necessario?

Disattiva nell'ordine inverso: rimuovi prima il DS record presso il registrar, attendi la propagazione (tempo del TTL), poi disattiva la firma della zona presso il tuo provider DNS. Se inverti l'ordine, i resolver vedranno una zona firmata senza DS record valido, il che può provocare SERVFAIL temporanei.

DNSSEC è necessario per l'invio di email?

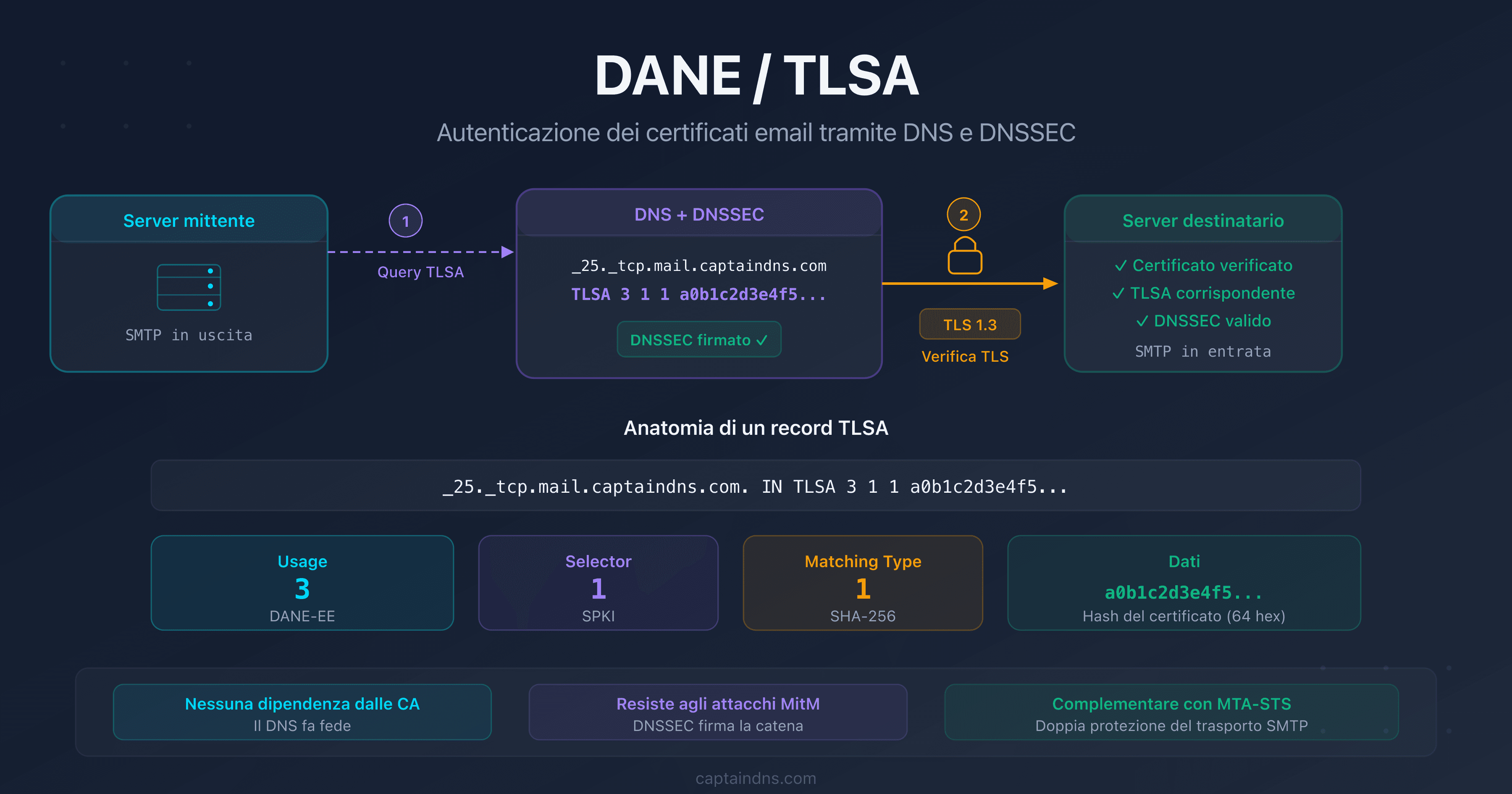

DNSSEC non è richiesto per inviare email, ma rafforza la sicurezza della tua infrastruttura email. Combinato con DANE (RFC 6698), DNSSEC permette di pubblicare certificati TLS nel DNS, offrendo un'alternativa a MTA-STS per proteggere il trasporto SMTP.

Glossario

- DS record (Delegation Signer): record DNS pubblicato a livello del TLD che contiene un hash della chiave pubblica KSK della tua zona. È il collegamento tra la tua zona e la zona genitore.

- DNSKEY: record DNS contenente la chiave pubblica di firma della zona (ZSK e/o KSK).

- RRSIG: firma crittografica di un record DNS. Ogni tipo di record (A, MX, TXT) ha il proprio RRSIG.

- KSK (Key Signing Key): chiave di firma delle chiavi. Firma i DNSKEY e il suo hash è pubblicato nel DS record.

- ZSK (Zone Signing Key): chiave di firma della zona. Firma tutti i record DNS della zona.

- NSEC/NSEC3: record di prova di inesistenza autenticata. Dimostrano che un record richiesto non esiste, senza rivelare l'intera zona.