NIST-Passwortempfehlungen 2025: was sich geändert hat

Von CaptainDNS

Veröffentlicht am 20. Februar 2026

- Das NIST verbietet jetzt die periodische Passwortablaufpflicht, außer bei nachgewiesener Kompromittierung

- Komplexitätsregeln (Großbuchstabe + Ziffer + Sonderzeichen) werden aufgegeben: sie verschlechtern die Sicherheit in der Praxis

- Mindestens 8 Zeichen sind Pflicht, 15 werden empfohlen, und Systeme müssen mindestens 64 Zeichen akzeptieren

- Jedes Passwort muss vor der Annahme gegen eine Datenbank kompromittierter Zugangsdaten (z. B. Have I Been Pwned) geprüft werden

- Passworthinweise und Sicherheitsfragen sind als Wiederherstellungsmechanismen verboten

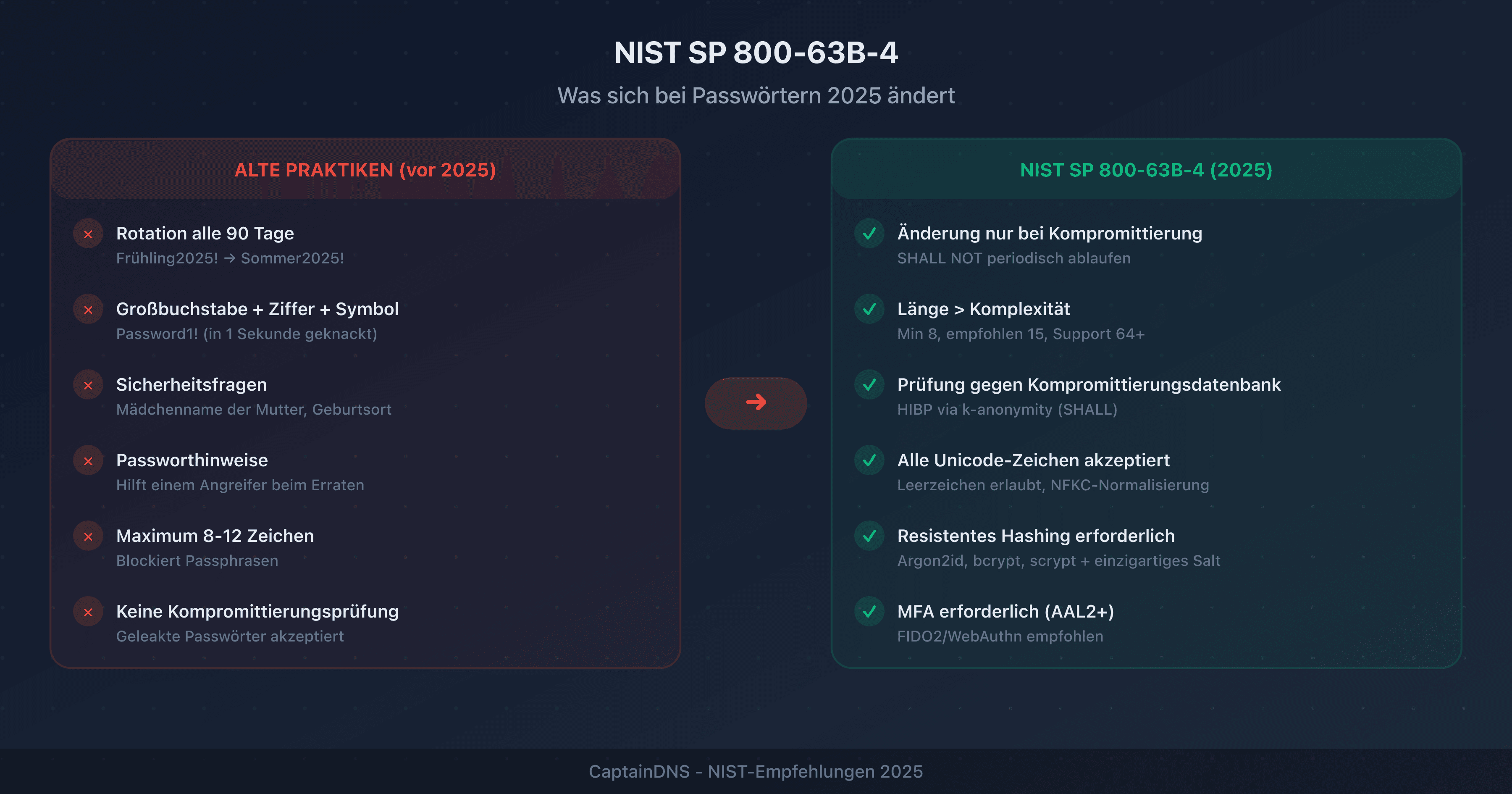

Jahrelang folgten Passwortrichtlinien in Unternehmen dem gleichen Rezept: mindestens 8 Zeichen, ein Großbuchstabe, eine Ziffer, ein Sonderzeichen und alle 90 Tage wechseln. Das Ergebnis: Nutzer wählen Fruehling2025! im Januar und Sommer2025! im April. Das NIST hat offiziell anerkannt, dass dieser Ansatz schwächere Passwörter erzeugt, nicht stärkere.

Revision 4 des SP 800-63B, veröffentlicht 2024 und ab 2025 gültig, dreht die meisten dieser Praktiken um. Dieses Dokument ist die US-Bundesreferenz für digitale Authentifizierung, doch sein Einfluss reicht weit über die Landesgrenzen hinaus: ANSSI, BSI und OWASP gleichen ihre Empfehlungen zunehmend an.

Dieser Artikel erläutert die konkreten Änderungen, erklärt die Logik hinter jeder NIST-Entscheidung und liefert einen Aktionsplan, um deine Passwortrichtlinie konform zu machen. Um die Stärke eines Passworts sofort zu testen, nutze unseren Passwort-Generator mit Echtzeit-Stärkeanzeige.

Was der NIST SP 800-63B-4 besagt

Der SP 800-63B gehört zur NIST-SP-800-63-Suite (Digital Identity Guidelines), die den gesamten Lebenszyklus der digitalen Identität abdeckt. Revision 4 ersetzt Version 3 von 2017 und führt wesentliche Änderungen im Abschnitt zu „Memorized Secrets" (Passwörter und Passphrasen) ein.

Geltungsbereich des Dokuments

Der SP 800-63B richtet sich an Anbieter von Authentifizierungsdiensten (CSP, Credential Service Providers) und Verifizierer. Er definiert drei Sicherheitsstufen (AAL1, AAL2, AAL3) mit jeweils steigenden Anforderungen. Die Passwortempfehlungen gelten primär für AAL1 (Ein-Faktor-Authentifizierung) und werden als Basis für die höheren Stufen übernommen.

Die 8 wichtigsten Änderungen

Die folgende Tabelle fasst die Regeländerungen zwischen Version 3 (2017) und Version 4 (2024/2025) zusammen:

| Regel | SP 800-63B-3 (2017) | SP 800-63B-4 (2025) |

|---|---|---|

| Mindestlänge | 8 Zeichen | 8 Pflicht, 15 empfohlen |

| Maximallänge | Nicht festgelegt | Mindestens 64 Zeichen unterstützt |

| Komplexitätsregeln | Nicht empfohlen | Verboten (SHALL NOT) |

| Periodische Rotation | Nicht empfohlen | Verboten außer bei Kompromittierung |

| Kompromittierungsprüfung | Empfohlen | Pflicht (SHALL) |

| Passworthinweise | Nicht erwähnt | Verboten |

| Sicherheitsfragen | Nicht empfohlen | Verboten |

| Alle Unicode-Zeichen | Empfohlen | Pflicht |

Der Wechsel von „SHOULD NOT" (nicht empfohlen) zu „SHALL NOT" (verboten) ist bedeutsam: Es handelt sich nicht mehr um eine Empfehlung, sondern um eine Konformitätsanforderung.

Warum das NIST die Pflichtrotation abschafft

Die periodische Passwortrotation ist die umstrittenste Regel in der IT-Sicherheit. Das NIST verbietet sie jetzt ausdrücklich, und der Grund ist empirisch belegt.

Das dokumentierte Problem

Studien an der University of North Carolina (Chappell et al.) haben gezeigt, dass Nutzer bei erzwungenem regelmäßigem Passwortwechsel vorhersagbare Muster anwenden:

- Inkrementierung:

Passwort1→Passwort2→Passwort3 - Saisonale Rotation:

Winter2024!→Fruehling2025! - Minimale Transformation:

MeineKatze$→MeineKatze$1→MeineKatze$12

Ein Angreifer, der ein altes Passwort erbeutet, kann das nächste in 41 % der Fälle mit weniger als 5 Versuchen erraten. Die Rotation bringt keine zusätzliche Sicherheit, sie fördert Vorhersagbarkeit.

Die neue Regel

Das Passwort darf nur in zwei Fällen geändert werden:

- Nachgewiesene Kompromittierung: Das Passwort taucht in einer gehackten Datenbank auf

- Nutzerwunsch: Freiwillige Änderung

Administratoren müssen alle automatischen Ablaufrichtlinien entfernen (90 Tage, 180 Tage, jährlich). Das System muss dennoch aktiv Kompromittierungsdatenbanken überwachen und eine Änderung erzwingen, wenn das aktuelle Passwort darin auftaucht.

Warum Komplexitätsregeln kontraproduktiv sind

Die Anforderung „mindestens ein Großbuchstabe, eine Ziffer und ein Sonderzeichen" klingt auf dem Papier logisch. In der Praxis erzeugt sie den gegenteiligen Effekt.

Der messbare Negativeffekt

Wenn ein System Zusammensetzungsregeln erzwingt, konvergieren die Nutzer auf dieselben Strategien:

- Großbuchstabe an erster Stelle (95 % der Fälle)

- Ziffern am Ende (89 % der Fälle)

- Sonderzeichen:

!oder@(78 % der Fälle)

Password1! erfüllt alle klassischen Komplexitätsregeln. Es wird in weniger als einer Sekunde von jedem Brute-Force-Tool geknackt, das gängige Muster testet. Die theoretische Entropie eines eingeschränkten Passworts ist zwar höher, doch die tatsächliche Entropie sinkt, weil Menschen vorhersagbar sind.

Was das NIST stattdessen empfiehlt

Die Länge ist der entscheidende Faktor. Ein zufälliges Passwort mit 15 Zeichen ohne Zusammensetzungsregeln bietet mehr Entropie als ein 8-Zeichen-Passwort, das alle Komplexitätsregeln erfüllt. Das NIST fordert von Systemen:

- Alle druckbaren ASCII- und Unicode-Zeichen akzeptieren (einschließlich Leerzeichen)

- Keine Zusammensetzungsregeln erzwingen

- Mindestens 64 Zeichen unterstützen (um Passphrasen zu ermöglichen)

- Unicode-Eingaben normalisieren (NFKC oder NFKD), um Kodierungsprobleme zu vermeiden

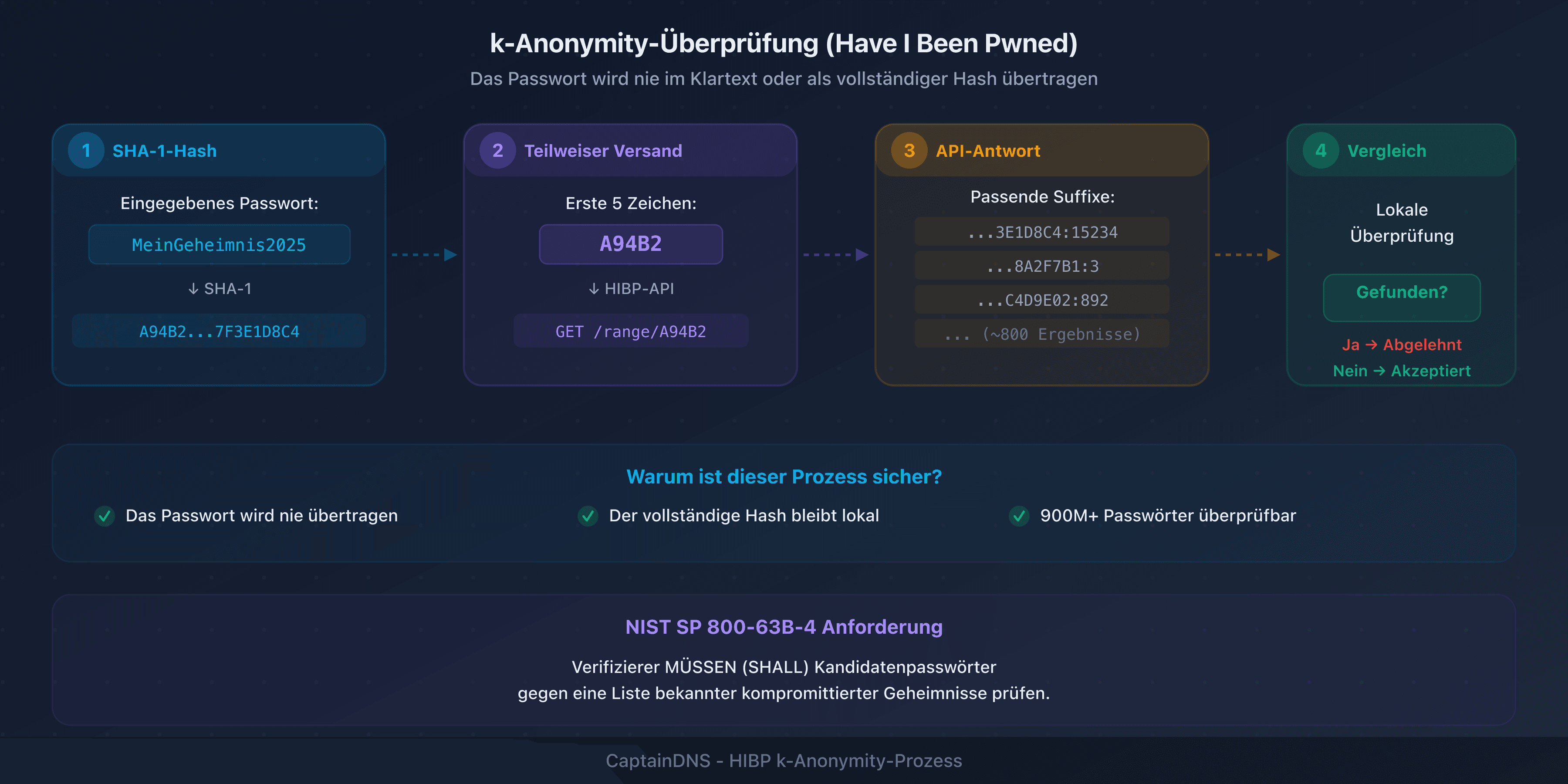

Abgleich gegen kompromittierte Passwort-Datenbanken

Das ist die technisch anspruchsvollste Änderung. Jedes von einem Nutzer gewählte Passwort muss vor der Annahme gegen eine Liste kompromittierter Zugangsdaten geprüft werden.

Wie die Prüfung implementiert wird

Das NIST schreibt keine spezifische Implementierung vor, aber die gängigste Methode nutzt den Dienst Have I Been Pwned (HIBP) von Troy Hunt:

- Das System berechnet den SHA-1-Hash des Passwort-Kandidaten

- Es sendet die ersten 5 Zeichen des Hashs an die HIBP-API (k-Anonymity)

- Die API liefert alle passenden Hashes zurück

- Das System prüft lokal, ob der vollständige Hash in der Liste enthalten ist

Dieser Mechanismus schützt die Vertraulichkeit: Das Passwort wird weder im Klartext noch als vollständiger Hash übertragen. Die HIBP-API enthält über 900 Millionen einzigartige Passwörter aus realen Datenlecks.

Wann prüfen?

| Zeitpunkt | Pflicht | Empfohlen |

|---|---|---|

| Kontoerstellung | Ja | - |

| Passwortänderung | Ja | - |

| Anmeldung | - | Ja (periodische Prüfung) |

Wird das Passwort in der Kompromittierungsdatenbank gefunden, muss das System es ablehnen und dem Nutzer eine klare Meldung anzeigen, die erklärt, warum ein anderes Passwort gewählt werden muss.

Was das NIST ausdrücklich verbietet

Über die großen Änderungen hinaus sind mehrere Praktiken jetzt formell verboten:

Passworthinweise

Felder, die bei vergessenem Passwort einen Hinweis anzeigen, sind verboten. Sie liefern einem Angreifer Informationen, die das Erraten des Passworts erleichtern. Ein Hinweis wie „Name meiner Katze + Jahr" reduziert den Suchraum auf wenige tausend Kombinationen.

Sicherheitsfragen

„Wie lautet der Geburtsname deiner Mutter?" oder „In welcher Stadt bist du geboren?": Diese sogenannten Knowledge-Based-Authentication-Fragen (KBA) sind als alleiniger Wiederherstellungsfaktor verboten. Die Antworten sind oft in sozialen Netzwerken oder öffentlichen Datenbanken zu finden.

Abschneiden des Passworts

Ein System darf das Passwort niemals vor dem Hashing auf eine feste Länge kürzen. Wenn ein Nutzer 40 Zeichen eingibt, müssen alle 40 Zeichen berücksichtigt werden. Das Abschneiden reduziert die Entropie stillschweigend und erzeugt ein falsches Sicherheitsgefühl.

Hashing ohne Salt

Das NIST verlangt, dass Passwörter mit einer resistenten Hash-Funktion (bcrypt, scrypt, Argon2id oder PBKDF2) und einem einzigartigen Salt pro Nutzer gespeichert werden. SHA-256 allein ist nicht akzeptabel: Es ist zu schnell und anfällig für Rainbow-Table-Angriffe.

Vergleich NIST, OWASP, ANSSI

Das NIST ist nicht die einzige Referenz. So stehen seine Empfehlungen im Vergleich zu anderen wichtigen Standards:

| Kriterium | NIST SP 800-63B-4 | OWASP ASVS 4.0 | ANSSI (2021) |

|---|---|---|---|

| Mindestlänge | 8 (15 empfohlen) | 12 | 12 (16 für Admins) |

| Max. unterstützte Länge | 64+ | 128 | Nicht festgelegt |

| Komplexität | Verboten | Nicht empfohlen | Unter Bedingungen akzeptiert |

| Rotation | Verboten außer Kompromittierung | Nicht empfohlen | Max. 1 Jahr |

| Kompromittierungsprüfung | Pflicht | Empfohlen | Nicht erwähnt |

| MFA | Pflicht ab AAL2+ | Pflicht ab Stufe 2+ | Empfohlen |

| Sicherheitsfragen | Verboten | Verboten | Nicht erwähnt |

Die drei Referenzwerke konvergieren bei den Grundprinzipien (Länge > Komplexität, keine unnötige Rotation), unterscheiden sich aber im Anforderungsniveau. Die ANSSI bleibt bei Komplexität und Rotation konservativer. OWASP ist bei der Mindestlänge strenger.

🎯 Umsetzungsplan für die Konformität

Für Systemadministratoren und IT-Sicherheitsverantwortliche, die ihre Richtlinie anpassen müssen:

- Periodische Ablaufpflicht entfernen: Deaktiviere die Richtlinien zum Wechsel alle 90/180 Tage in Active Directory, LDAP oder deinem IAM. Richte stattdessen die Überwachung von Kompromittierungen ein

- Zusammensetzungsregeln entfernen: Streiche die Anforderungen „Großbuchstabe + Ziffer + Sonderzeichen". Erhöhe die Mindestlänge auf 15 Zeichen und die maximal unterstützte Länge auf mindestens 64

- HIBP-Prüfung integrieren: Implementiere die k-Anonymity-Prüfung bei der Erstellung und Änderung von Passwörtern. Nutze einen Hash-Generator, um deine SHA-1-Implementierungen zu verifizieren

- Alle Zeichen akzeptieren: Vollständiges Unicode, einschließlich Leerzeichen. Wende die NFKC-Normalisierung vor dem Hashing an

- MFA einführen: Ein Passwort allein reicht nicht. FIDO2/WebAuthn für kritische Konten, TOTP mindestens für alle anderen

- Richtlinie dokumentieren: Erstelle eine schriftliche Richtlinie gemäß SP 800-63B-4 und kommuniziere die Änderungen an die Nutzer. Erkläre, warum sie ihr Passwort nicht mehr regelmäßig ändern müssen

FAQ

Was ist der NIST SP 800-63B?

Der NIST SP 800-63B ist ein Referenzdokument des National Institute of Standards and Technology (NIST) der USA. Er gehört zur Digital-Identity-Guidelines-Suite und behandelt speziell die Authentifizierung und das Lifecycle-Management von Zugangsdaten. Revision 4, veröffentlicht 2024, ist die aktuelle Version und bringt bedeutende Änderungen bei den Passwortempfehlungen.

Muss man sein Passwort noch regelmäßig ändern?

Nein. Das NIST verbietet die periodische Passwortablaufpflicht ausdrücklich (SHALL NOT). Ein Passwort darf nur geändert werden, wenn es kompromittiert ist (in einer gehackten Datenbank auftaucht) oder wenn der Nutzer es freiwillig ändern möchte. Studien zeigen, dass der Zwangswechsel Nutzer zu vorhersagbaren und schwächeren Passwörtern treibt.

Sind Komplexitätsregeln noch nötig?

Nein. Das NIST verbietet Zusammensetzungsregeln („mindestens ein Großbuchstabe, eine Ziffer, ein Sonderzeichen"). Diese Regeln erzeugen vorhersagbare Muster (Großbuchstabe am Anfang, Ziffern am Ende, Sonderzeichen !), die die tatsächliche Entropie reduzieren. Die Länge ist der entscheidende Faktor: Ein langes, zufälliges Passwort ist sicherer als ein kurzes „komplexes".

Welche Mindestlänge für ein Passwort 2025?

Das NIST schreibt mindestens 8 Zeichen vor und empfiehlt 15. OWASP und ANSSI empfehlen 12. In der Praxis solltest du 15+ Zeichen für Nutzerkonten und 20+ für Admin-Konten anstreben. Systeme müssen mindestens 64 Zeichen akzeptieren, um Passphrasen zu ermöglichen.

Wie prüft man, ob ein Passwort kompromittiert ist?

Nutze das k-Anonymity-Protokoll mit der Have-I-Been-Pwned-API: Hashe das Passwort mit SHA-1, sende die ersten 5 Zeichen des Hashs an die API und prüfe, ob der vollständige Hash in den Ergebnissen auftaucht. Das Passwort wird niemals im Klartext übertragen. Diese Prüfung muss bei der Kontoerstellung und bei jeder Passwortänderung erfolgen.

Gilt das NIST auch außerhalb der USA?

Der SP 800-63B ist eine US-Bundesnorm, doch sein Einfluss ist weltweit spürbar. OWASP orientiert sich direkt daran, das deutsche BSI und die französische ANSSI gleichen ihre Empfehlungen zunehmend an. Für internationale Unternehmen oder solche, die Daten von US-Bürgern verarbeiten, ist die Befolgung des NIST ein De-facto-Standard, auch ohne direkte rechtliche Verpflichtung.

Welchen Hash-Algorithmus für die Passwortspeicherung verwenden?

Das NIST empfiehlt Argon2id, bcrypt, scrypt oder PBKDF2 mit einem einzigartigen Salt pro Nutzer. SHA-256 oder MD5 allein sind inakzeptabel: Sie sind zu schnell und anfällig für Rainbow-Table- und GPU-Brute-Force-Angriffe. Argon2id ist die OWASP-Empfehlung für 2025 mit an deine Infrastruktur angepassten Speicher- und Zeitparametern.

Glossar

- SP 800-63B: Special Publication des NIST, die die Anforderungen an die digitale Authentifizierung definiert, Teil B (Authentication and Lifecycle Management). Revision 4 (2024) ist die aktuelle Version.

- AAL (Authentication Assurance Level): Sicherheitsstufe der Authentifizierung nach NIST, von AAL1 (Ein-Faktor) bis AAL3 (Phishing-resistente kryptografische Hardware).

- k-Anonymity: Kryptografische Technik, mit der geprüft werden kann, ob ein Datum zu einer Menge gehört, ohne das Datum selbst preiszugeben. Wird von Have I Been Pwned zur Passwortprüfung eingesetzt.

- Salt: Einzigartiger Zufallswert, der dem Passwort vor dem Hashing hinzugefügt wird und Angriffe mit vorberechneten Tabellen (Rainbow Tables) verhindert.

- Argon2id: Gewinner des Password Hashing Competition (2015), resistent gegen GPU- und ASIC-Angriffe dank konfigurierbarem Speicherverbrauch.

Prüfe jetzt die Stärke deiner Passwörter: Teste, ob deine URLs für Phishing missbraucht werden, mit unserem Phishing-Detektor, einer wichtigen Ergänzung zu jeder soliden Passwortrichtlinie.

📚 Verwandte Leitfäden zur Passwortsicherheit

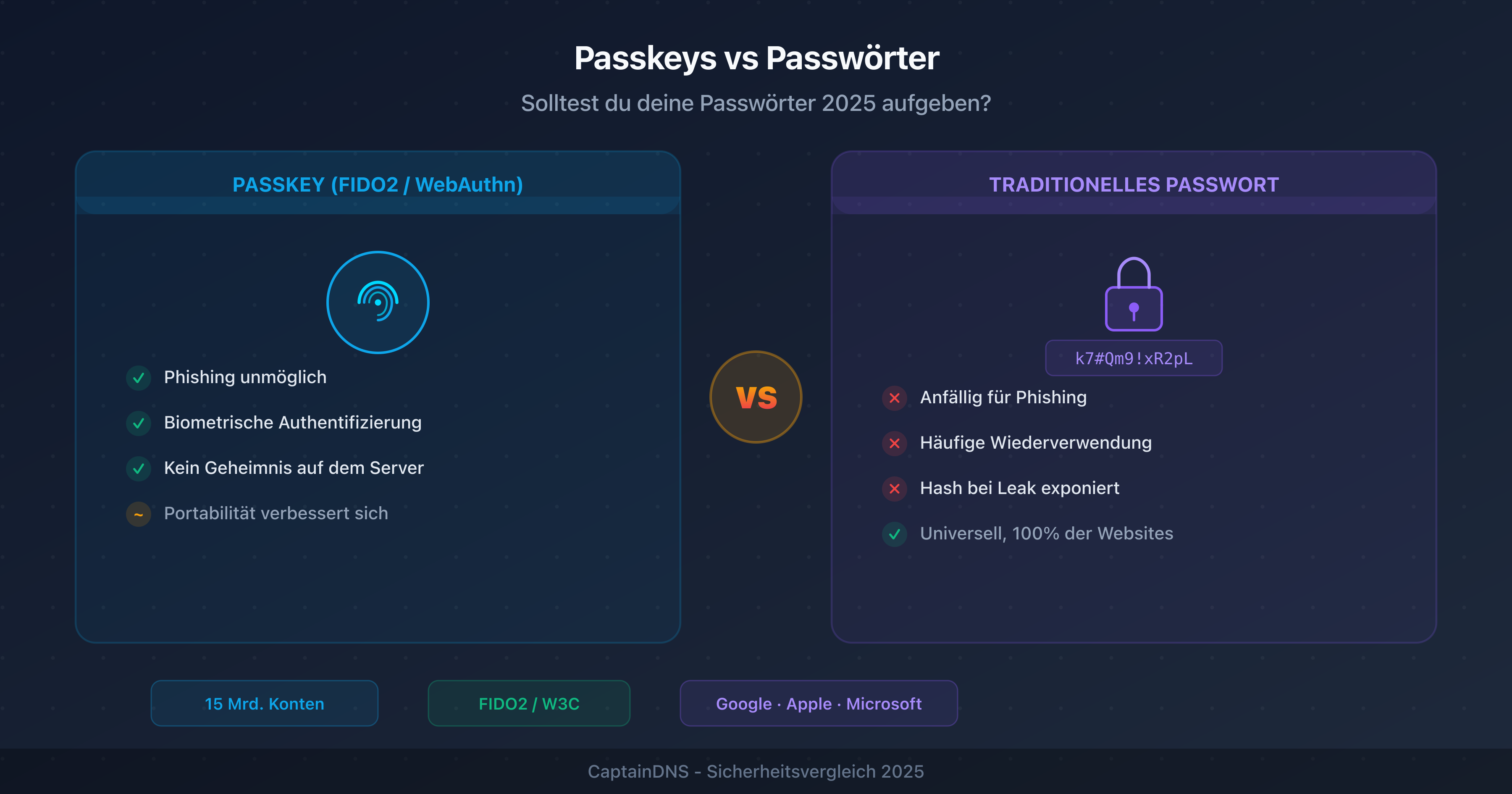

- Passkeys vs Passwörter: solltest du deine Passwörter 2025 aufgeben?

- Passphrase vs Passwort: was ist wirklich sicherer?