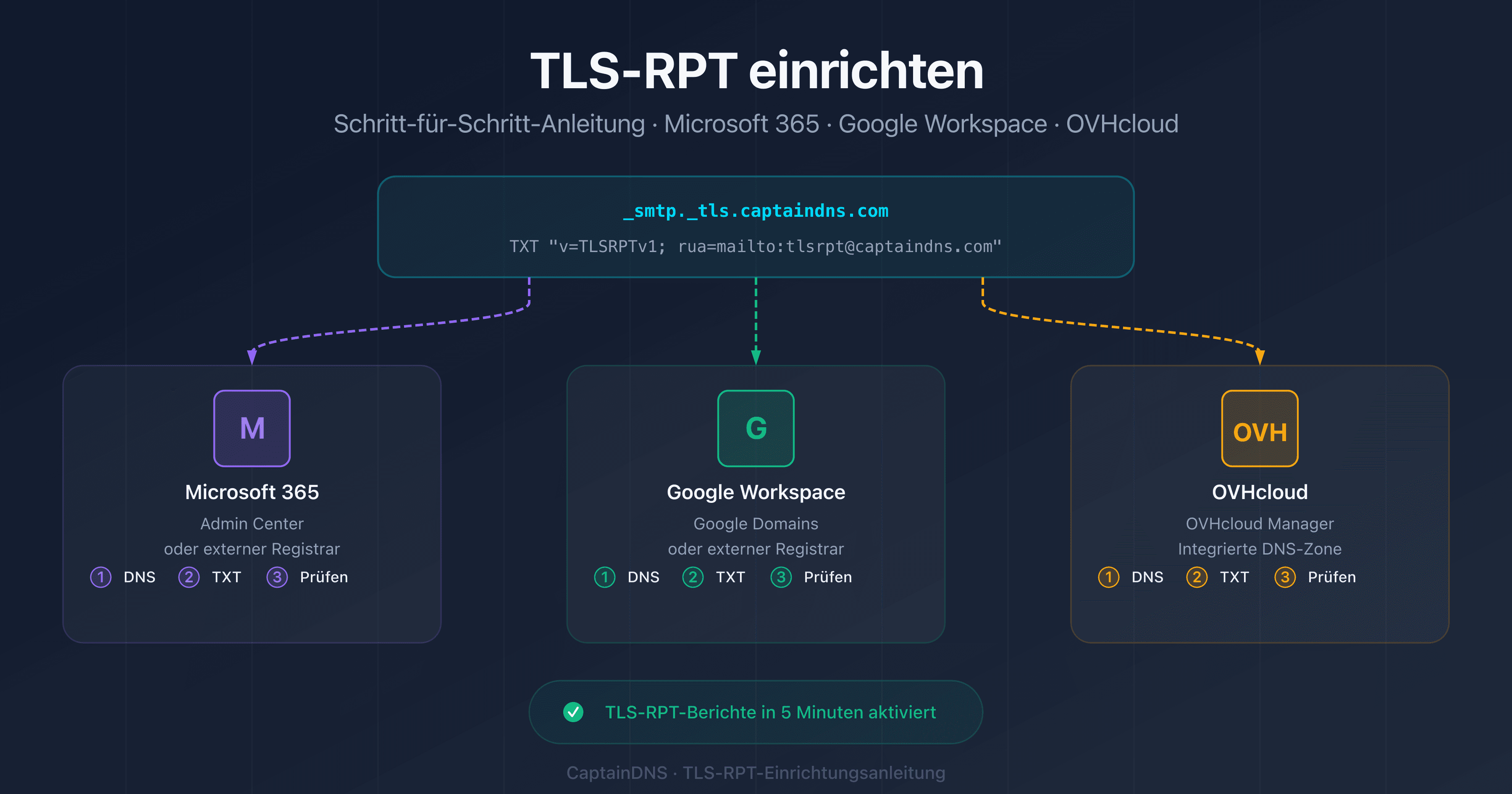

TLS-RPT einrichten: Schritt-für-Schritt-Anleitung für Microsoft 365, Google Workspace und OVHcloud

Von CaptainDNS

Veröffentlicht am 13. Februar 2026

- TLS-RPT ist in 5 Minuten eingerichtet: nur ein einziger DNS-TXT-Eintrag unter

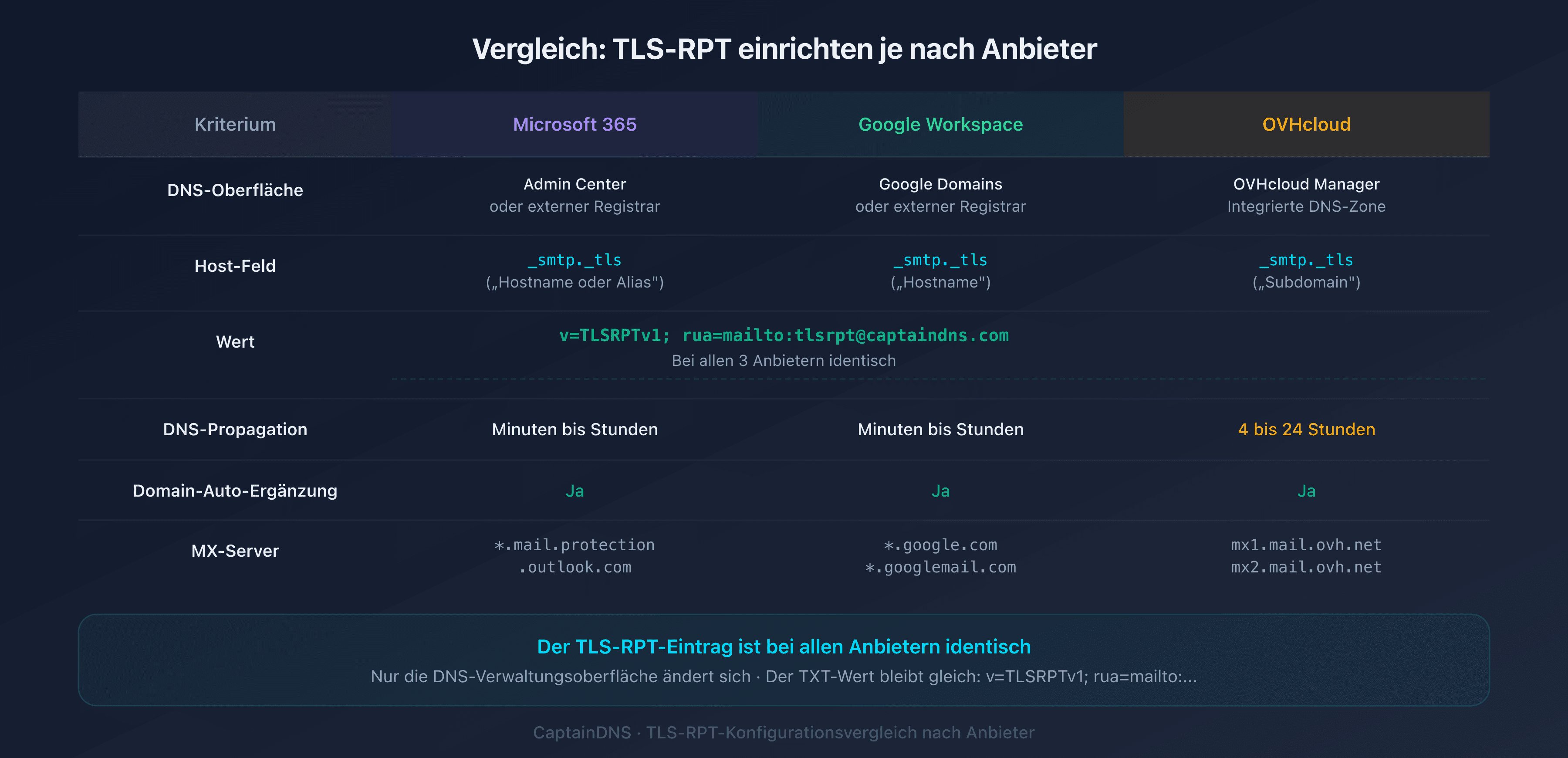

_smtp._tls.captaindns.com - Die Vorgehensweise ist bei Microsoft 365, Google Workspace und OVHcloud identisch: nur die DNS-Verwaltungsoberfläche unterscheidet sich

- Verwende eine dedizierte E-Mail-Adresse (z. B.

tlsrpt@captaindns.com), um Berichte vom normalen E-Mail-Verkehr zu trennen - Kombiniere TLS-RPT mit MTA-STS für umfassende E-Mail-Sicherheit: die Berichte helfen dir, bevor du in den

enforce-Modus wechselst

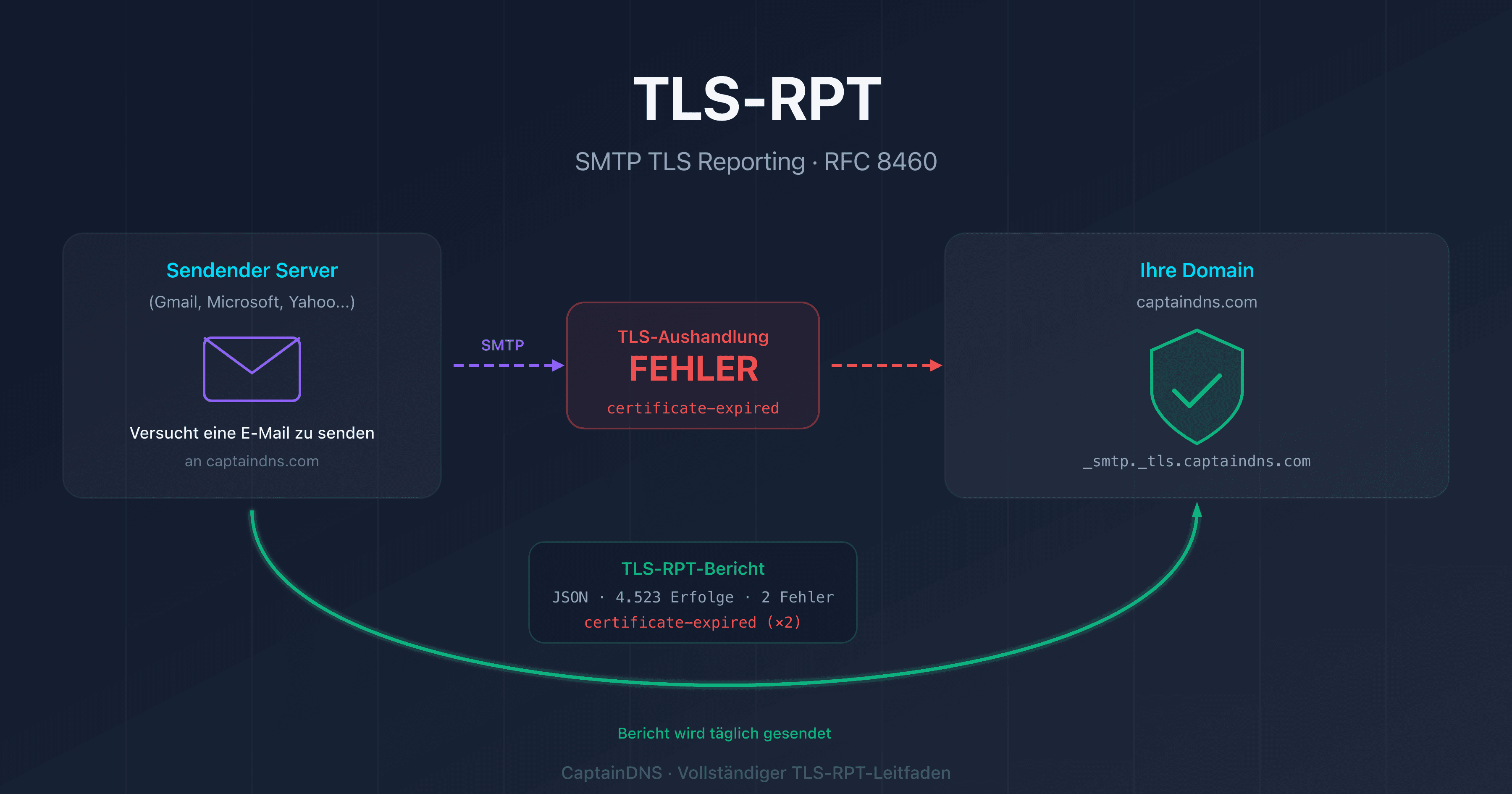

Ohne TLS-RPT bleibt ein TLS-Verschlüsselungsfehler zwischen zwei Mailservern völlig unbemerkt. Du hast das Protokoll und seine Bedeutung verstanden. Bleibt die praktische Frage: Wie richtest du es konkret ein bei deinem E-Mail-Anbieter?

Die TLS-RPT-Konfiguration folgt immer demselben Prinzip, unabhängig vom Anbieter: einen DNS-TXT-Eintrag unter _smtp._tls.captaindns.com veröffentlichen. Was sich zwischen Microsoft 365, Google Workspace und OVHcloud unterscheidet, ist lediglich die DNS-Verwaltungsoberfläche. Dieses Tutorial führt dich Schritt für Schritt durch alle drei, mit den genauen einzugebenden Werten und den Prüfbefehlen.

Falls du TLS-RPT gerade erst entdeckst, beginne mit dem vollständigen Guide am Ende des Artikels (siehe Abschnitt Verwandte TLS-RPT-Leitfäden), der die Funktionsweise des Protokolls, die Syntax des Eintrags und das Lesen der JSON-Berichte erklärt.

Voraussetzungen vor der TLS-RPT-Einrichtung

Bevor du an deiner DNS-Zone Änderungen vornimmst, prüfe diese drei Punkte:

Zugang zur DNS-Zone deiner Domain

Du musst einen TXT-Eintrag in der DNS-Zone deiner Domain erstellen können. Je nach deiner Konfiguration:

- Microsoft 365: Die DNS-Zone wird entweder im Microsoft Admin Center oder bei deinem Registrar (OVH, Cloudflare, Gandi usw.) verwaltet

- Google Workspace: Gleiche Logik, die DNS-Zone liegt bei deinem Registrar oder bei Google Domains

- OVHcloud: Die DNS-Zone befindet sich im OVHcloud Manager

Eine dedizierte E-Mail-Adresse für Berichte

Erstelle ein dediziertes Postfach wie tlsrpt@captaindns.com oder tls-reports@captaindns.com. Die TLS-RPT-Berichte treffen täglich als komprimierte JSON-Dateien (.json.gz) ein. Eine dedizierte Adresse verhindert, dass sie sich mit deiner geschäftlichen Post vermischen.

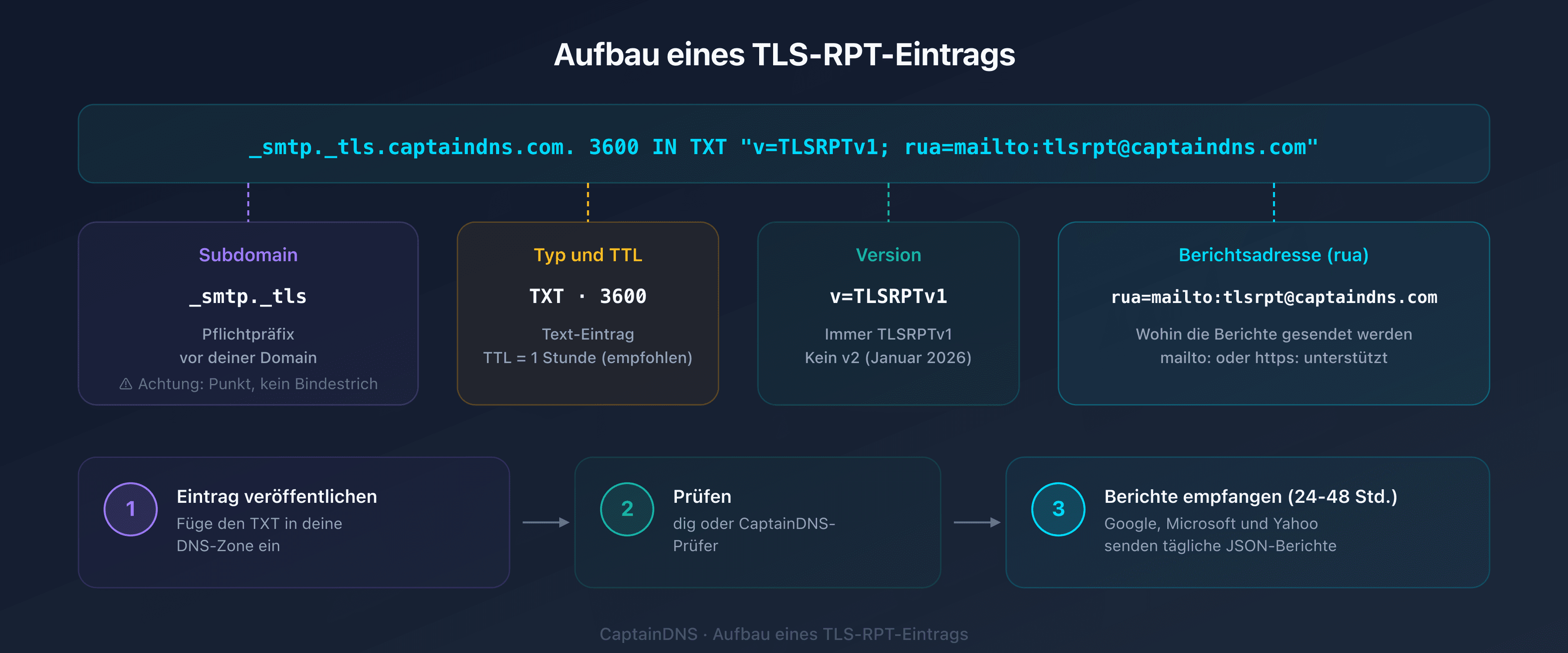

Die grundlegende Syntax verstehen

Der TLS-RPT-Eintrag ist einfach: v=TLSRPTv1; rua=mailto:tlsrpt@captaindns.com. Nur zwei Tags: die Version (v=TLSRPTv1, immer identisch) und die Empfangsadresse für Berichte (rua=mailto:...). Details findest du im Syntaxabschnitt unseres vollständigen Guides.

Der TLS-RPT-Eintrag in 30 Sekunden

Unabhängig von deinem Anbieter ist der zu erstellende Eintrag immer derselbe:

| Feld | Wert |

|---|---|

| Host / Name | _smtp._tls |

| Typ | TXT |

| Wert | v=TLSRPTv1; rua=mailto:tlsrpt@captaindns.com |

| TTL | 3600 (1 Stunde) |

Der vollständige Name des Eintrags lautet _smtp._tls.captaindns.com. Manche DNS-Oberflächen fügen die Domain automatisch hinzu: gib in diesem Fall nur _smtp._tls im Host-Feld ein.

mailto: oder https:?

TLS-RPT unterstützt zwei Arten von Zielen für die Berichte:

mailto:: Die Berichte kommen per E-Mail als komprimierter JSON-Anhang. Am einfachsten einzurichten.https:: Die Berichte werden per HTTP-POST-Anfrage an einen Endpoint gesendet. Geeignet für Domains mit hohem Volumen.

Für die meisten Domains reicht mailto: aus. Du kannst auch beides kombinieren: rua=mailto:tlsrpt@captaindns.com,https://report.captaindns.com/tlsrpt.

TLS-RPT auf Microsoft 365 einrichten

Microsoft 365 (ehemals Office 365) verwendet MX-Server der Form *.mail.protection.outlook.com. Die TLS-RPT-Konfiguration hängt nicht vom MX-Typ ab: sie erfolgt in deiner DNS-Zone.

Schritt 1: Auf deine DNS-Zone zugreifen

Wenn dein DNS von Microsoft verwaltet wird: Melde dich beim Microsoft 365 Admin Center an und gehe zu Einstellungen > Domains > wähle deine Domain > DNS-Einträge.

Wenn dein DNS von einem externen Registrar verwaltet wird (OVH, Cloudflare, Gandi usw.): Melde dich direkt bei der Oberfläche deines Registrars an. Microsoft verwaltet deine DNS-Zone in diesem Fall nicht.

Schritt 2: Den TXT-Eintrag erstellen

Füge einen neuen Eintrag mit diesen Werten hinzu:

| Feld | Einzugebender Wert |

|---|---|

| Typ | TXT |

| Host / Name | _smtp._tls |

| Wert / Inhalt | v=TLSRPTv1; rua=mailto:tlsrpt@captaindns.com |

| TTL | 3600 |

Im Microsoft Admin Center heißt das Host-Feld „Hostname oder Alias". Gib _smtp._tls ohne die Domain ein (Microsoft fügt sie automatisch hinzu).

Schritt 3: Die Konfiguration überprüfen

Nach der DNS-Propagation (einige Minuten bis Stunden) überprüfe deinen Eintrag mit unserem TLS-RPT-Prüftool. Gib deine Domain ein und bestätige, dass der Status „Gültig" lautet.

Du kannst auch über die Kommandozeile prüfen:

dig TXT _smtp._tls.captaindns.com +short

Erwartetes Ergebnis:

"v=TLSRPTv1; rua=mailto:tlsrpt@captaindns.com"

TLS-RPT auf Google Workspace einrichten

Google Workspace verwaltet E-Mails über die MX-Einträge *.google.com und *.googlemail.com. Wie bei Microsoft erfolgt die TLS-RPT-Konfiguration in deiner DNS-Zone, nicht in der Google Admin-Konsole.

Schritt 1: Auf deine DNS-Zone zugreifen

Wenn dein DNS von Google Domains verwaltet wird: Melde dich bei Google Domains an, wähle deine Domain, dann DNS > Benutzerdefinierte Einträge.

Wenn dein DNS bei einem externen Registrar liegt: Melde dich bei der Oberfläche deines Registrars an. Die Google Admin-Konsole erlaubt keine direkte Verwaltung von DNS-Einträgen.

Schritt 2: Den TXT-Eintrag erstellen

Füge einen neuen Eintrag hinzu:

| Feld | Einzugebender Wert |

|---|---|

| Hostname | _smtp._tls |

| Typ | TXT |

| Daten | v=TLSRPTv1; rua=mailto:tlsrpt@captaindns.com |

| TTL | 3600 |

Bei Google Domains heißt das Host-Feld „Hostname". Gib _smtp._tls ohne die Domain ein.

Schritt 3: Die Konfiguration überprüfen

Verwende denselben Prüfbefehl:

dig TXT _smtp._tls.captaindns.com +short

Google ist in der Regel der erste Anbieter, der TLS-RPT-Berichte sendet. Warte 24 bis 48 Stunden nach Veröffentlichung des Eintrags, um den ersten Bericht von noreply-smtp-tls-reporting@google.com zu erhalten.

TLS-RPT auf OVHcloud einrichten

OVHcloud ist einer der größten europäischen Hoster. Ob deine MX-Einträge auf OVHcloud verweisen (mx1.mail.ovh.net usw.) oder OVHcloud einfach deine DNS-Zone verwaltet, die Vorgehensweise ist dieselbe.

Schritt 1: Auf den OVHcloud Manager zugreifen

Melde dich beim OVHcloud Manager an und navigiere zu Domainnamen > wähle deine Domain > Reiter DNS-Zone.

Schritt 2: Den TXT-Eintrag erstellen

Klicke auf Eintrag hinzufügen und wähle den Typ TXT:

| Feld | Einzugebender Wert |

|---|---|

| Subdomain | _smtp._tls |

| TTL | 3600 |

| Wert | v=TLSRPTv1; rua=mailto:tlsrpt@captaindns.com |

OVHcloud fügt die Hauptdomain automatisch nach der Subdomain hinzu. Der endgültige Eintrag lautet _smtp._tls.captaindns.com.

Schritt 3: Die Konfiguration überprüfen

Die DNS-Propagation bei OVHcloud dauert in der Regel 4 bis 24 Stunden. Prüfe anschließend:

dig TXT _smtp._tls.captaindns.com +short

Häufige Fehler und Fehlerbehebung

Dein Eintrag ist veröffentlicht, aber etwas funktioniert nicht? Hier sind die häufigsten Fehler und wie du sie behebst.

Falscher Subdomain-Name

Der häufigste Fehler: _smtp-tls (mit Bindestrich) statt _smtp._tls (mit Punkt). Die korrekte Subdomain enthält zwei Ebenen, getrennt durch einen Punkt: _smtp und _tls.

| Falsch | Richtig |

|---|---|

_smtp-tls.captaindns.com | _smtp._tls.captaindns.com |

_smtptls.captaindns.com | _smtp._tls.captaindns.com |

smtp._tls.captaindns.com | _smtp._tls.captaindns.com |

Falsche Version

Die einzig gültige Version ist TLSRPTv1. Jeder andere Wert macht den Eintrag ungültig:

| Falsch | Richtig |

|---|---|

v=TLSRPTv2 | v=TLSRPTv1 |

v=TLSRPT1 | v=TLSRPTv1 |

v=tlsrptv1 | v=TLSRPTv1 |

Nicht existierende Empfangsadresse

Wenn die E-Mail-Adresse in rua=mailto: nicht existiert oder E-Mails ablehnt, stellen die Anbieter nach einigen Versuchen den Versand der Berichte ein. Stelle sicher, dass das Postfach tlsrpt@captaindns.com:

- Existiert und E-Mails annimmt

- Anhänge im Format

.json.gzakzeptiert (kein Filter auf Dateiendungen) - Über ausreichend Speicherplatz verfügt (Berichte von Google können 10-50 KB pro Tag betragen)

TTL zu hoch

Ein TTL von 86400 (24 Stunden) bedeutet, dass jede Korrektur einen Tag zur Propagation braucht. Beginne mit einem TTL von 3600 (1 Stunde) während der Einrichtungsphase und erhöhe ihn, sobald die Konfiguration bestätigt ist.

Keine Berichte nach 48 Stunden

Falls nach 2 Tagen keine Berichte eintreffen:

- Prüfe, ob der Eintrag korrekt veröffentlicht ist mit

dig TXT _smtp._tls.captaindns.com +short - Überprüfe die Syntax mit unserem TLS-RPT-Generator im Prüfmodus

- Stelle sicher, dass deine Domain E-Mails von kompatiblen Anbietern empfängt (Google, Microsoft, Yahoo)

- Prüfe den Spam-Ordner der Empfangsadresse

MTA-STS als Ergänzung zu TLS-RPT aktivieren

TLS-RPT allein gibt dir Transparenz, erzwingt aber keine Verschlüsselung. MTA-STS (Mail Transfer Agent Strict Transport Security, RFC 8461) schließt diese Lücke. Zusammen bilden beide Protokolle ein vollständiges Duo:

- TLS-RPT: Du erhältst Berichte über TLS-Fehler

- MTA-STS: Du erzwingst TLS-Verschlüsselung für Server, die dir E-Mails senden

Die empfohlene Reihenfolge der Einführung:

- Veröffentliche TLS-RPT (was du gerade getan hast)

- Aktiviere MTA-STS im

testing-Modus - Analysiere die TLS-RPT-Berichte über 2 Wochen

- Wechsle MTA-STS in den

enforce-Modus, sobald die Berichte sauber sind

Wenn du Microsoft 365 oder Google Workspace nutzt, sieh dir unsere Anleitung zur MTA-STS-Konfiguration nach Anbieter an, die dieselben Umgebungen abdeckt.

🎯 Empfohlener Aktionsplan

- Erstelle eine dedizierte Adresse: Richte

tlsrpt@captaindns.comoder einen dedizierten Alias für Berichte ein - Veröffentliche den DNS-Eintrag: Füge den TXT-Eintrag

_smtp._tlsbei deinem Anbieter hinzu (5 Minuten) - Prüfe die Propagation: Verwende

digoder das TLS-RPT-Prüftool, um die Veröffentlichung zu bestätigen - Warte auf die ersten Berichte: 24 bis 48 Stunden, um Berichte von Google und Microsoft zu erhalten

- Aktiviere MTA-STS: Sobald TLS-RPT eingerichtet ist, aktiviere MTA-STS im Testing-Modus für umfassenden Schutz

FAQ

Wie richte ich TLS-RPT auf Microsoft 365 ein?

Füge einen DNS-TXT-Eintrag mit dem Namen _smtp._tls und dem Wert v=TLSRPTv1; rua=mailto:tlsrpt@captaindns.com in deiner DNS-Zone hinzu. Wenn Microsoft dein DNS verwaltet, mache es im Microsoft 365 Admin Center unter Einstellungen > Domains. Andernfalls melde dich bei deinem Registrar an.

Wie richte ich TLS-RPT auf Google Workspace ein?

Die Konfiguration ist identisch wie bei jedem anderen Anbieter: Veröffentliche einen TXT-Eintrag unter _smtp._tls.captaindns.com in deiner DNS-Zone. Google Workspace verwaltet TLS-RPT nicht in der Admin-Konsole: der Eintrag wird bei deinem DNS-Registrar erstellt.

Welche E-Mail-Adresse sollte ich für TLS-RPT-Berichte verwenden?

Verwende eine dedizierte Adresse wie tlsrpt@captaindns.com oder tls-reports@captaindns.com. Vermeide deine persönliche Adresse oder ein geteiltes Postfach: Die Berichte treffen täglich ein und können ein nicht dediziertes Postfach überfüllen.

Muss MTA-STS vor TLS-RPT eingerichtet werden?

Nein, die umgekehrte Reihenfolge wird empfohlen. Veröffentliche zuerst TLS-RPT, um Berichte zu erhalten, dann aktiviere MTA-STS im Testing-Modus. Die TLS-RPT-Berichte ermöglichen es dir, eventuelle TLS-Probleme zu erkennen, bevor du MTA-STS in den Enforce-Modus schaltest.

Wie lange dauert es, bis die ersten TLS-RPT-Berichte eintreffen?

In der Regel 24 bis 48 Stunden nach Veröffentlichung des DNS-Eintrags. Google ist oft der erste Anbieter, der einen Bericht sendet. Danach erfolgt die Zustellung täglich: jeder kompatible Anbieter sendet einen Bericht pro 24-Stunden-Zeitraum.

Kann man denselben TLS-RPT-Eintrag für mehrere Domains verwenden?

Nein, jede Domain benötigt ihren eigenen TLS-RPT-Eintrag. Wenn du captaindns.com und captaindns.fr verwaltest, musst du in der Zone jeder Domain einen _smtp._tls-Eintrag veröffentlichen. Du kannst jedoch alle Berichte an dieselbe E-Mail-Adresse weiterleiten.

Sendet Microsoft 365 automatisch TLS-RPT-Berichte?

Ja. Microsoft ist einer der wichtigsten Anbieter, die TLS-RPT unterstützen. Wenn eine Domain, die dir E-Mails sendet, Microsoft 365 nutzt und du einen TLS-RPT-Eintrag veröffentlicht hast, sendet Microsoft einen täglichen Bericht an deine rua-Adresse.

Wie überprüfe ich, ob mein TLS-RPT-Eintrag korrekt ist?

Verwende den Befehl dig TXT _smtp._tls.captaindns.com +short, um die DNS-Veröffentlichung zu prüfen. Für eine vollständige Syntaxprüfung verwende einen TLS-RPT-Validator, der Version, Reporting-URIs und mögliche Formatierungsfehler überprüft.

📖 Glossar

- TLS-RPT: SMTP TLS Reporting (RFC 8460), Mechanismus zum Empfang täglicher Berichte über TLS-Aushandlungsfehler bei der E-Mail-Zustellung.

- MTA-STS: Mail Transfer Agent Strict Transport Security (RFC 8461), Richtlinie, die TLS-Verschlüsselung für den E-Mail-Empfang erzwingt.

_smtp._tls: DNS-Subdomain, unter der der TLS-RPT-TXT-Eintrag veröffentlicht wird. Der vollständige Name lautet_smtp._tls.captaindns.com.rua: Reporting URI for Aggregated reports, TLS-RPT-Direktive, die die Empfangsadresse für Berichte angibt (mailto: oder https:).- STARTTLS: SMTP-Erweiterung, die TLS-Verschlüsselung auf einer zunächst unverschlüsselten Verbindung initiiert.

- DANE: DNS-Based Authentication of Named Entities (RFC 7672), alternativer Mechanismus zu MTA-STS, der DNSSEC zur Validierung von TLS-Zertifikaten nutzt.

Überprüfe jetzt deine Konfiguration: Verwende unseren TLS-RPT-Syntaxprüfer, um sicherzustellen, dass dein _smtp._tls-Eintrag korrekt formatiert ist.

📚 Verwandte TLS-RPT-Leitfäden

- TLS-RPT: der vollständige Guide zur Überwachung der TLS-Sicherheit deiner E-Mails: Funktionsweise des Protokolls, Syntax des Eintrags, Lesen der JSON-Berichte

- TLS-RPT-Berichte analysieren und auswerten (demnächst)