KI-gestütztes Phishing: Das verrät der MDDR 2025

Von CaptainDNS

Veröffentlicht am 22. Oktober 2025

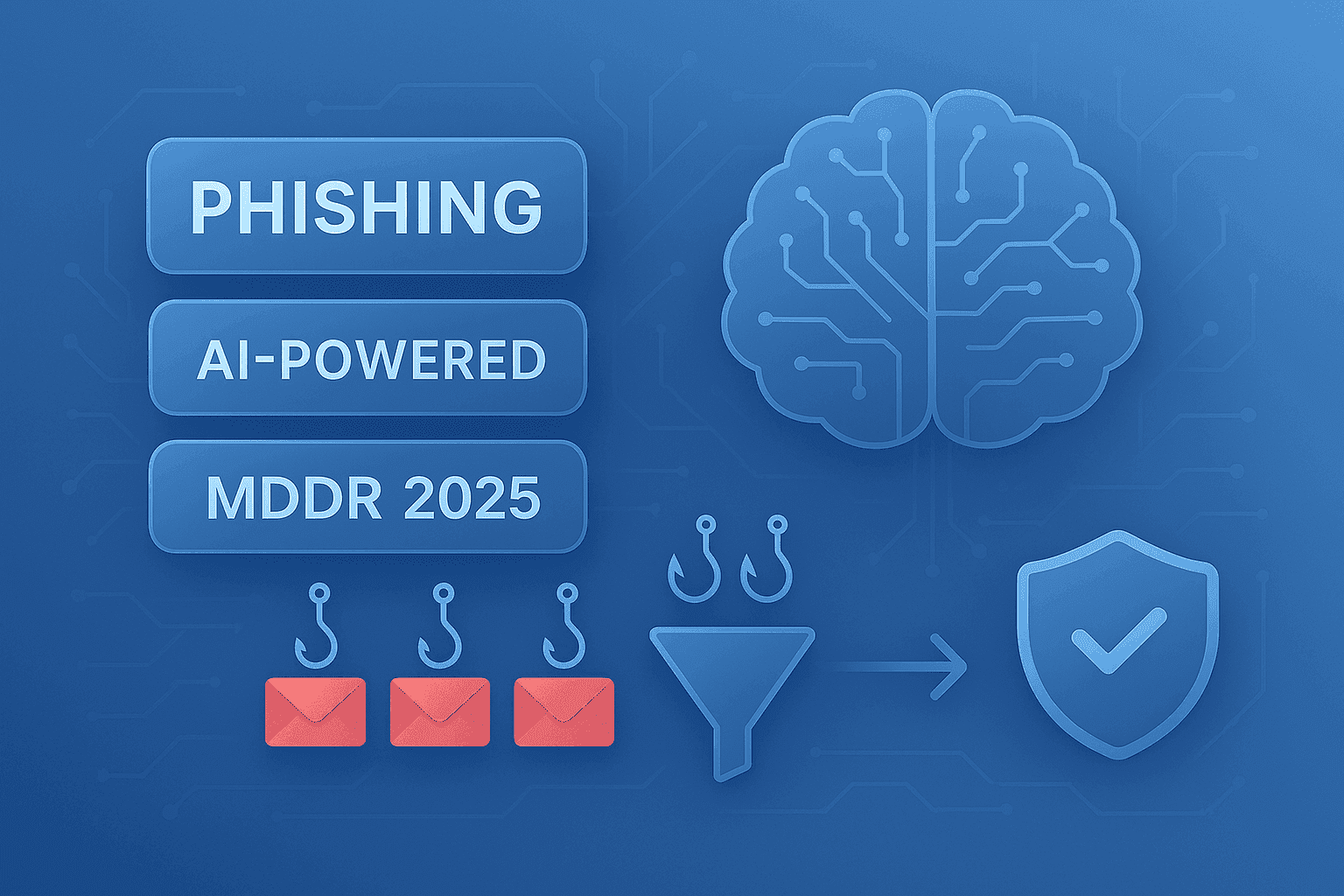

Kurz gesagt: KI schafft keinen neuen Vektor, sie industrialisiert Phishing.

Warum kippt KI die Ökonomie von Phishing?

- Massenpersonalisierung: Large Language Models (LLMs) erzeugen E-Mails, die Profil, Ton und Kontext des Empfängers treffen und Tippfehler sowie stilistische Hinweise ausmerzen.

- Schnelle Iteration: Angreifer testen Varianten (Betreff, Call-to-Action, Timing) und behalten automatisch die Gewinner.

- Automatisierung von Nebentätigkeiten: OSINT-Sammlung, Übersetzung, Bounce-Tracking, Listenpflege, simulierte Abmeldungen – alles ist skriptbar.

- Nahezu null Grenzkosten: Mit dem Wachstum von Crime-as-a-Service sinkt der Preis pro gesendeter E-Mail; die Verteidigungsseite muss für Angreifer wieder „teuer“ werden.

Diagramm: relative Wirksamkeit (CTR)

Wichtige Eingriffspunkte: Anti-Spam/DMARC-Filter, Browser-Isolation und EDR, starke Authentifizierung (FIDO2-Schlüssel) sowie strenge Kontrolle von Fernwartungstools.

Wichtige Eingriffspunkte: Anti-Spam/DMARC-Filter, Browser-Isolation und EDR, starke Authentifizierung (FIDO2-Schlüssel) sowie strenge Kontrolle von Fernwartungstools.

Typische Angriffskette (und wo sie sich brechen lässt)

Quelle: MDDR 2025.

Quelle: MDDR 2025.

Priorisierte Maßnahmen (operativ und realistisch)

- Starke MFA als Standard (FIDO2-Sicherheitsschlüssel auf privilegierten Konten, OTP für den Rest). Push-Müdigkeit vermeiden; Anti-Phishing-Flows (WebAuthn) aktivieren.

- E-Mail frühzeitig härten: SPF/DKIM/DMARC auf "reject", strenges Alignment, Subdomain-Richtlinien und kontinuierliches Monitoring der DMARC-Fehler.

- Verhaltensbasiertes Filtering am Mail-Gateway und Proxy: URL-Detonation, Reputationsdaten, Erkennung von Phishing-Kits und Authentifizierungs-Proxys.

- Browser-Isolation für Risikoprofile (Finanzen, HR, Geschäftsführung) sowie Safe Links/Safe Attachments.

- RMM kontrollieren (Remote Monitoring & Management): strenge Allowlist, WDAC/AppLocker, Telemetrie für Quick Assist & Co.

- Identität härten: MFA + Geofencing, Sitzungsrisikobewertung, kurzlebige Token, Continuous Access Evaluation.

- Aktive Anhänge deaktivieren (Makros, HTA, LNK) und aktive SVGs entschärfen (JavaScript-Obfuskation).

- Kontinuierliche Übungen: kurze, häufige Sensibilisierungskampagnen, rollenspezifische Simulationen, rückmeldeorientierte Schleifen ohne Schuldzuweisung.

- Eskalationsprozesse: dedizierter "Phishing-SOS"-Kanal (Chat), Bearbeitung in < 15 Minuten, einsatzbereites Reset+Revoke+Report-Playbook.

- Look-alike-Domains überwachen: gezielte defensive Registrierungen, Erkennungsregeln (IDN-Homoglyphen).

Schnelle ATT&CK-Zuordnung -> Kontrollen

| Schritt Angreifer | Technik (z. B.) | Zentrale Kontrollen |

|---|---|---|

| Köder | SE-Spearfishing Link (T1598) | Filter, DMARC, NLP-Erkennung, Browser-Isolation |

| Sammlung | OSINT (T1593) | HR-Hygiene, geringere öffentliche Exponierung, just-enough-info |

| Auth | MFA-Fatigue / Reverse-Proxy | FIDO2, Anomalieerkennung, Token-Binding |

| Post-Compromise | Nicht freigegebenes RMM | WDAC/AppLocker, EDR, Allowlisten |

| Persistenz | Postfachregeln, OAuth | OAuth-Audits, Regel-Erkennung, Token-Resets |

Sicherheits-KPIs im Blick behalten (einfach und umsetzbar)

- DMARC-Erfolgsquote (pro Subdomain), % ausgerollter FIDO2-Schlüssel auf sensitiven Konten, medianer Bearbeitungszeitraum für Meldungen, Anteil neutralisierter URLs vor dem Klick, % blockierter nicht freigegebener RMM.

Quellen und weiterführende Lektüre

- Microsoft Digital Defense Report 2025 - Kernzahlen: KI-CTR 54 % vs 12 % (≈4,5×), Profitabilität bis zu ×50 im großen Maßstab. Siehe The threat landscape → Phishing landscape, S. 37, sowie Referenzen S. 84.

- Im MDDR zitierte Studie: Evaluating Large Language Models' Capability to Launch Fully Automated Spear Phishing Campaigns: Validated on Human Subjects (Heiding et al., 2024, arXiv:2412.00586).

- Aktuelles Verteidigungsbeispiel: AI vs. AI: Detecting an AI-obfuscated phishing campaign (Microsoft Security Blog, Sept. 2025).

Hinweis. Dieser Beitrag priorisiert pragmatische, wirkungsstarke Maßnahmen, die sowohl zu KMU als auch zu fortgeschrittenen Teams passen.

📚 Verwandte Anti-Phishing- und Authentifizierungs-Anleitungen

- BIMI, VMC, CMC: Kompatibilität und DNS-Anforderungen : Zeigen Sie Ihr verifiziertes Logo in Postfächern an, um Vertrauen aufzubauen und Markenimitation zu bekämpfen.

- Gmail-Anforderungen für Massenversender (2025) : SPF, DKIM, DMARC verpflichtend und Beschwerdeschwellen: Bleiben Sie konform, um Gmail zu erreichen.

- DMARCbis: Was sich ändert und wie man sich vorbereitet : DNS Tree Walk, neue Tags und DMARC-Reporting-Evolution.

- DKIM2: Neuerungen, Entfernungen und wichtige Termine : Die nächste Generation von E-Mail-Signaturen mit Verkettung und Änderungsnachverfolgung.