Phishing impulsado por IA: lo que revela el MDDR 2025

Por CaptainDNS

Publicado el 22 de octubre de 2025

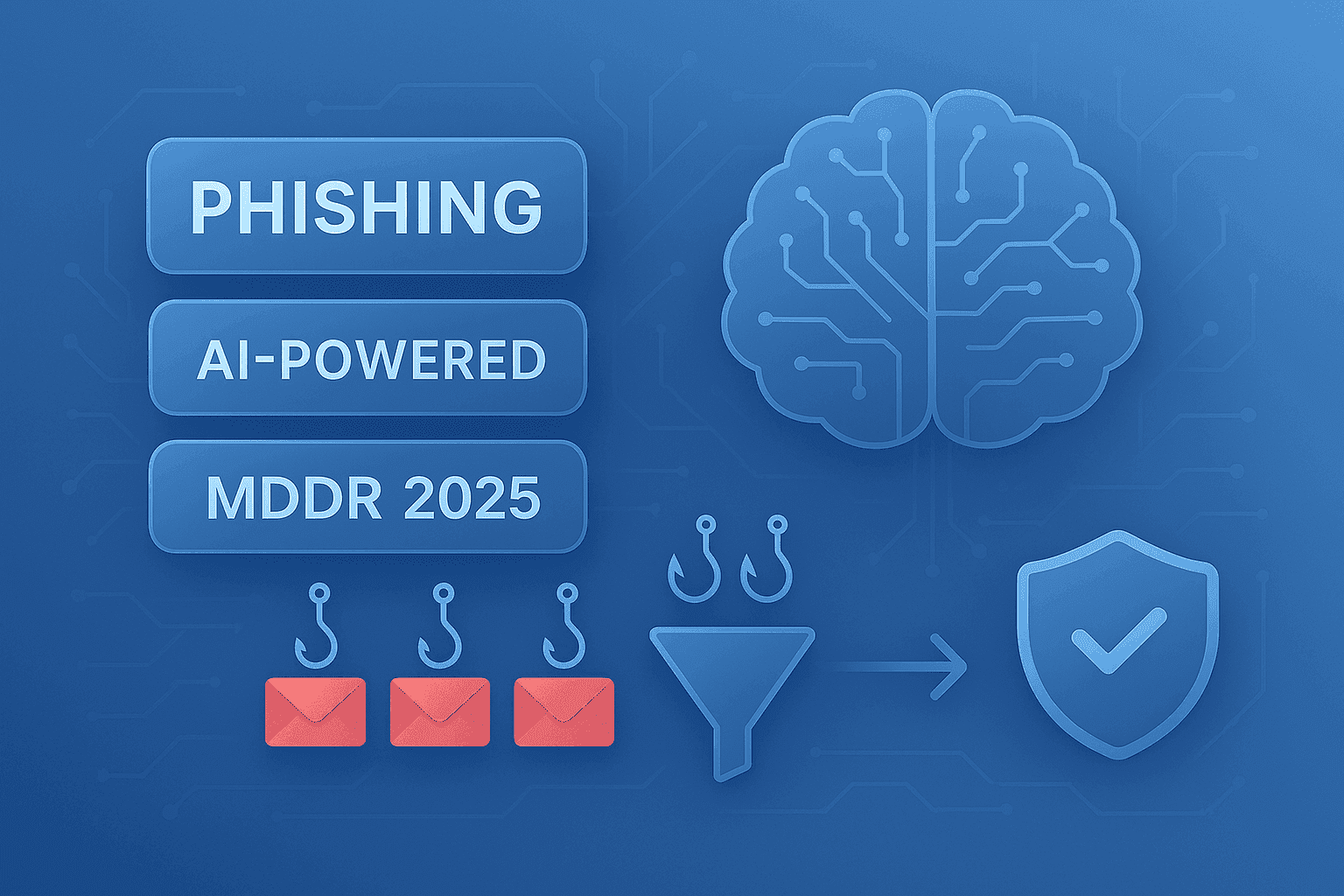

En resumen: la IA no crea un vector nuevo; industrializa el phishing.

¿Por qué la IA cambia la economía del phishing?

- Personalización masiva: Los grandes modelos de lenguaje (LLM) generan correos adaptados al perfil, tono y contexto del destinatario, eliminando faltas y señales estilísticas.

- Iteración rápida: Los atacantes prueban variantes (asuntos, llamadas a la acción, timing) y conservan automáticamente las versiones ganadoras.

- Automatización de tareas laterales: Recopilación de OSINT, traducción, seguimiento de rebotes, gestión de listas y bajas simuladas: todo es scriptable.

- Costes marginales casi nulos: Con el auge del crime-as-a-service, el precio por correo enviado es muy bajo; las defensas deben volver a ser "costosas" para el atacante.

Diagrama: eficacia relativa (CTR)

Puntos de control clave: filtrado antispam/DMARC, aislamiento del navegador y EDR, autenticación fuerte (claves FIDO2) y control estricto de las herramientas de asistencia remota.

Puntos de control clave: filtrado antispam/DMARC, aislamiento del navegador y EDR, autenticación fuerte (claves FIDO2) y control estricto de las herramientas de asistencia remota.

Cadena de ataque típica (y dónde romperla)

Fuente: MDDR 2025.

Fuente: MDDR 2025.

Medidas prioritarias (operativas y realistas)

- MFA sólida por defecto (claves FIDO2 en cuentas privilegiadas, OTP para el resto). Evita la fatiga por push; activa los flujos anti-phishing (WebAuthn).

- Endurece el correo por adelantado: SPF/DKIM/DMARC en "reject", alineación estricta, políticas para subdominios y monitorización de fallos DMARC.

- Filtrado conductual en la pasarela de correo y el proxy: detonación de URL, reputación, detección de kits de phishing y proxys de autenticación.

- Aislamiento del navegador para perfiles de riesgo (finanzas, RR. HH., dirección) y Safe Links/Safe Attachments.

- Control de herramientas RMM (Remote Monitoring & Management): listas blancas estrictas, WDAC/AppLocker, telemetría de Quick Assist y similares.

- Endurecimiento de identidad: MFA + geovallado, evaluación de riesgo de sesión, tokens de corta duración, Continuous Access Evaluation.

- Desactiva adjuntos activos (macros, HTA, LNK) y neutraliza SVG activos (ofuscación JavaScript).

- Ejercicios continuos: campañas de concienciación breves y frecuentes, simulaciones adaptadas por función, circuitos de feedback sin culpabilizar.

- Procedimientos de escalado: canal dedicado "phishing-SOS" (chat), tratamiento en < 15 minutos, playbook listo de reset+revoke+report.

- Vigilancia de dominios look-alike: registros defensivos específicos, reglas de detección (homógrafos IDN).

Mapeo rápido ATT&CK -> controles

| Paso del atacante | Técnica (ej.) | Controles clave |

|---|---|---|

| Señuelo | SE-Spearfishing Link (T1598) | Filtros, DMARC, detección NLP, aislamiento del navegador |

| Recopilación | OSINT (T1593) | Higiene de RR. HH., menor exposición pública, just-enough-info |

| Autenticación | Fatiga MFA / Proxy inverso | FIDO2, detección de anomalías, token binding |

| Post-compromiso | RMM no aprobado | WDAC/AppLocker, EDR, listas blancas |

| Persistencia | Reglas de buzón, OAuth | Auditoría OAuth, detección de reglas, restablecimiento de tokens |

KPI de seguridad a seguir (simples y accionables)

- Tasa de éxito DMARC (por subdominio), % de claves FIDO2 desplegadas en cuentas sensibles, tiempo medio de resolución de reportes, proporción de URL neutralizadas antes del clic, % de RMM no aprobados bloqueados.

Fuentes y lecturas recomendadas

- Microsoft Digital Defense Report 2025 - cifras clave: CTR con IA 54 % vs 12 % (≈4,5×), rentabilidad hasta ×50 a gran escala. Ver The threat landscape → Phishing landscape, p. 37, y referencias p. 84.

- Estudio académico citado por el MDDR: Evaluating Large Language Models' Capability to Launch Fully Automated Spear Phishing Campaigns: Validated on Human Subjects (Heiding et al., 2024, arXiv:2412.00586).

- Ejemplo reciente del lado defensivo: AI vs. AI: Detecting an AI-obfuscated phishing campaign (Microsoft Security Blog, sept. 2025).

Nota. Este artículo prioriza medidas pragmáticas y de alto valor defensivo, adecuadas tanto para pymes como para equipos avanzados.

📚 Guías anti-phishing y autenticación relacionadas

- BIMI, VMC, CMC: compatibilidad y requisitos DNS : Muestra tu logo verificado en las bandejas de entrada para generar confianza y combatir la suplantación de marca.

- Requisitos de Gmail para remitentes masivos (2025) : SPF, DKIM, DMARC obligatorios y umbrales de quejas: mantente conforme para llegar a Gmail.

- DMARCbis: qué cambia y cómo prepararse : DNS Tree Walk, nuevas etiquetas y evolución del reporting DMARC.

- DKIM2: novedades, eliminaciones y fechas clave : La nueva generación de firmas de correo con encadenamiento y trazabilidad de modificaciones.