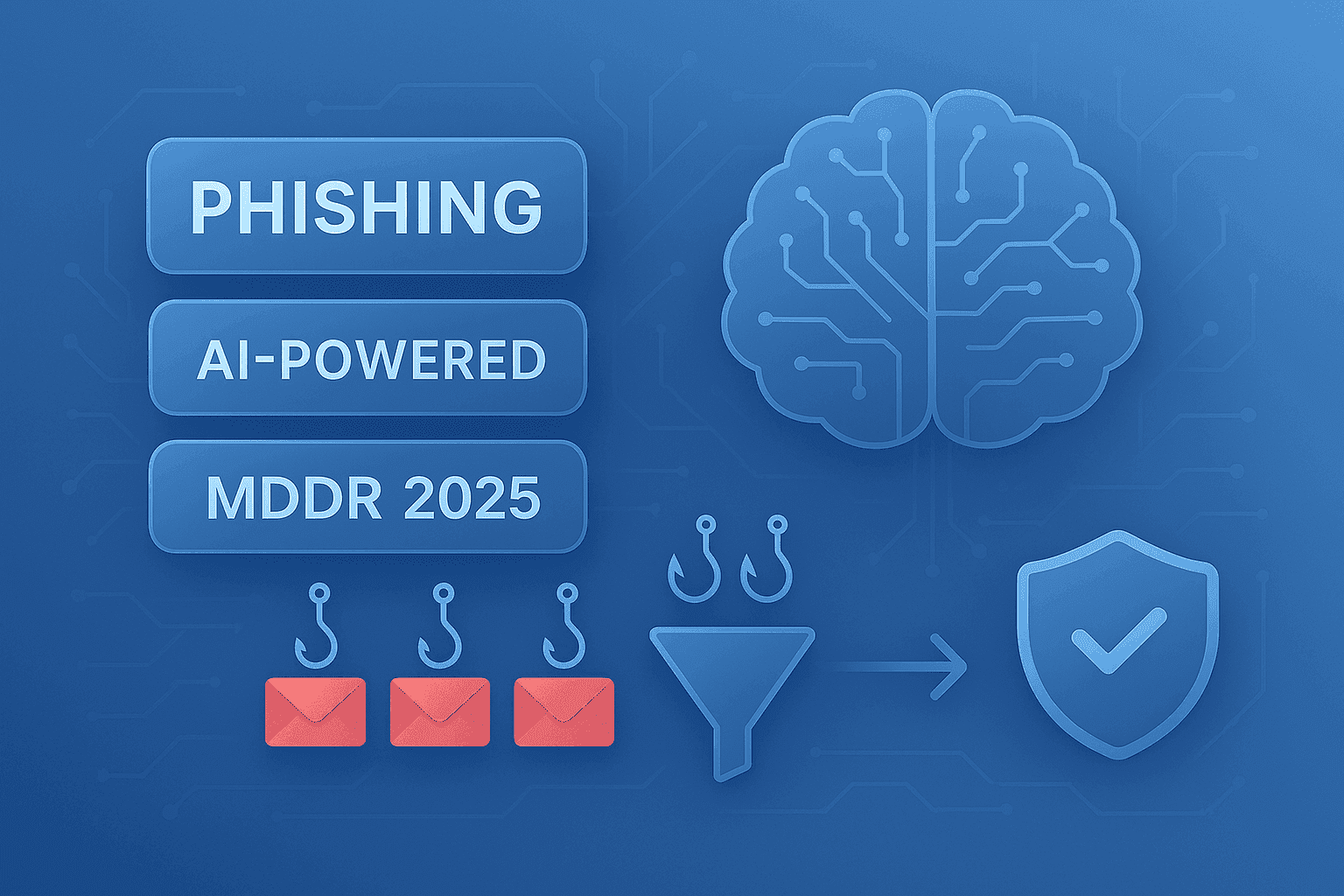

Phishing alimenté par l'IA : ce que révèle le MDDR 2025

Par CaptainDNS

Publié le 22 octobre 2025

En clair : l'IA ne crée pas un nouveau vecteur, elle industrialise le phishing.

Pourquoi l'IA fait basculer l'économie du phishing ?

- Personnalisation de masse : Les grands modèles de langage (LLM) produisent des e‑mails adaptés au profil, au ton et au contexte du destinataire, en neutralisant fautes et indices stylistiques.

- Itération rapide : Les attaquants testent des variantes (sujets, call‑to‑action, timing) et conservent automatiquement les versions gagnantes.

- Automatisation des tâches annexes : Collecte d'OSINT, traduction, suivi de rebonds, gestion des listes et désinscriptions simulées : tout est scriptable.

- Coûts marginaux quasi nuls : Avec la montée du crime‑as‑a‑service, le prix de l'e‑mail envoyé devient bon marché ; ce sont les défenses qui doivent redevenir « coûteuses » pour l'attaquant.

Diagramme : efficacité relative (CTR)

Points de contrôle clés : filtrage anti‑spam/DMARC, isolement du navigateur et EDR, authentification forte (clés FIDO2) et contrôle strict des outils d’assistance à distance.

Points de contrôle clés : filtrage anti‑spam/DMARC, isolement du navigateur et EDR, authentification forte (clés FIDO2) et contrôle strict des outils d’assistance à distance.

Chaîne d'attaque typique (et où la casser)

Source : MDDR 2025.

Source : MDDR 2025.

Mesures prioritaires (opérationnelles et réalistes)

- MFA robuste par défaut (clés de sécurité FIDO2 sur comptes à privilèges, OTP pour le reste). Éviter le push fatiguant ; activer l'anti‑phishing (WebAuthn).

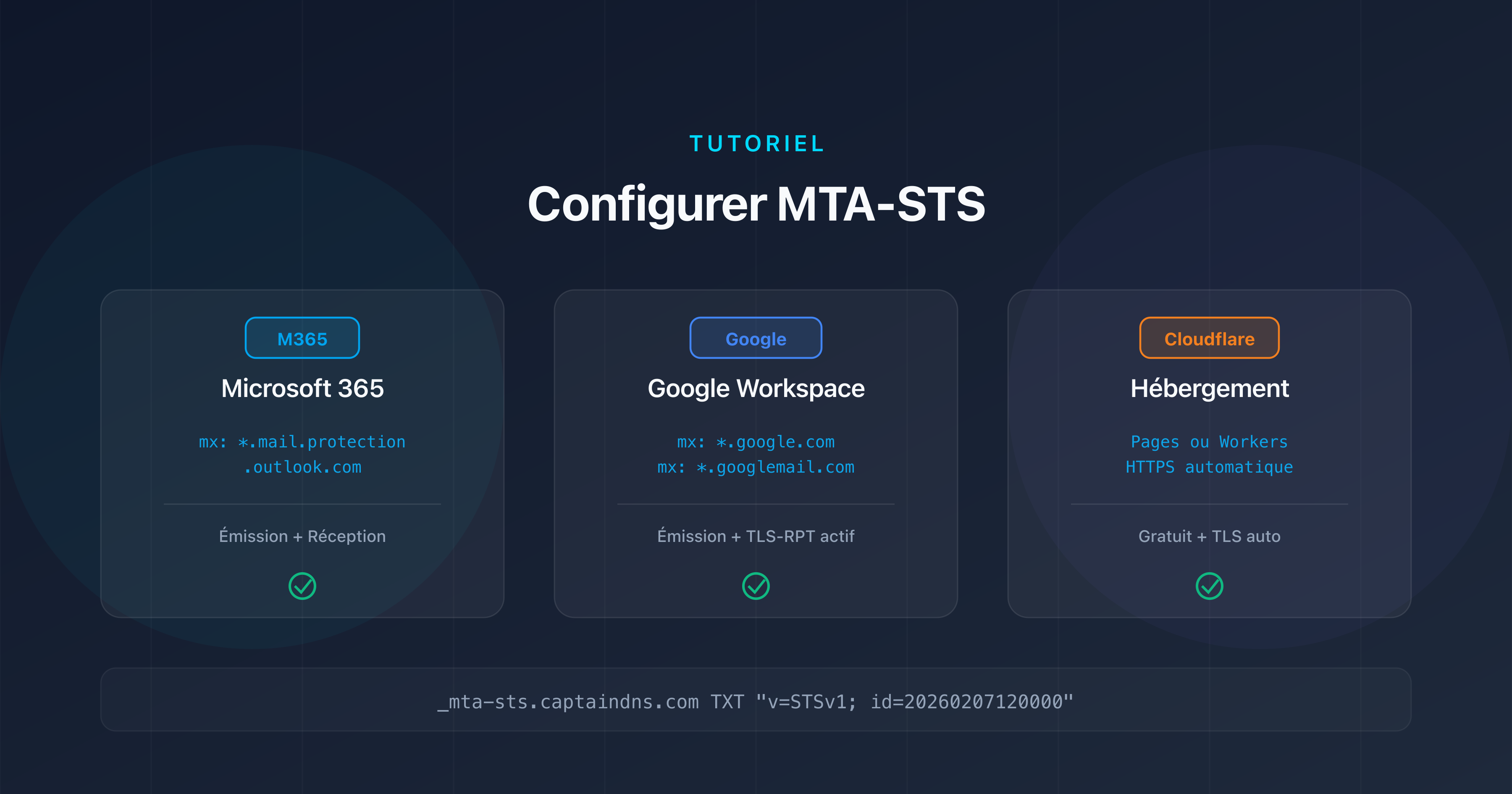

- Durcir l'email en amont : SPF/DKIM/DMARC en « reject », alignement strict, politiques de sous‑domaines et surveillance des échecs DMARC.

- Filtrage comportemental côté messagerie et proxy : URL detonation, réputation, détection des kits de phishing et des proxys d'authentification.

- Isolation du navigateur pour les profils à risque (finance, RH, direction) et Safe Links/Safe Attachments.

- Contrôle des RMM (Remote Monitoring & Management) : liste blanche stricte, WDAC/AppLocker, télémétrie sur Quick Assist & co.

- Durcissement identité : MFA + géocloisonnement, risques de session, jetons à durée de vie courte, Continuous Access Evaluation.

- Désactivation des pièces jointes actives (macros, HTA, LNK) et neutralisation des SVG actifs (obfuscation JavaScript).

- Exercices continus : campagnes de sensibilisation brèves et fréquentes, simulations adaptées par métiers, boucles de retour sans blâme.

- Procédures d'escalade : canal "phishing‑SOS" dédié (chat), traitement en < 15 min, playbook reset+revoke+report prêt à l'emploi.

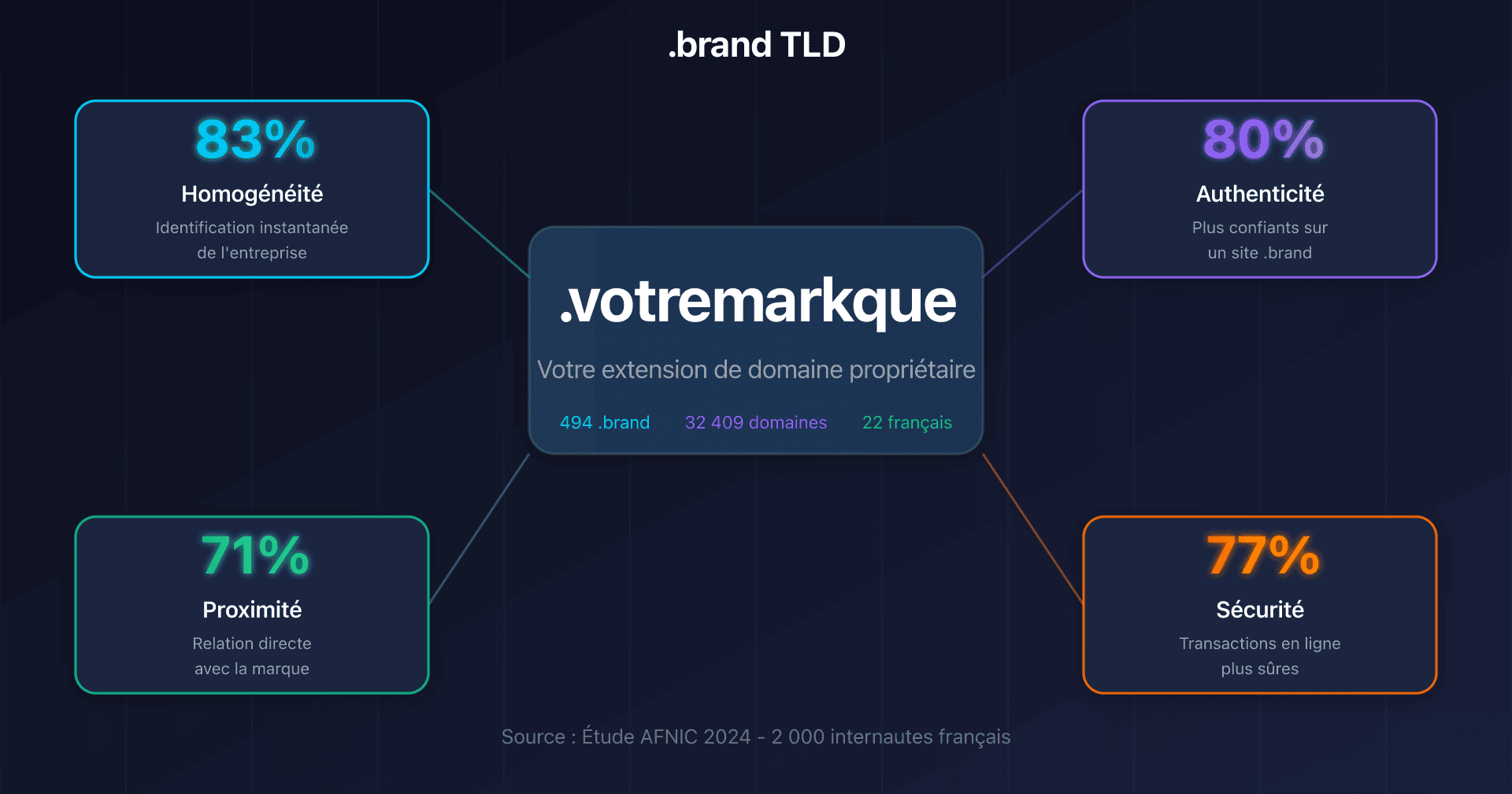

- Surveillance des domaines look‑alike : enregistrement défensif ciblé, règles de détection (IDN homoglyphes).

Cartographie rapide ATT&CK -> contrôles

| Étape attaquant | Technique (ex.) | Contrôles clés |

|---|---|---|

| Leurre | SE‑Spearfishing Link (T1598) | Filtres, DMARC, détection NLP, isolation navigateur |

| Collecte | OSINT (T1593) | Hygiène RH, réduction exposition publique, just‑enough‑info |

| Auth | MFA Fatigue / Reverse‑proxy | FIDO2, détection d'anomalies, token binding |

| Post‑compromission | RMM non approuvé | WDAC/AppLocker, EDR, listes blanches |

| Persistance | Règles boîte mail, OAuth | Audit OAuth, détection de règles, reset jetons |

KPI sécurité à suivre (simple et actionnable)

- Taux de réussite DMARC (par sous‑domaine), % de clés FIDO2 déployées sur comptes sensibles, délai médian de traitement des signalements, ratio d'URL neutralisées avant clic, % de RMM non approuvés bloqués.

Sources et lectures utiles

- Microsoft Digital Defense Report 2025 - chiffres clés : CTR IA 54 % vs 12 % (≈4,5×), rentabilité jusqu'à ×50 à grande échelle. Voir The threat landscape → Phishing landscape, p. 37, et références p. 84.

- Étude académique citée par le MDDR : Evaluating Large Language Models' Capability to Launch Fully Automated Spear Phishing Campaigns: Validated on Human Subjects (Heiding et al., 2024, arXiv:2412.00586).

- Exemple récent côté défense : AI vs. AI: Detecting an AI‑obfuscated phishing campaign (Microsoft Security Blog, sept. 2025).

Remarque. Cet article privilégie des mesures pragmatiques à forte valeur défensive, adaptées aux PME/ETI, comme aux équipes avancées.

📚 Guides anti-phishing et authentification connexes

- BIMI, VMC, CMC : compatibilité et prérequis DNS : Affichez votre logo vérifié dans les boîtes de réception pour renforcer la confiance et lutter contre l'usurpation d'identité.

- Nouvelles règles Gmail pour les expéditeurs massifs (2025) : SPF, DKIM, DMARC obligatoires et seuils de plaintes : restez conforme pour atteindre Gmail.

- DMARCbis : tout ce qui change et comment s'y préparer : DNS Tree Walk, nouveaux tags et évolutions du reporting DMARC.

- DKIM2 : nouveautés, suppressions et dates clés : La nouvelle génération de signatures email avec chaînage et traçabilité des modifications.