Phishing potenziato dall'IA: cosa rivela il MDDR 2025

Di CaptainDNS

Pubblicato il 22 ottobre 2025

In sintesi: l'IA non crea un vettore nuovo; industrializza il phishing.

Perché l'IA fa cambiare l'economia del phishing?

- Personalizzazione di massa: I grandi modelli linguistici (LLM) producono email su misura per profilo, tono e contesto del destinatario, eliminando errori e segnali stilistici.

- Iterazione rapida: Gli attaccanti testano varianti (oggetto, call-to-action, tempistiche) e mantengono automaticamente quelle vincenti.

- Automazione delle attività collaterali: Raccolta OSINT, traduzione, gestione dei rimbalzi, liste e disiscrizioni simulate: tutto è scriptabile.

- Costi marginali quasi nulli: Con la crescita del crime-as-a-service, il costo per email inviata crolla; le difese devono tornare a essere "costose" per l'attaccante.

Diagramma: efficacia relativa (CTR)

Punti di controllo chiave: filtraggio antispam/DMARC, isolamento del browser ed EDR, autenticazione forte (chiavi FIDO2) e controllo rigoroso degli strumenti di assistenza remota.

Punti di controllo chiave: filtraggio antispam/DMARC, isolamento del browser ed EDR, autenticazione forte (chiavi FIDO2) e controllo rigoroso degli strumenti di assistenza remota.

Catena d'attacco tipica (e dove interromperla)

Fonte: MDDR 2025.

Fonte: MDDR 2025.

Misure prioritarie (operative e realiste)

- MFA robusta di default (chiavi di sicurezza FIDO2 sugli account privilegiati, OTP per gli altri). Evitare la push fatigue; attivare i flussi anti-phishing (WebAuthn).

- Indurire la posta a monte: SPF/DKIM/DMARC impostati su "reject", allineamento rigoroso, policy per i sottodomini e monitoraggio continuo dei fallimenti DMARC.

- Filtraggio comportamentale lato mail gateway e proxy: detonazione URL, reputazione, rilevamento di kit di phishing e proxy di autenticazione.

- Isolamento del browser per i profili a rischio (finanza, HR, direzione) e Safe Links/Safe Attachments.

- Controllo degli strumenti RMM (Remote Monitoring & Management): allowlist stringente, WDAC/AppLocker, telemetria su Quick Assist e simili.

- Rafforzare l'identità: MFA + geofencing, valutazione del rischio di sessione, token a vita breve, Continuous Access Evaluation.

- Disabilitare gli allegati attivi (macro, HTA, LNK) e neutralizzare gli SVG attivi (offuscamento JavaScript).

- Esercitazioni continue: campagne di sensibilizzazione brevi e frequenti, simulazioni calibrate per funzione, cicli di feedback senza colpevolizzazioni.

- Procedure di escalation: canale dedicato "phishing-SOS" (chat), gestione in < 15 minuti, playbook pronto reset+revoke+report.

- Monitoraggio dei domini look-alike: registrazioni difensive mirate, regole di rilevamento (omografi IDN).

Mappatura rapida ATT&CK -> controlli

| Passo dell'attaccante | Tecnica (es.) | Controlli chiave |

|---|---|---|

| Adescamento | SE-Spearfishing Link (T1598) | Filtri, DMARC, rilevamento NLP, isolamento del browser |

| Raccolta | OSINT (T1593) | Igiene HR, minore esposizione pubblica, just-enough-info |

| Autenticazione | MFA fatigue / Reverse proxy | FIDO2, rilevamento anomalie, token binding |

| Post-compromissione | RMM non approvato | WDAC/AppLocker, EDR, allowlist |

| Persistenza | Regole mailbox, OAuth | Audit OAuth, rilevamento regole, reset dei token |

KPI di sicurezza da monitorare (semplici e azionabili)

- Tasso di successo DMARC (per sottodominio), % di chiavi FIDO2 distribuite sugli account sensibili, tempo medio di gestione delle segnalazioni, quota di URL neutralizzate prima del clic, % di RMM non approvati bloccati.

Fonti e letture consigliate

- Microsoft Digital Defense Report 2025 - numeri chiave: CTR con IA 54 % vs 12 % (≈4,5×), redditività fino a ×50 su larga scala. Vedere The threat landscape → Phishing landscape, p. 37, e riferimenti p. 84.

- Studio accademico citato nel MDDR: Evaluating Large Language Models' Capability to Launch Fully Automated Spear Phishing Campaigns: Validated on Human Subjects (Heiding et al., 2024, arXiv:2412.00586).

- Esempio recente dal lato difesa: AI vs. AI: Detecting an AI-obfuscated phishing campaign (Microsoft Security Blog, sett. 2025).

Nota. Questo articolo privilegia misure pragmatiche e ad alto valore difensivo, adatte tanto alle PMI/ETI quanto ai team avanzati.

📚 Guide anti-phishing e autenticazione correlate

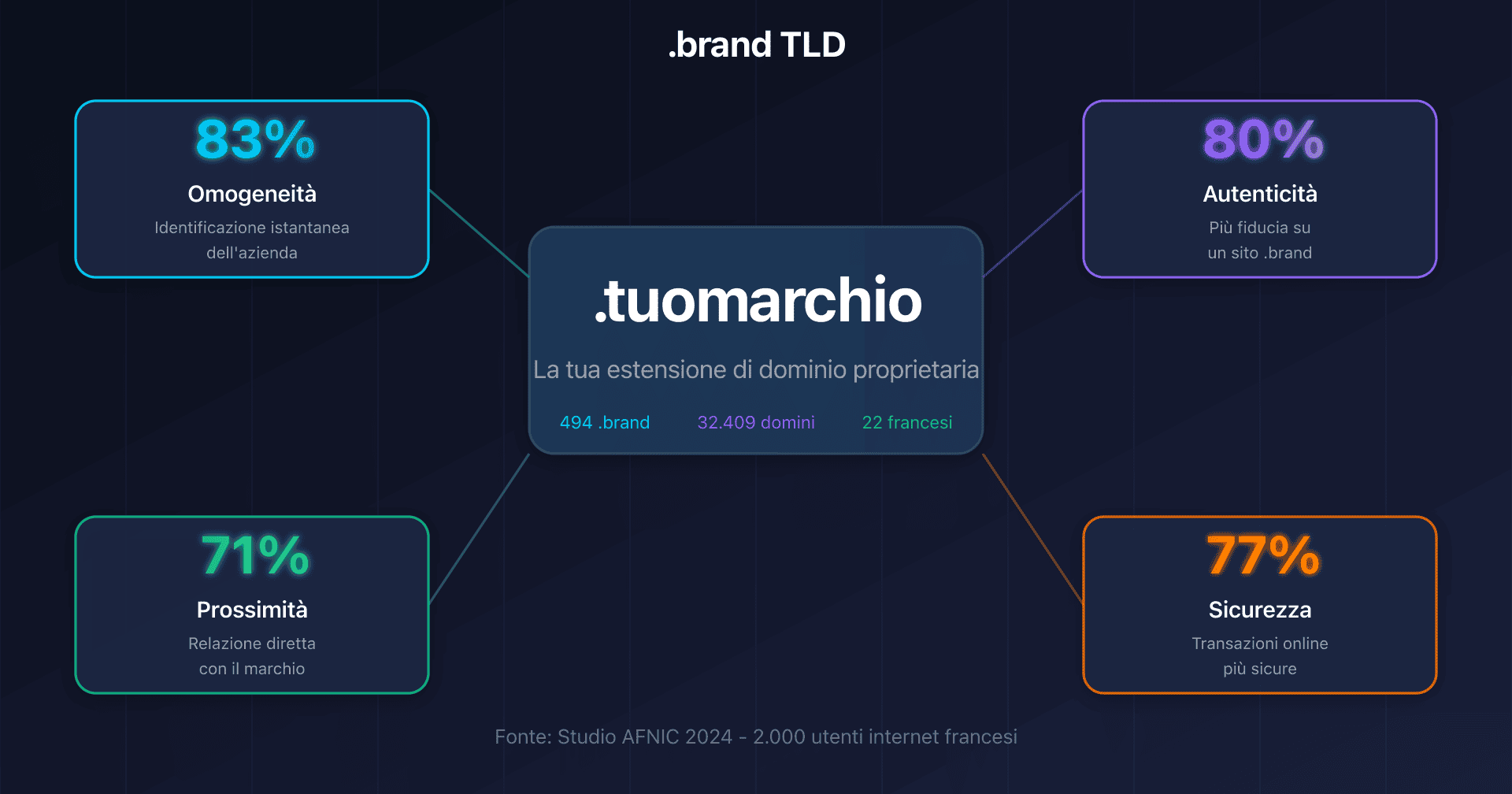

- BIMI, VMC, CMC: compatibilità e requisiti DNS : Mostra il tuo logo verificato nelle caselle di posta per costruire fiducia e combattere l'impersonificazione del marchio.

- Requisiti Gmail per mittenti massivi (2025) : SPF, DKIM, DMARC obbligatori e soglie di reclamo: resta conforme per raggiungere Gmail.

- DMARCbis: cosa cambia e come prepararsi : DNS Tree Walk, nuovi tag ed evoluzione del reporting DMARC.

- DKIM2: novità, rimozioni e date chiave : La nuova generazione di firme email con concatenamento e tracciabilità delle modifiche.