Passphrase vs senha: qual é realmente mais segura?

Por CaptainDNS

Publicado em 20 de fevereiro de 2026

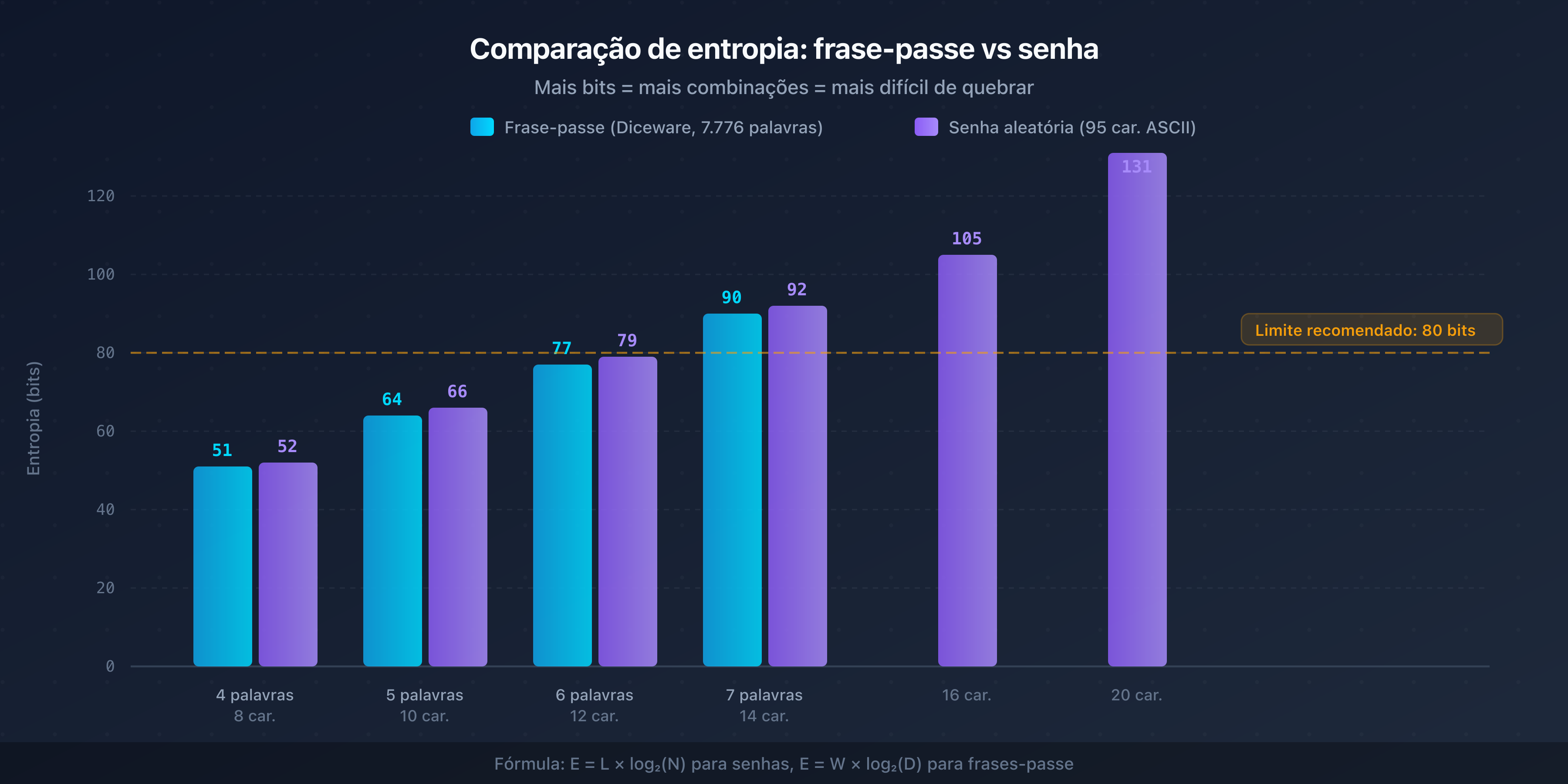

- Uma frase-passe de 5 palavras Diceware oferece ~64 bits de entropia, uma senha aleatória de 16 caracteres (a-z, A-Z, 0-9, símbolos) atinge ~105 bits

- As frases-passe são mais fáceis de memorizar e digitar, as senhas aleatórias são mais compactas e mais resistentes ao brute force

- Use uma frase-passe para o master password de um gerenciador ou qualquer segredo que você precise memorizar, uma senha aleatória para tudo que é armazenado em um gerenciador

- O método Diceware (sorteio de palavras com dados físicos) continua sendo a referência para gerar frases-passe não enviesadas

- Independentemente da abordagem, mire em no mínimo 80 bits de entropia para resistir a ataques offline

"correct horse battery staple": quatro palavras, 44 bits de entropia, e uma tirinha xkcd que se tornou o argumento principal dos defensores das frases-passe. Do outro lado, J7$kL9!mQ2@xP4&n: dezesseis caracteres ilegíveis, 105 bits de entropia, impossíveis de memorizar sem um gerenciador.

O debate frase-passe vs senha reaparece regularmente nas discussões sobre segurança. Mas a questão não é "qual é melhor?": é "qual é adequada para cada uso?". Este artigo apresenta os cálculos, compara as duas abordagens com critérios mensuráveis e propõe um framework de decisão claro.

Se você precisa gerar um ou outro imediatamente, nosso gerador de senhas cria senhas aleatórias e frases-passe com indicador de força em tempo real.

O que é uma frase-passe?

Uma frase-passe (passphrase) é um segredo de autenticação composto por várias palavras, separadas por espaços ou um caractere delimitador. Ao contrário de uma senha clássica que mistura letras, números e símbolos em uma sequência curta, a frase-passe tira sua força do comprimento e do número de palavras possíveis no dicionário de origem.

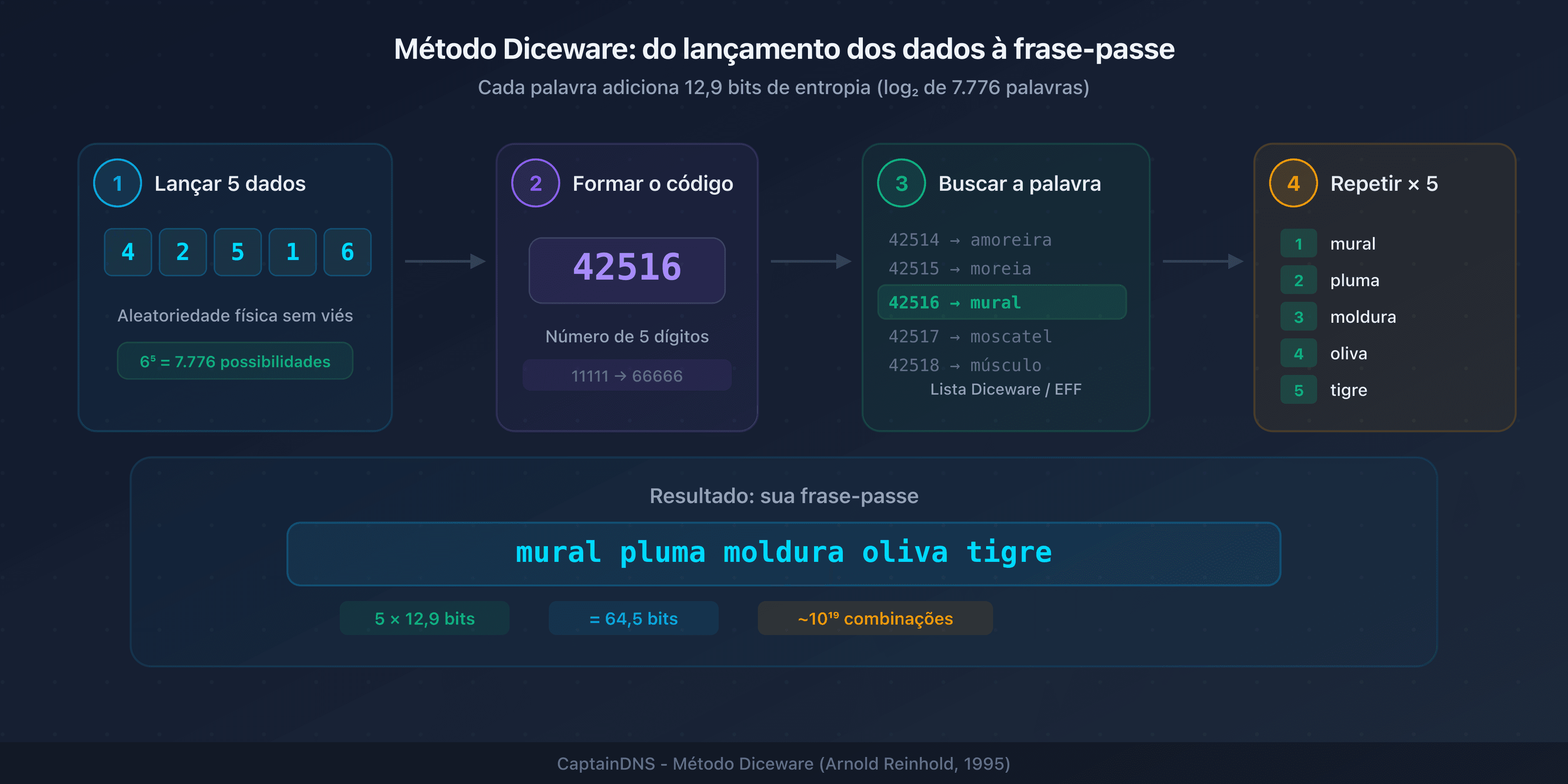

A origem: Diceware

O método Diceware, criado por Arnold Reinhold em 1995, utiliza dados físicos para selecionar palavras em uma lista numerada de 7.776 entradas (6^5). Cada palavra adiciona log2(7776) = 12,9 bits de entropia. O sorteio físico garante uma aleatoriedade não enviesada, ao contrário de palavras escolhidas "aleatoriamente" por um humano.

Exemplo de geração Diceware:

- Lançar 5 dados: 4-2-5-1-6

- Procurar 42516 na lista: "mural"

- Repetir para cada palavra

A EFF publicou em 2016 uma lista Diceware aprimorada com palavras mais fáceis de soletrar e memorizar, mantendo as mesmas propriedades estatísticas.

O que faz uma boa frase-passe

- Palavras aleatórias: nunca citações, títulos de músicas ou frases conhecidas

- Mínimo de 5 palavras para atingir ~64 bits de entropia (Diceware)

- Sem substituições previsíveis: trocar "e" por "3" não adiciona entropia significativa se o atacante souber disso

- Separador opcional: um caractere entre as palavras (

correct-horse-battery-staple) pode dificultar certos ataques por dicionário

Senha aleatória vs frase-passe: comparativo numérico

| Critério | Senha aleatória (16 car.) | Frase-passe (5 palavras Diceware) |

|---|---|---|

| Entropia | ~105 bits (95 caracteres imprimíveis) | ~64 bits (lista de 7.776 palavras) |

| Comprimento | 16 caracteres | 25-35 caracteres |

| Memorização | Muito difícil | Acessível (imagens mentais) |

| Digitação manual | Lenta, sujeita a erros | Mais rápida, natural |

| Resistência a brute force | ~10^31 combinações | ~10^19 combinações |

| Armazenamento em gerenciador | Ideal (copiar e colar) | Possível, mas menos compacto |

| Digitação mobile | Incômoda (trocas de teclado) | Mais simples (palavras comuns) |

| Caso de uso principal | Contas armazenadas em um gerenciador | Master password, segredos memorizados |

A senha aleatória vence na entropia por caractere. A frase-passe vence na ergonomia. As duas abordagens são válidas: a escolha depende do contexto de uso.

Quando usar uma frase-passe?

A frase-passe se destaca nas situações em que você precisa memorizar e digitar o segredo regularmente:

Master password de um gerenciador

Este é o caso de uso número um. Seu master password protege todas as suas outras senhas. Ele precisa ser forte, memorizável e digitado manualmente a cada desbloqueio. Uma frase de 6 palavras Diceware (~77 bits) oferece um excelente equilíbrio.

Criptografia de disco ou chave PGP

A senha de descriptografia do seu disco (LUKS, FileVault, BitLocker) é digitada na inicialização, antes que qualquer gerenciador esteja disponível. Uma frase-passe é a solução natural.

Segredo compartilhado verbalmente

Em contexto de emergência, ditar sol-mármore-triângulo-janela-oliva por telefone é realista. Ditar J7$kL9!mQ2@xP4&n é bem menos viável.

Conexão frequente sem autocompletar

Computadores compartilhados, terminais sem gerenciador, servidores via SSH com autenticação por senha: a frase-passe reduz os erros de digitação.

Quando usar uma senha aleatória?

A senha aleatória é ideal quando a memorização não é um critério:

Contas armazenadas em um gerenciador

A maioria das suas contas online. O gerenciador gera, armazena e autocompleta uma senha de 20+ caracteres aleatórios. Você nunca precisa lê-la nem digitá-la.

Chaves de API e tokens

Os segredos de máquina nunca são digitados manualmente. Uma senha de 32+ caracteres aleatórios ou um token hexadecimal oferece entropia máxima em um formato compacto.

Contas de alta segurança

Para contas críticas (admin de servidor, root de banco de dados), uma senha aleatória de 24+ caracteres armazenada em um gerenciador ou cofre (Vault, AWS Secrets Manager) é o padrão.

Como criar uma frase-passe segura?

Método Diceware (referência)

- Consiga 5 dados de seis faces

- Para cada palavra, lance os 5 dados e anote os números na ordem (ex.: 3-5-2-4-1)

- Procure o número na lista Diceware ou EFF (35241 = "plume")

- Repita para obter 5 a 7 palavras

- Junte as palavras com um separador de sua escolha

Erros comuns a evitar

- Escolher palavras "aleatoriamente" de cabeça: o cérebro humano é um péssimo gerador de aleatoriedade. Estudos mostram que palavras "aleatórias" escolhidas por humanos são fortemente enviesadas para categorias previsíveis (animais, cores, objetos do cotidiano)

- Usar letras de músicas ou citações: os atacantes mantêm dicionários de frases culturais. "To be or not to be" tem zero bit de entropia

- Poucas palavras: 3 palavras Diceware = ~38 bits. É insuficiente para resistir a um ataque offline. Mínimo de 5 palavras

- Adicionar números previsíveis: "correct horse battery staple 123" não adiciona quase nada se o atacante incluir sufixos numéricos na sua estratégia

A entropia explicada de forma simples

A entropia mede o número de combinações possíveis de um segredo, expresso em bits. Cada bit dobra o número de combinações. A fórmula:

Entropia = log2(número de combinações possíveis)

Para uma senha aleatória

Se cada caractere é sorteado uniformemente entre N caracteres possíveis, uma senha de L caracteres tem uma entropia de:

E = L x log2(N)

Exemplos:

- 12 caracteres entre 26 minúsculas: 12 x 4,7 = 56 bits

- 16 caracteres entre 95 imprimíveis ASCII: 16 x 6,57 = 105 bits

- 20 caracteres entre 95 imprimíveis ASCII: 20 x 6,57 = 131 bits

Para uma frase-passe

Se cada palavra é sorteada de um dicionário de D palavras, uma frase de W palavras tem uma entropia de:

E = W x log2(D)

Exemplos (lista Diceware, D = 7.776):

- 4 palavras: 4 x 12,9 = 51 bits

- 5 palavras: 5 x 12,9 = 64 bits

- 6 palavras: 6 x 12,9 = 77 bits

- 7 palavras: 7 x 12,9 = 90 bits

Limiares recomendados

| Uso | Entropia mínima | Equivalente em senha | Equivalente em frase-passe |

|---|---|---|---|

| Conta online (+ MFA) | 50 bits | 8 car. (misto) | 4 palavras Diceware |

| Conta sensível | 80 bits | 13 car. (misto) | 7 palavras Diceware |

| Criptografia de disco | 90 bits | 14 car. (misto) | 7 palavras Diceware |

| Chave de API / token | 128 bits | 20 car. (misto) | 10 palavras Diceware |

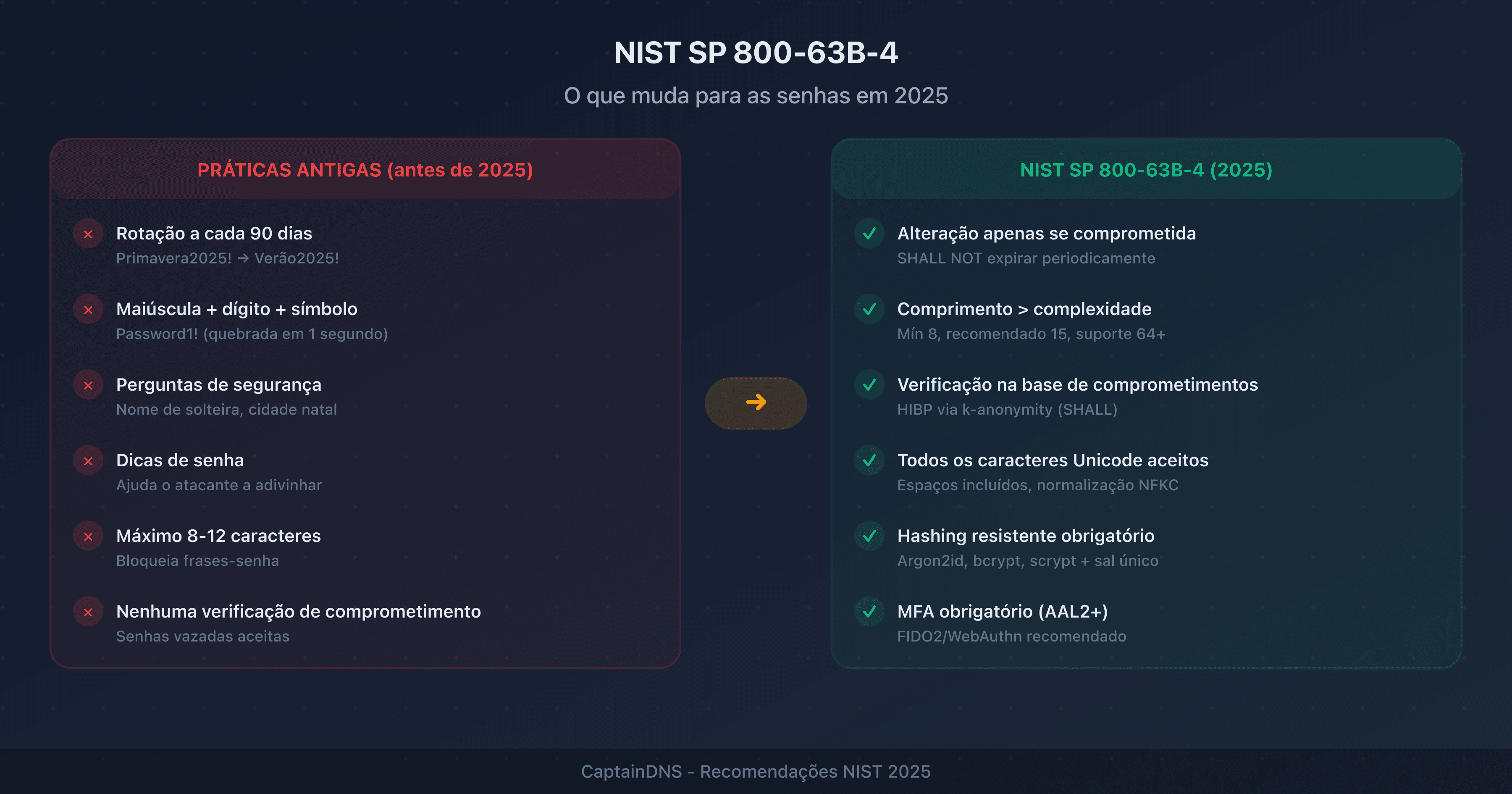

O NIST SP 800-63B recomenda um mínimo de 8 caracteres para senhas online e indica que senhas longas devem ser incentivadas sem restrição de comprimento.

🎯 Plano de ação recomendado

- Adote um gerenciador de senhas: 1Password, Bitwarden ou KeePass. Esta é a base que torna o restante possível

- Crie um master password forte: uma frase-passe de 6+ palavras Diceware (~77 bits mínimo). Este é o único segredo que você precisa memorizar

- Gere senhas aleatórias para todo o resto: 16-20 caracteres, armazenadas no gerenciador. Use um gerador de hash para verificar a integridade dos seus exports se necessário

- Verifique suas senhas existentes: use a função de auditoria do seu gerenciador para identificar senhas fracas ou reutilizadas. Substitua-as progressivamente

- Ative o MFA em todos os lugares: mesmo uma senha forte não protege contra phishing. Verifique URLs suspeitas com um verificador de phishing

FAQ

O que é uma frase-passe?

Uma frase-passe é um segredo de autenticação composto por várias palavras (geralmente 4 a 7), separadas por espaços ou um delimitador. Ela tira sua força do comprimento e do número de palavras possíveis no dicionário de origem. Com o método Diceware (7.776 palavras), cada palavra adiciona 12,9 bits de entropia. Uma frase de 5 palavras atinge 64 bits de entropia, suficiente para a maioria dos usos online.

Uma frase-passe é mais segura que uma senha?

Depende do contexto. Com entropia igual, as duas são equivalentes em resistência ao brute force. Uma senha aleatória de 16 caracteres (~105 bits) é matematicamente mais resistente que uma frase de 5 palavras Diceware (~64 bits). Mas uma frase-passe é mais fácil de memorizar, o que evita a reutilização ou o armazenamento inseguro: dois riscos maiores na prática.

Quantas palavras deve ter uma frase-passe?

Mínimo de 5 palavras para uso comum (64 bits de entropia com Diceware). Para um master password ou criptografia, mire em 6 a 7 palavras (77-90 bits). Três palavras (~38 bits) são insuficientes para resistir a um ataque offline. O NIST recomenda incentivar segredos longos sem impor um máximo.

O que é o método Diceware?

Diceware é um método de geração de frases-passe inventado por Arnold Reinhold em 1995. Ele utiliza dados físicos para selecionar palavras em uma lista numerada de 7.776 entradas (6^5). Para cada palavra, você lança 5 dados, forma um número de 5 dígitos e procura a palavra correspondente. O sorteio físico garante uma aleatoriedade criptograficamente não enviesada.

Frases-passe podem ser quebradas?

Sim, se forem mal construídas. Frases baseadas em citações, letras de músicas ou palavras escolhidas mentalmente são vulneráveis a ataques por dicionário de frases. Uma frase de 3 palavras Diceware (~38 bits) pode ser quebrada em poucas horas com hardware moderno. Com 5+ palavras sorteadas aleatoriamente, o brute force leva milênios com o poder computacional atual.

Quais são exemplos de boas frases-passe?

Palavras verdadeiramente aleatórias, sem conexão lógica: "mármore janela pluma triângulo oliva" (5 palavras Diceware, ~64 bits). Exemplos ruins: "meu gato é bonito" (palavras relacionadas, previsíveis), "to be or not to be" (citação conhecida, 0 bit de entropia útil), "P@ssw0rd123!" (substituições previsíveis). A chave é a aleatoriedade real do sorteio, não a complexidade aparente.

Frase-passe ou senha aleatória: qual escolher?

Use uma frase-passe para tudo que você precisa memorizar e digitar regularmente: master password de gerenciador, criptografia de disco, conexão sem autocompletar. Use uma senha aleatória para tudo que é armazenado em um gerenciador: contas online, chaves de API, tokens. As duas abordagens são complementares, não opostas.

Glossário

- Frase-passe (passphrase): segredo de autenticação composto por várias palavras, tirando sua força do comprimento e do número de combinações possíveis no dicionário de origem.

- Entropia: medida do número de combinações possíveis de um segredo, expressa em bits. Cada bit dobra o número de combinações. Um segredo de 80 bits oferece 2^80 (~10^24) combinações.

- Diceware: método de geração de frases-passe por sorteio com dados físicos em uma lista de 7.776 palavras, garantindo uma aleatoriedade não enviesada. Criado por Arnold Reinhold em 1995.

- Brute force: ataque que testa todas as combinações possíveis de um segredo. O tempo necessário depende diretamente da entropia: cada bit adicional dobra a duração.

- CSPRNG (Cryptographically Secure Pseudo-Random Number Generator): gerador de números pseudoaleatórios projetado para uso criptográfico, garantindo a imprevisibilidade dos valores produzidos.

- Master password: senha principal de um gerenciador de senhas. É o único segredo que o usuário precisa memorizar, protegendo o acesso a todos os outros.

📚 Guias de segurança de senhas relacionados

- Passkeys vs senhas: é hora de abandonar suas senhas em 2025?

- Recomendações NIST 2025 sobre senhas: o que mudou