Passphrase vs password: qual è davvero più sicura?

Di CaptainDNS

Pubblicato il 20 febbraio 2026

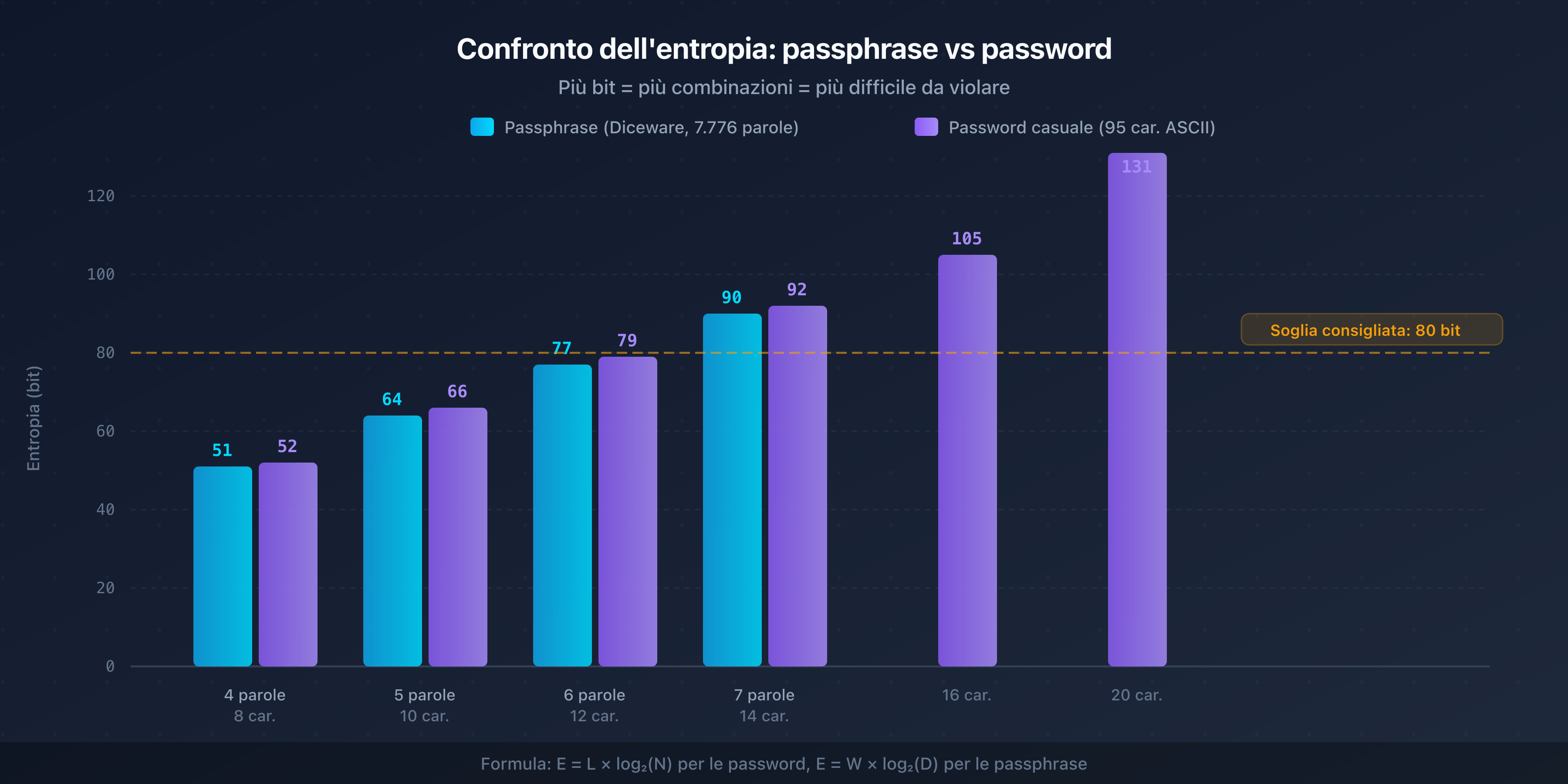

- Una passphrase di 5 parole Diceware offre ~64 bit di entropia, una password casuale di 16 caratteri (a-z, A-Z, 0-9, simboli) raggiunge ~105 bit

- Le passphrase sono più facili da memorizzare e digitare, le password casuali sono più compatte e più resistenti al brute force

- Usa una passphrase per la master password di un gestore o qualsiasi segreto che devi ricordare, una password casuale per tutto ciò che è salvato nel gestore

- Il metodo Diceware (estrazione di parole tramite dadi fisici) resta il riferimento per generare passphrase non distorte

- Qualunque sia l'approccio, punta ad almeno 80 bit di entropia per resistere agli attacchi offline

"correct horse battery staple": quattro parole, 44 bit di entropia, e una strip xkcd diventata l'argomento decisivo dei sostenitori delle passphrase. Dall'altra parte, J7$kL9!mQ2@xP4&n: sedici caratteri illeggibili, 105 bit di entropia, impossibili da ricordare senza un gestore.

Il dibattito passphrase vs password torna regolarmente nelle discussioni sulla sicurezza. Ma la domanda non è "qual è la migliore?": è "quale conviene per quale uso?". Questo articolo fa i calcoli, confronta i due approcci su criteri misurabili e propone un quadro decisionale chiaro.

Se hai bisogno di generarne una subito, il nostro generatore di password crea password casuali e passphrase con indicatore di forza in tempo reale.

Che cos'è una passphrase?

Una passphrase è un segreto di autenticazione composto da più parole, separate da spazi o un carattere delimitatore. A differenza di una password classica che mescola lettere, numeri e simboli in una stringa corta, la passphrase trae la sua forza dalla lunghezza e dal numero di parole possibili nel dizionario di origine.

L'origine: Diceware

Il metodo Diceware, creato da Arnold Reinhold nel 1995, utilizza dadi fisici per selezionare parole da una lista numerata di 7.776 voci (6^5). Ogni parola aggiunge log2(7776) = 12,9 bit di entropia. Il lancio fisico garantisce un'aleatorietà non distorta, a differenza delle parole scelte "a caso" da un essere umano.

Esempio di generazione Diceware:

- Lanciare 5 dadi: 4-2-5-1-6

- Cercare 42516 nella lista: "mural"

- Ripetere per ogni parola

L'EFF ha pubblicato nel 2016 una lista Diceware migliorata con parole più facili da scrivere e memorizzare, mantenendo le stesse proprietà statistiche.

Cosa rende una buona passphrase

- Parole casuali: mai citazioni, titoli di canzoni o frasi note

- Minimo 5 parole per raggiungere ~64 bit di entropia (Diceware)

- Niente sostituzioni prevedibili: rimpiazzare "e" con "3" non aggiunge entropia significativa se l'attaccante lo sa

- Separatore opzionale: un carattere tra le parole (

correct-horse-battery-staple) può complicare certi attacchi a dizionario

Password casuale vs passphrase: confronto con i numeri

| Criterio | Password casuale (16 car.) | Passphrase (5 parole Diceware) |

|---|---|---|

| Entropia | ~105 bit (95 caratteri stampabili) | ~64 bit (lista 7.776 parole) |

| Lunghezza | 16 caratteri | 25-35 caratteri |

| Memorizzazione | Molto difficile | Accessibile (immagini mentali) |

| Digitazione manuale | Lenta, soggetta a errori | Più rapida, naturale |

| Resistenza brute force | ~10^31 combinazioni | ~10^19 combinazioni |

| Archiviazione nel gestore | Ideale (copia-incolla) | Possibile ma meno compatto |

| Digitazione da mobile | Fastidiosa (cambi di tastiera) | Più semplice (parole comuni) |

| Caso d'uso principale | Account salvati in un gestore | Master password, segreti memorizzati |

La password casuale vince sull'entropia per carattere. La passphrase vince sull'ergonomia. Entrambi gli approcci sono validi: la scelta dipende dal contesto di utilizzo.

Quando usare una passphrase?

La passphrase eccelle nelle situazioni in cui devi ricordare e digitare il segreto regolarmente:

Master password di un gestore

È il caso d'uso numero uno. La tua master password protegge tutte le altre password. Deve essere forte, memorizzabile e digitata manualmente a ogni sblocco. Una frase di 6 parole Diceware (~77 bit) offre un ottimo compromesso.

Crittografia del disco o chiave PGP

La password di decrittazione del disco (LUKS, FileVault, BitLocker) viene digitata all'avvio, prima che qualsiasi gestore sia disponibile. Una passphrase è la soluzione naturale.

Segreto condiviso a voce

In contesti di emergenza, dettare sole-marmo-triangolo-finestra-oliva al telefono è realistico. Dettare J7$kL9!mQ2@xP4&n molto meno.

Accesso frequente senza autocompletamento

Postazioni condivise, terminali senza gestore, server via SSH con autenticazione tramite password: la passphrase riduce gli errori di digitazione.

Quando usare una password casuale?

La password casuale è ottimale quando la memorizzazione non è un criterio:

Account salvati in un gestore

La maggior parte dei tuoi account online. Il gestore genera, archivia e compila automaticamente una password di 20+ caratteri casuali. Non hai mai bisogno di leggerla né di digitarla.

Chiavi API e token

I segreti per le macchine non vengono mai digitati manualmente. Una password di 32+ caratteri casuali o un token esadecimale offre entropia massima in un formato compatto.

Account ad alta sicurezza

Per gli account critici (admin server, root database), una password casuale di 24+ caratteri salvata in un gestore o un vault (Vault, AWS Secrets Manager) è lo standard.

Come creare una passphrase sicura?

Metodo Diceware (riferimento)

- Procurati 5 dadi a sei facce

- Per ogni parola, lancia i 5 dadi e annota i numeri in ordine (es: 3-5-2-4-1)

- Cerca il numero nella lista Diceware o EFF (35241 = "plume")

- Ripeti per ottenere da 5 a 7 parole

- Assembla le parole con un separatore a tua scelta

Errori comuni da evitare

- Scegliere parole "a caso" mentalmente: il cervello umano è un pessimo generatore di aleatorietà. Studi dimostrano che le parole "casuali" scelte dagli esseri umani sono fortemente distorte verso categorie prevedibili (animali, colori, oggetti quotidiani)

- Usare testi di canzoni o citazioni: gli attaccanti mantengono dizionari di frasi culturali. "To be or not to be" ha zero bit di entropia

- Troppo poche parole: 3 parole Diceware = ~38 bit. Non è sufficiente per resistere a un attacco offline. Minimo 5 parole

- Aggiungere numeri prevedibili: "correct horse battery staple 123" non aggiunge quasi nulla se l'attaccante include suffissi numerici nella sua strategia

L'entropia spiegata in modo semplice

L'entropia misura il numero di combinazioni possibili di un segreto, espresso in bit. Ogni bit raddoppia il numero di combinazioni. La formula:

Entropia = log2(numero di combinazioni possibili)

Per una password casuale

Se ogni carattere è estratto uniformemente tra N caratteri possibili, una password di L caratteri ha un'entropia di:

E = L x log2(N)

Esempi:

- 12 caratteri tra 26 minuscole: 12 x 4,7 = 56 bit

- 16 caratteri tra 95 stampabili ASCII: 16 x 6,57 = 105 bit

- 20 caratteri tra 95 stampabili ASCII: 20 x 6,57 = 131 bit

Per una passphrase

Se ogni parola è estratta da un dizionario di D parole, una frase di W parole ha un'entropia di:

E = W x log2(D)

Esempi (lista Diceware, D = 7.776):

- 4 parole: 4 x 12,9 = 51 bit

- 5 parole: 5 x 12,9 = 64 bit

- 6 parole: 6 x 12,9 = 77 bit

- 7 parole: 7 x 12,9 = 90 bit

Soglie raccomandate

| Uso | Entropia minima | Equivalente password | Equivalente passphrase |

|---|---|---|---|

| Account online (+ MFA) | 50 bit | 8 car. (misto) | 4 parole Diceware |

| Account sensibile | 80 bit | 13 car. (misto) | 7 parole Diceware |

| Crittografia del disco | 90 bit | 14 car. (misto) | 7 parole Diceware |

| Chiave API / token | 128 bit | 20 car. (misto) | 10 parole Diceware |

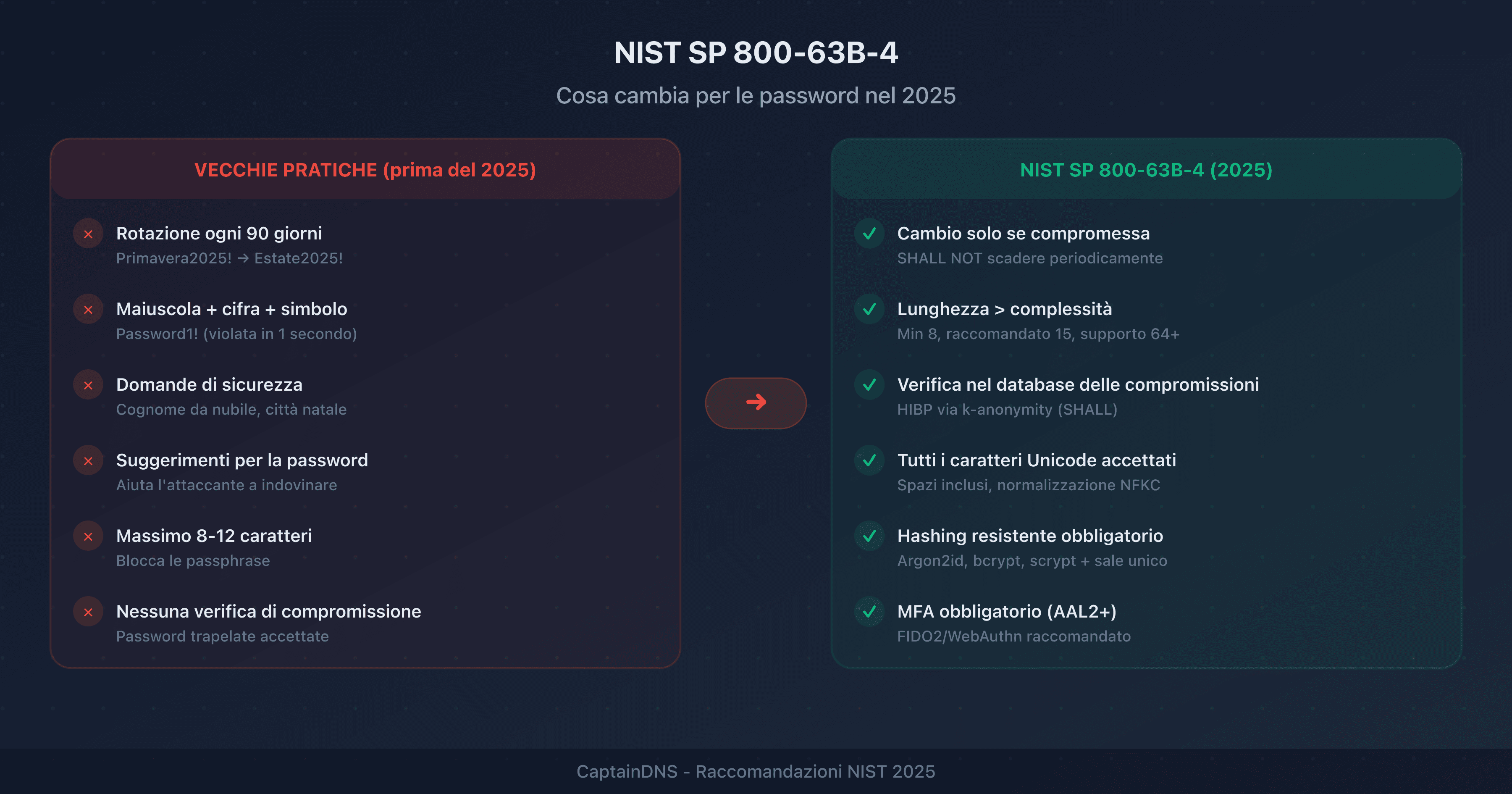

Il NIST SP 800-63B raccomanda un minimo di 8 caratteri per le password online e indica che le passphrase lunghe dovrebbero essere incoraggiate senza restrizioni di lunghezza.

🎯 Piano d'azione raccomandato

- Adotta un gestore di password: 1Password, Bitwarden o KeePass. È la base che rende possibile tutto il resto

- Crea una master password forte: una passphrase di 6+ parole Diceware (~77 bit minimo). È l'unico segreto che devi ricordare

- Genera password casuali per tutto il resto: 16-20 caratteri, salvate nel gestore. Usa un generatore di hash per verificare l'integrità dei tuoi export se necessario

- Controlla le tue password esistenti: usa la funzione di audit del tuo gestore per identificare le password deboli o riutilizzate. Sostituiscile progressivamente

- Attiva il MFA ovunque: anche una password forte non protegge dal phishing. Verifica gli URL sospetti con un verificatore di phishing

FAQ

Che cos'è una passphrase?

Una passphrase è un segreto di autenticazione composto da più parole (generalmente da 4 a 7), separate da spazi o un delimitatore. Trae la sua forza dalla lunghezza e dal numero di parole possibili nel dizionario di origine. Con il metodo Diceware (7.776 parole), ogni parola aggiunge 12,9 bit di entropia. Una frase di 5 parole raggiunge 64 bit di entropia, sufficienti per la maggior parte degli usi online.

Una passphrase è più sicura di una password?

Dipende dal contesto. A parità di entropia, le due sono equivalenti nella resistenza al brute force. Una password casuale di 16 caratteri (~105 bit) è matematicamente più resistente di una passphrase di 5 parole Diceware (~64 bit). Ma una passphrase è più facile da memorizzare, il che evita il riutilizzo o l'archiviazione non sicura: due rischi importanti nella pratica.

Quante parole deve contenere una passphrase?

Minimo 5 parole per un uso comune (64 bit di entropia con Diceware). Per una master password o la crittografia, punta a 6-7 parole (77-90 bit). Tre parole (~38 bit) non sono sufficienti per resistere a un attacco offline. Il NIST raccomanda di incoraggiare segreti lunghi senza imporre un massimo.

Che cos'è il metodo Diceware?

Diceware è un metodo di generazione di passphrase inventato da Arnold Reinhold nel 1995. Utilizza dadi fisici per selezionare parole da una lista numerata di 7.776 voci (6^5). Per ogni parola, lanci 5 dadi, formi un numero a 5 cifre e cerchi la parola corrispondente. Il lancio fisico garantisce un'aleatorietà crittograficamente non distorta.

Le passphrase possono essere violate?

Sì, se sono costruite male. Le frasi basate su citazioni, testi di canzoni o parole scelte mentalmente sono vulnerabili agli attacchi a dizionario di frasi. Una passphrase di 3 parole Diceware (~38 bit) può essere violata in poche ore con hardware moderno. Con 5+ parole estratte casualmente, il brute force richiede millenni con la potenza di calcolo attuale.

Quali sono esempi di buone passphrase?

Parole veramente casuali, senza legame logico: "marmo finestra piuma triangolo oliva" (5 parole Diceware, ~64 bit). Cattivi esempi: "il mio gatto è bello" (parole legate, prevedibili), "to be or not to be" (citazione nota, 0 bit di entropia utile), "P@ssw0rd123!" (sostituzioni prevedibili). La chiave è l'aleatorietà reale dell'estrazione, non la complessità apparente.

Passphrase o password casuale: cosa scegliere?

Usa una passphrase per tutto ciò che devi ricordare e digitare regolarmente: master password del gestore, crittografia del disco, accesso senza autocompletamento. Usa una password casuale per tutto ciò che è salvato in un gestore: account online, chiavi API, token. I due approcci sono complementari, non opposti.

Glossario

- Passphrase (frase di accesso): segreto di autenticazione composto da più parole, che trae la sua forza dalla lunghezza e dal numero di combinazioni possibili nel dizionario di origine.

- Entropia: misura del numero di combinazioni possibili di un segreto, espressa in bit. Ogni bit raddoppia il numero di combinazioni. Un segreto di 80 bit offre 2^80 (~10^24) combinazioni.

- Diceware: metodo di generazione di passphrase tramite lancio di dadi fisici in una lista di 7.776 parole, che garantisce un'aleatorietà non distorta. Creato da Arnold Reinhold nel 1995.

- Brute force: attacco che testa tutte le combinazioni possibili di un segreto. Il tempo necessario dipende direttamente dall'entropia: ogni bit aggiuntivo raddoppia la durata.

- CSPRNG (Cryptographically Secure Pseudo-Random Number Generator): generatore di numeri pseudo-casuali progettato per uso crittografico, che garantisce l'imprevedibilità dei valori prodotti.

- Master password: password principale di un gestore di password. È l'unico segreto che l'utente deve memorizzare, proteggendo l'accesso a tutti gli altri.

📚 Guide correlate sulla sicurezza delle password

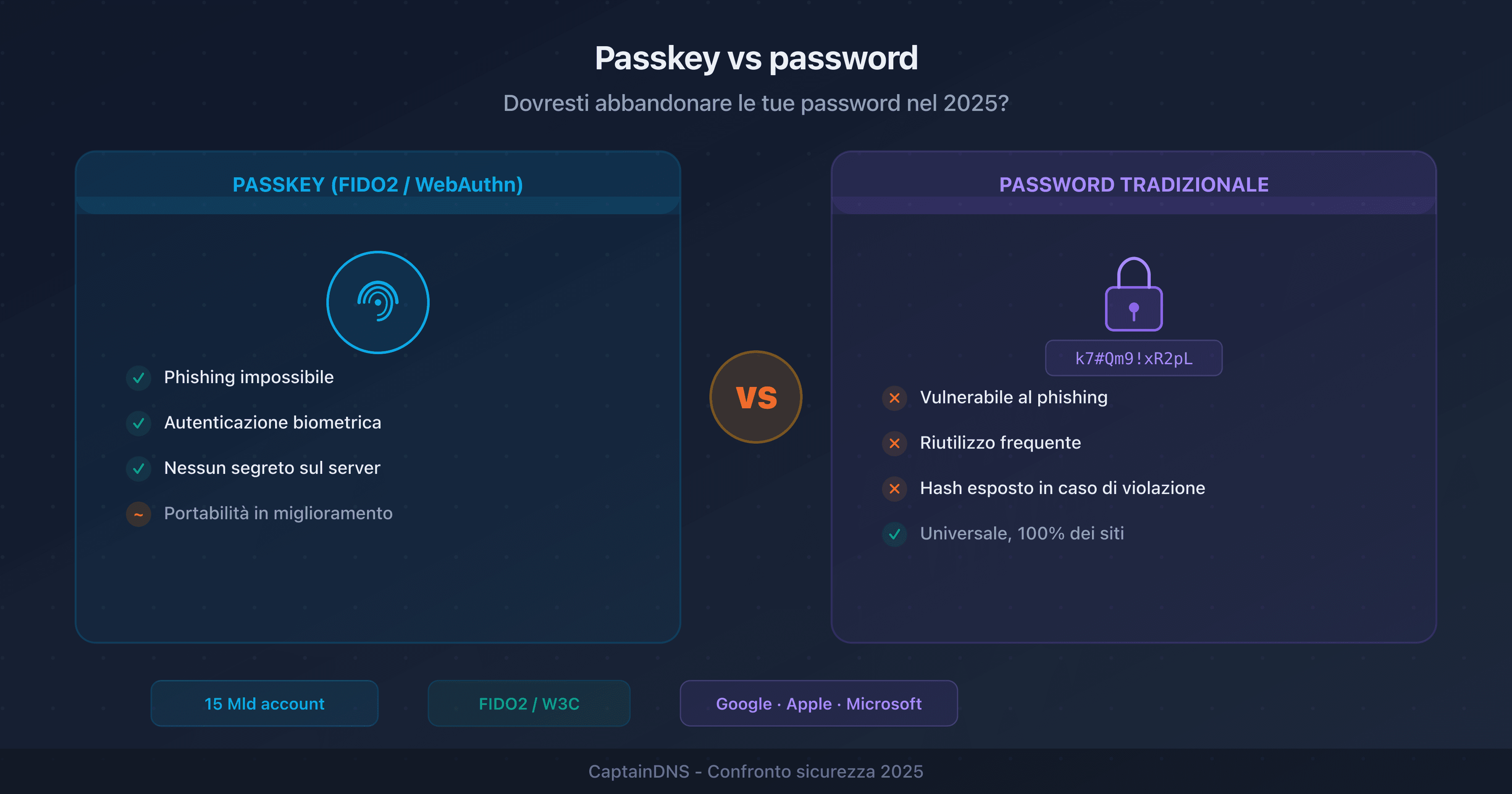

- Passkey vs password: è il momento di abbandonare le password nel 2025?

- Raccomandazioni NIST 2025 sulle password: cosa è cambiato