Phrase de passe vs mot de passe : lequel est vraiment le plus sûr ?

Par CaptainDNS

Publié le 20 février 2026

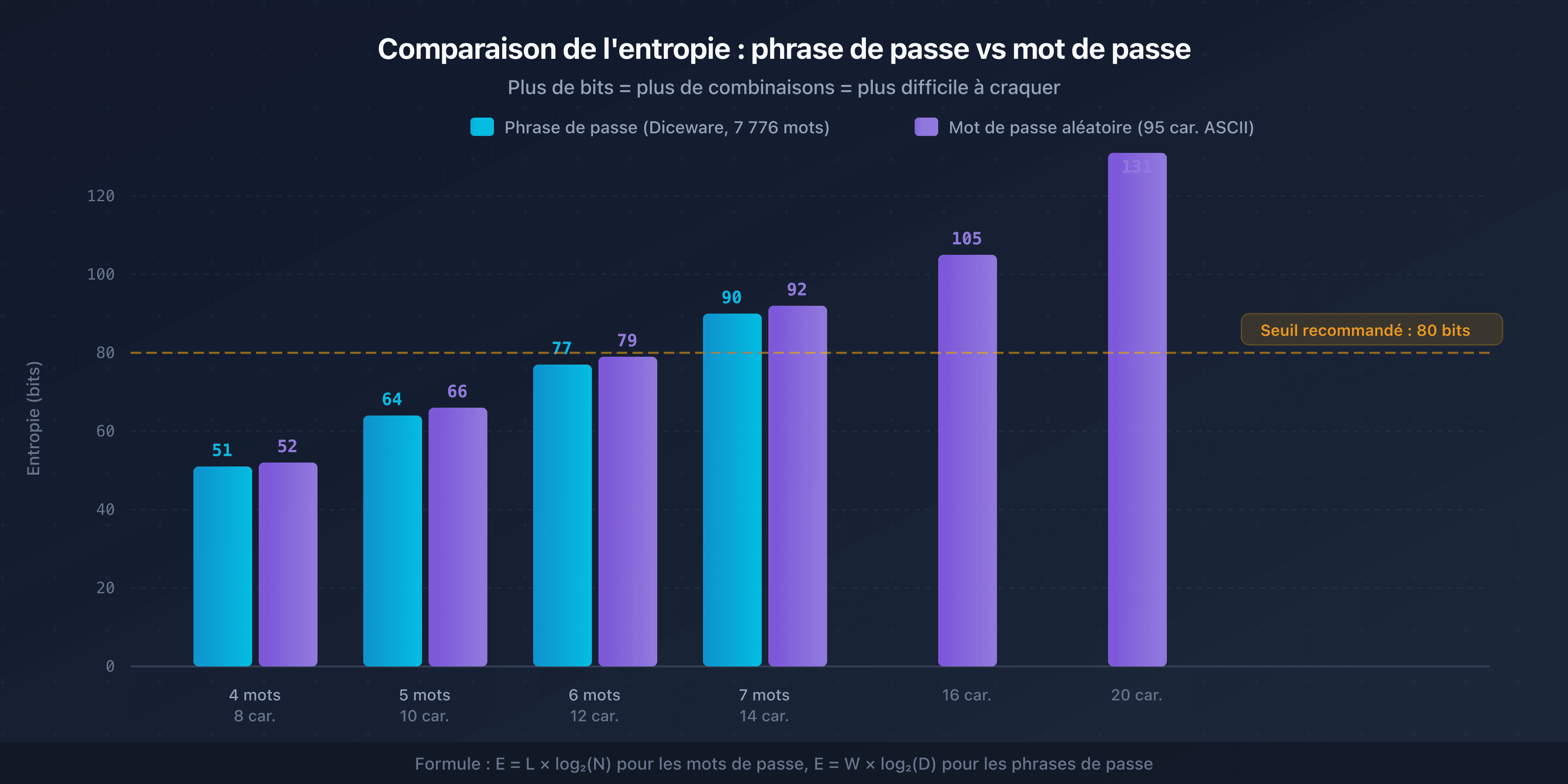

- Une phrase de passe de 5 mots Diceware offre ~64 bits d'entropie, un mot de passe aléatoire de 16 caractères (a-z, A-Z, 0-9, symboles) atteint ~105 bits

- Les phrases de passe sont plus faciles à mémoriser et à taper, les mots de passe aléatoires sont plus compacts et plus résistants au brute force

- Utilisez une phrase de passe pour le master password d'un gestionnaire ou tout secret que vous devez retenir, un mot de passe aléatoire pour tout ce qui est stocké dans un gestionnaire

- La méthode Diceware (tirage de mots par dés physiques) reste la référence pour générer des phrases de passe non biaisées

- Quelle que soit l'approche, visez au minimum 80 bits d'entropie pour résister aux attaques hors-ligne

"correct horse battery staple" : quatre mots, 44 bits d'entropie, et un strip xkcd devenu l'argument massue des défenseurs des phrases de passe. De l'autre côté, J7$kL9!mQ2@xP4&n : seize caractères illisibles, 105 bits d'entropie, impossibles à retenir sans gestionnaire.

Le débat phrase de passe vs mot de passe revient régulièrement dans les discussions sur la sécurité. Mais la question n'est pas "lequel est le meilleur ?" : c'est "lequel convient à quel usage ?". Cet article pose les calculs, compare les deux approches sur des critères mesurables et propose un cadre de décision clair.

Si vous avez besoin de générer l'un ou l'autre immédiatement, notre générateur de mots de passe crée des passwords aléatoires et des phrases de passe avec indicateur de force en temps réel.

Qu'est-ce qu'une phrase de passe ?

Une phrase de passe (passphrase) est un secret d'authentification composé de plusieurs mots, séparés par des espaces ou un caractère délimiteur. Contrairement à un mot de passe classique qui mélange lettres, chiffres et symboles dans une chaîne courte, la phrase de passe tire sa force de sa longueur et du nombre de mots possibles dans le dictionnaire source.

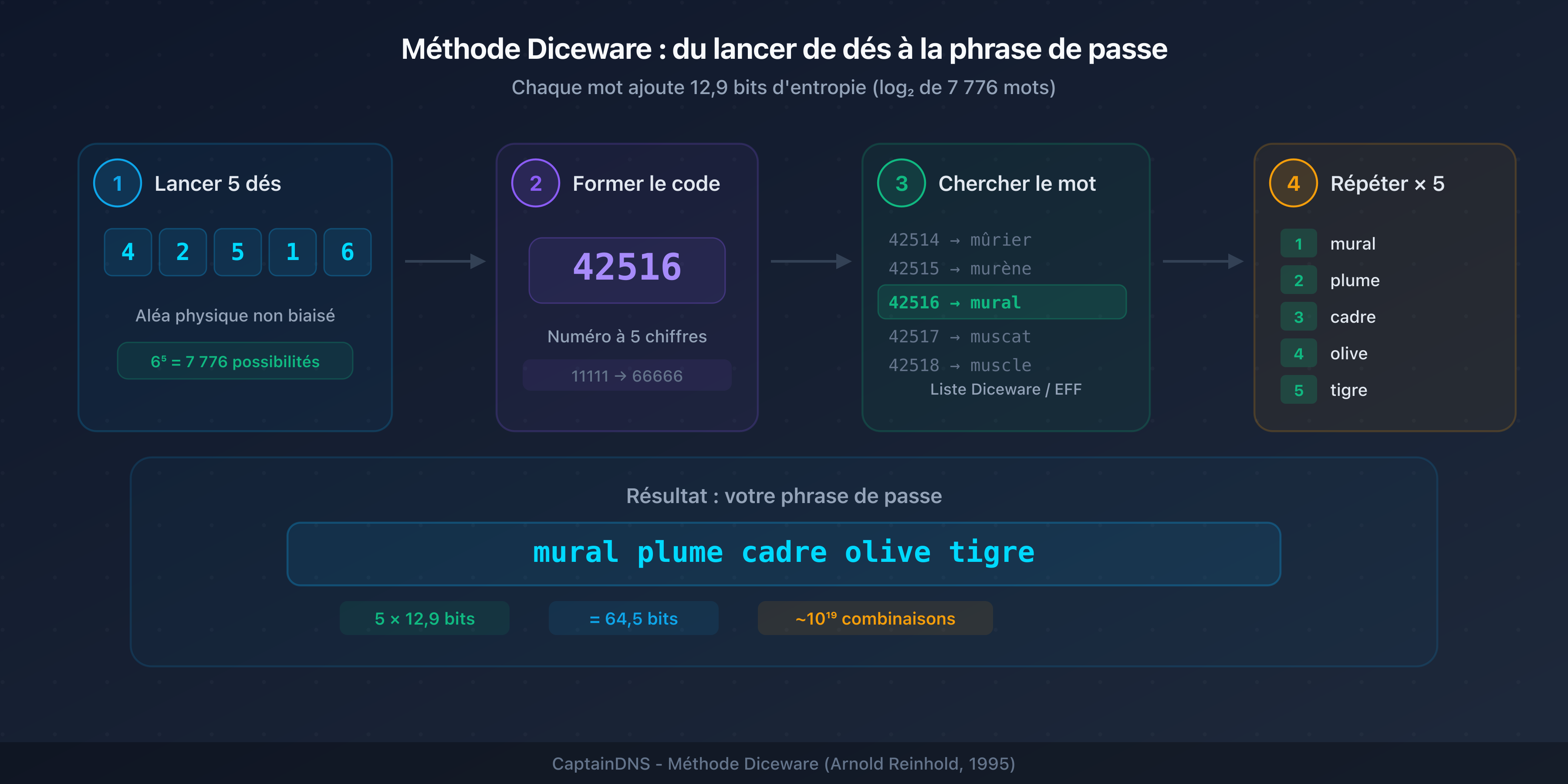

L'origine : Diceware

La méthode Diceware, créée par Arnold Reinhold en 1995, utilise des dés physiques pour sélectionner des mots dans une liste numérotée de 7 776 entrées (6^5). Chaque mot ajoute log2(7776) = 12,9 bits d'entropie. Le tirage physique garantit un aléa non biaisé, contrairement aux mots choisis "au hasard" par un humain.

Exemple de génération Diceware :

- Lancer 5 dés : 4-2-5-1-6

- Chercher 42516 dans la liste : "mural"

- Répéter pour chaque mot

L'EFF a publié en 2016 une liste Diceware améliorée avec des mots plus faciles à épeler et mémoriser, tout en conservant les mêmes propriétés statistiques.

Ce qui fait une bonne phrase de passe

- Mots aléatoires : jamais de citation, titre de chanson ou phrase connue

- Minimum 5 mots pour atteindre ~64 bits d'entropie (Diceware)

- Pas de substitutions prévisibles : remplacer "e" par "3" n'ajoute pas d'entropie significative si l'attaquant le sait

- Séparateur optionnel : un caractère entre les mots (

correct-horse-battery-staple) peut compliquer certaines attaques par dictionnaire

Mot de passe aléatoire vs phrase de passe : comparatif chiffré

| Critère | Mot de passe aléatoire (16 car.) | Phrase de passe (5 mots Diceware) |

|---|---|---|

| Entropie | ~105 bits (95 caractères imprimables) | ~64 bits (liste 7 776 mots) |

| Longueur | 16 caractères | 25-35 caractères |

| Mémorisation | Très difficile | Accessible (images mentales) |

| Saisie manuelle | Lente, sujette aux erreurs | Plus rapide, naturelle |

| Résistance brute force | ~10^31 combinaisons | ~10^19 combinaisons |

| Stockage gestionnaire | Idéal (copier-coller) | Possible mais moins compact |

| Saisie mobile | Pénible (changements de clavier) | Plus simple (mots courants) |

| Cas d'usage principal | Comptes stockés dans un gestionnaire | Master password, secrets mémorisés |

Le mot de passe aléatoire gagne sur l'entropie par caractère. La phrase de passe gagne sur l'ergonomie. Les deux approches sont valides : le choix dépend du contexte d'utilisation.

Quand utiliser une phrase de passe ?

La phrase de passe excelle dans les situations où vous devez retenir et taper le secret régulièrement :

Master password d'un gestionnaire

C'est le cas d'usage numéro un. Votre master password protège tous vos autres mots de passe. Il doit être fort, mémorisable et tapé manuellement à chaque déverrouillage. Une phrase de 6 mots Diceware (~77 bits) offre un excellent compromis.

Chiffrement de disque ou clé PGP

Le mot de passe de déchiffrement de votre disque (LUKS, FileVault, BitLocker) est saisi au démarrage, avant que tout gestionnaire ne soit disponible. Une phrase de passe est la solution naturelle.

Secret partagé verbalement

En contexte d'urgence, dicter soleil-marbre-triangle-fenêtre-olive au téléphone est réaliste. Dicter J7$kL9!mQ2@xP4&n l'est beaucoup moins.

Connexion fréquente sans auto-complétion

Postes partagés, terminaux sans gestionnaire, serveurs via SSH avec authentification par mot de passe : la phrase de passe réduit les erreurs de saisie.

Quand utiliser un mot de passe aléatoire ?

Le mot de passe aléatoire est optimal quand la mémorisation n'est pas un critère :

Comptes stockés dans un gestionnaire

La majorité de vos comptes en ligne. Le gestionnaire génère, stocke et auto-complète un mot de passe de 20+ caractères aléatoires. Vous n'avez jamais besoin de le lire ni de le taper.

Clés API et tokens

Les secrets machine ne sont jamais saisis manuellement. Un mot de passe de 32+ caractères aléatoires ou un token hexadécimal offre une entropie maximale dans un format compact.

Comptes à haute sécurité

Pour les comptes critiques (admin serveur, root database), un mot de passe aléatoire de 24+ caractères stocké dans un gestionnaire ou un coffre-fort (Vault, AWS Secrets Manager) est le standard.

Comment créer une phrase de passe sécurisée ?

Méthode Diceware (référence)

- Procurez-vous 5 dés à six faces

- Pour chaque mot, lancez les 5 dés et notez les chiffres dans l'ordre (ex : 3-5-2-4-1)

- Cherchez le numéro dans la liste Diceware ou EFF (35241 = "plume")

- Répétez pour obtenir 5 à 7 mots

- Assemblez les mots avec un séparateur de votre choix

Erreurs courantes à éviter

- Choisir des mots "au hasard" mentalement : le cerveau humain est mauvais générateur d'aléa. Des études montrent que les mots "aléatoires" choisis par des humains sont fortement biaisés vers des catégories prévisibles (animaux, couleurs, objets quotidiens)

- Utiliser des paroles de chanson ou des citations : les attaquants maintiennent des dictionnaires de phrases culturelles. "To be or not to be" a zéro bit d'entropie

- Trop peu de mots : 3 mots Diceware = ~38 bits. C'est insuffisant pour résister à une attaque hors-ligne. Minimum 5 mots

- Ajouter des chiffres prévisibles : "correct horse battery staple 123" n'ajoute presque rien si l'attaquant ajoute des suffixes numériques à sa stratégie

L'entropie expliquée simplement

L'entropie mesure le nombre de combinaisons possibles d'un secret, exprimé en bits. Chaque bit double le nombre de combinaisons. La formule :

Entropie = log2(nombre de combinaisons possibles)

Pour un mot de passe aléatoire

Si chaque caractère est tiré uniformément parmi N caractères possibles, un mot de passe de L caractères a une entropie de :

E = L x log2(N)

Exemples :

- 12 caractères parmi 26 minuscules : 12 x 4,7 = 56 bits

- 16 caractères parmi 95 imprimables ASCII : 16 x 6,57 = 105 bits

- 20 caractères parmi 95 imprimables ASCII : 20 x 6,57 = 131 bits

Pour une phrase de passe

Si chaque mot est tiré d'un dictionnaire de D mots, une phrase de W mots a une entropie de :

E = W x log2(D)

Exemples (liste Diceware, D = 7 776) :

- 4 mots : 4 x 12,9 = 51 bits

- 5 mots : 5 x 12,9 = 64 bits

- 6 mots : 6 x 12,9 = 77 bits

- 7 mots : 7 x 12,9 = 90 bits

Seuils recommandés

| Usage | Entropie minimale | Équivalent mot de passe | Équivalent phrase de passe |

|---|---|---|---|

| Compte en ligne (+ MFA) | 50 bits | 8 car. (mixte) | 4 mots Diceware |

| Compte sensible | 80 bits | 13 car. (mixte) | 7 mots Diceware |

| Chiffrement de disque | 90 bits | 14 car. (mixte) | 7 mots Diceware |

| Clé API / token | 128 bits | 20 car. (mixte) | 10 mots Diceware |

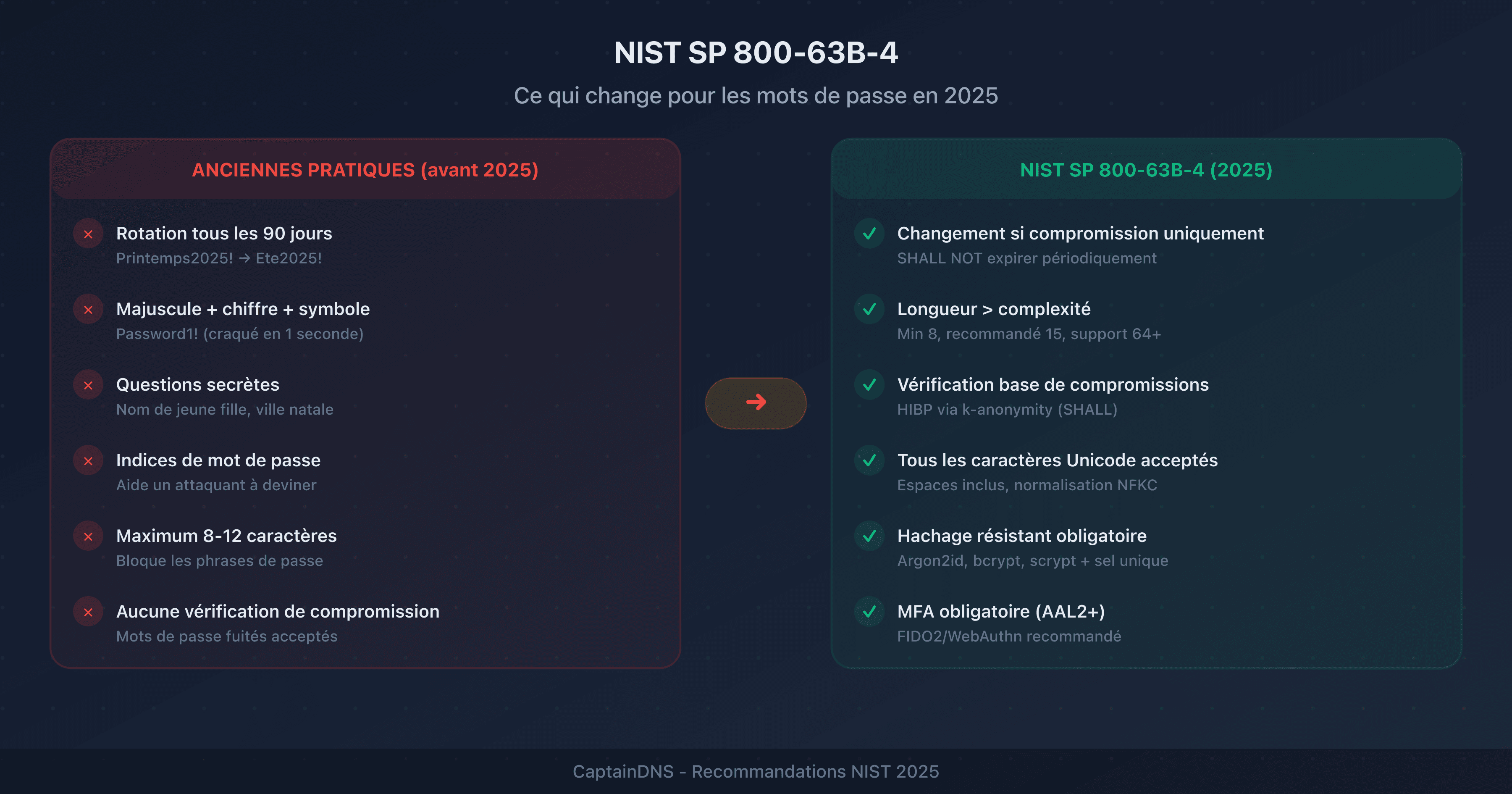

Le NIST SP 800-63B recommande un minimum de 8 caractères pour les mots de passe en ligne et note que les phrases de passe longues devraient être encouragées sans restriction de longueur.

🎯 Plan d'action recommandé

- Adoptez un gestionnaire de mots de passe : 1Password, Bitwarden ou KeePass. C'est la base qui rend le reste possible

- Créez un master password fort : une phrase de passe de 6+ mots Diceware (~77 bits minimum). C'est le seul secret que vous devez retenir

- Générez des mots de passe aléatoires pour tout le reste : 16-20 caractères, stockés dans le gestionnaire. Utilisez un générateur de hash pour vérifier l'intégrité de vos exports si nécessaire

- Vérifiez vos mots de passe existants : utilisez la fonction d'audit de votre gestionnaire pour identifier les mots de passe faibles ou réutilisés. Remplacez-les progressivement

- Activez le MFA partout : même un mot de passe fort ne protège pas contre le phishing. Vérifiez les URLs suspectes avec un vérificateur de phishing

FAQ

Qu'est-ce qu'une phrase de passe ?

Une phrase de passe est un secret d'authentification composé de plusieurs mots (généralement 4 à 7), séparés par des espaces ou un délimiteur. Elle tire sa force de sa longueur et du nombre de mots possibles dans le dictionnaire source. Avec la méthode Diceware (7 776 mots), chaque mot ajoute 12,9 bits d'entropie. Une phrase de 5 mots atteint 64 bits d'entropie, suffisant pour la plupart des usages en ligne.

Une phrase de passe est-elle plus sûre qu'un mot de passe ?

Ça dépend du contexte. À entropie égale, les deux sont équivalents en résistance au brute force. Un mot de passe aléatoire de 16 caractères (~105 bits) est mathématiquement plus résistant qu'une phrase de 5 mots Diceware (~64 bits). Mais une phrase de passe est plus facile à mémoriser, ce qui évite la réutilisation ou le stockage non sécurisé : deux risques majeurs en pratique.

Combien de mots doit contenir une phrase de passe ?

Minimum 5 mots pour un usage courant (64 bits d'entropie avec Diceware). Pour un master password ou du chiffrement, visez 6 à 7 mots (77-90 bits). Trois mots (~38 bits) sont insuffisants pour résister à une attaque hors-ligne. Le NIST recommande d'encourager les secrets longs sans imposer de maximum.

Qu'est-ce que la méthode Diceware ?

Diceware est une méthode de génération de phrases de passe inventée par Arnold Reinhold en 1995. Elle utilise des dés physiques pour sélectionner des mots dans une liste numérotée de 7 776 entrées (6^5). Pour chaque mot, vous lancez 5 dés, formez un nombre à 5 chiffres et cherchez le mot correspondant. Le tirage physique garantit un aléa cryptographiquement non biaisé.

Est-ce que les phrases de passe peuvent être craquées ?

Oui, si elles sont mal construites. Les phrases basées sur des citations, paroles de chansons ou mots choisis mentalement sont vulnérables aux attaques par dictionnaire de phrases. Une phrase de 3 mots Diceware (~38 bits) peut être craquée en quelques heures avec du matériel moderne. Avec 5+ mots tirés aléatoirement, le brute force prend des millénaires avec la puissance de calcul actuelle.

Quels sont des exemples de bonnes phrases de passe ?

Des mots véritablement aléatoires, sans lien logique : "marbre fenêtre plume triangle olive" (5 mots Diceware, ~64 bits). Des mauvais exemples : "mon chat est beau" (mots liés, prévisibles), "to be or not to be" (citation connue, 0 bit d'entropie utile), "P@ssw0rd123!" (substitutions prévisibles). La clé est l'aléa réel du tirage, pas la complexité apparente.

Phrase de passe ou mot de passe aléatoire : que choisir ?

Utilisez une phrase de passe pour tout ce que vous devez retenir et taper régulièrement : master password de gestionnaire, chiffrement de disque, connexion sans auto-complétion. Utilisez un mot de passe aléatoire pour tout ce qui est stocké dans un gestionnaire : comptes en ligne, clés API, tokens. Les deux approches sont complémentaires, pas opposées.

Glossaire

- Phrase de passe (passphrase) : secret d'authentification composé de plusieurs mots, tirant sa force de la longueur et du nombre de combinaisons possibles dans le dictionnaire source.

- Entropie : mesure du nombre de combinaisons possibles d'un secret, exprimée en bits. Chaque bit double le nombre de combinaisons. Un secret de 80 bits offre 2^80 (~10^24) combinaisons.

- Diceware : méthode de génération de phrases de passe par tirage de dés physiques dans une liste de 7 776 mots, garantissant un aléa non biaisé. Créée par Arnold Reinhold en 1995.

- Brute force : attaque qui teste toutes les combinaisons possibles d'un secret. Le temps nécessaire dépend directement de l'entropie : chaque bit supplémentaire double la durée.

- CSPRNG (Cryptographically Secure Pseudo-Random Number Generator) : générateur de nombres pseudo-aléatoires conçu pour un usage cryptographique, garantissant l'imprévisibilité des valeurs produites.

- Master password : mot de passe principal d'un gestionnaire de mots de passe. C'est le seul secret que l'utilisateur doit mémoriser, protégeant l'accès à tous les autres.

📚 Guides sécurité des mots de passe connexes

- Passkeys vs mots de passe : faut-il abandonner ses mots de passe en 2025 ?

- Recommandations NIST 2025 sur les mots de passe : ce qui a changé