Come testare la connettività SMTP dei tuoi server MX

Di CaptainDNS

Pubblicato il 17 febbraio 2026

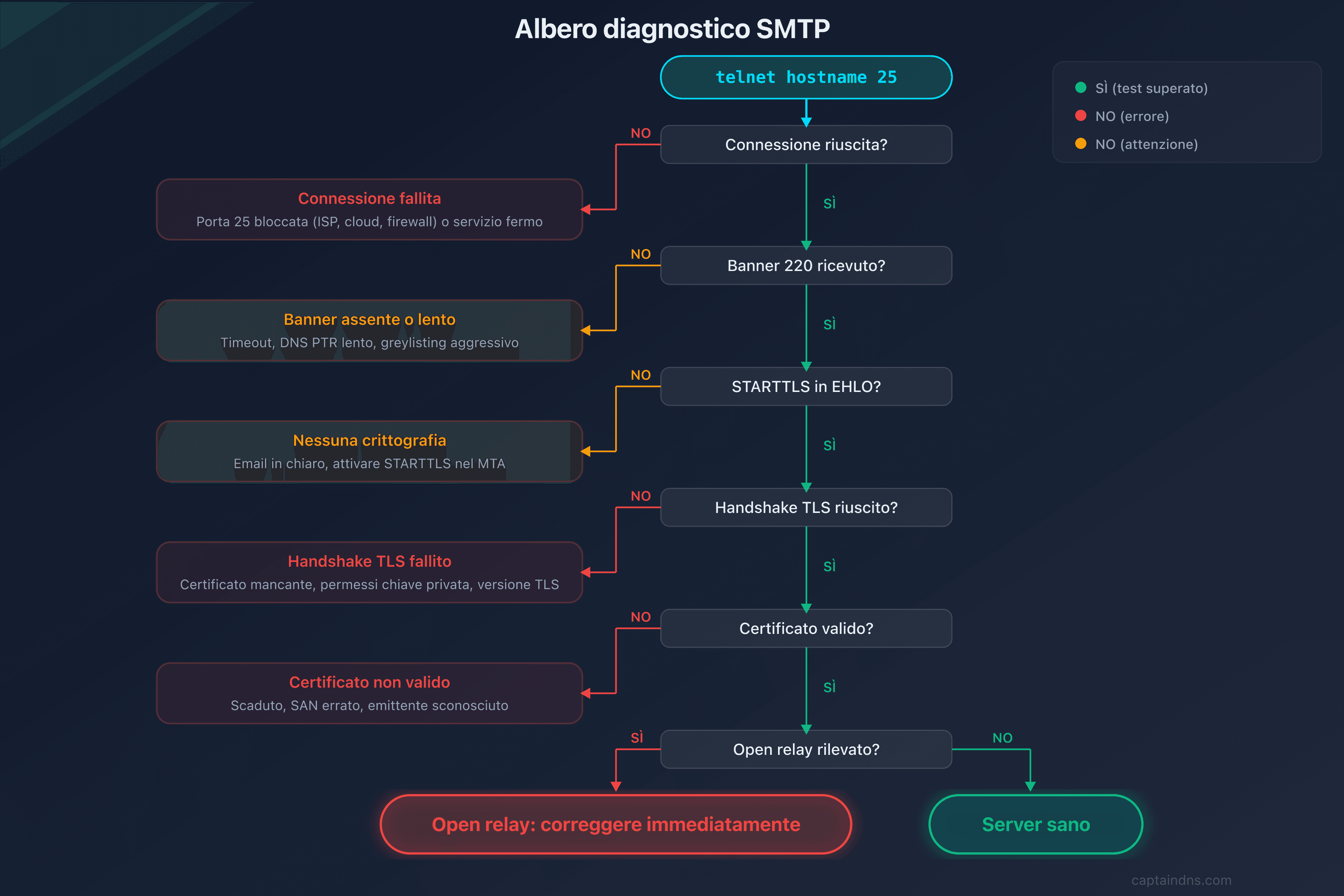

- Un record MX valido non dimostra che il tuo server mail funzioni: testa la connessione TCP, il banner, STARTTLS e il certificato TLS

- Usa

telnetper verificare la connettività sulla porta 25 e il banner SMTP, poiopenssl s_clientper ispezionare STARTTLS e il certificato - I problemi comuni (porta 25 bloccata, certificato scaduto, STARTTLS mal configurato) sono silenziosi: solo un test attivo li rileva

- Automatizza la diagnostica con il SMTP/MX Connectivity Tester di CaptainDNS per testare tutti i tuoi MX in una sola richiesta

I tuoi record SPF, DKIM e DMARC sono configurati correttamente. Il tuo dominio supera tutti i test DNS. Eppure, alcune email non arrivano a destinazione, o arrivano senza crittografia TLS. Il problema non viene dalla configurazione DNS, ma dal livello di trasporto: la connessione SMTP tra i server.

Questa guida ti mostra come testare la connettività SMTP dei tuoi server MX, dalla risoluzione DNS fino all'ispezione del certificato TLS. Ogni comando è riproducibile da un terminale Linux, macOS o WSL. Che tu stia diagnosticando un problema di consegna o verificando la sicurezza della tua infrastruttura email, saprai esattamente cosa controllare e come interpretare i risultati.

Perché testare la connettività SMTP dei tuoi MX?

La configurazione DNS (record MX, SPF, DKIM, DMARC) è una condizione necessaria, ma non sufficiente. Tre categorie di problemi sfuggono agli strumenti di verifica DNS classici.

La consegna dipende dal trasporto

Se il tuo server MX è irraggiungibile sulla porta 25, i server mittenti ricevono un errore "connection timed out" e ritentano per 24-48 ore prima di arrendersi. Il messaggio va perso, e il mittente riceve un bounce tardivo. Questo tipo di guasto è invisibile dal tuo lato finché non testi attivamente.

La crittografia TLS non è garantita

Nel 2024, oltre il 95% delle email ricevute da Gmail transitano via TLS (Google Transparency Report). Ma STARTTLS è opportunistico: se la negoziazione fallisce silenziosamente, la connessione prosegue in chiaro. Un certificato scaduto o una configurazione TLS errata possono degradare la sicurezza di tutti i flussi in entrata senza generare alcun allarme.

Un open relay distrugge la tua reputazione

Un server SMTP che accetta di inoltrare posta per chiunque è un open relay. Gli spammer lo sfruttano in poche ore, e il tuo IP finisce nelle blacklist (Spamhaus, Barracuda, SpamCop). Tutte le tue email in uscita vengono quindi rifiutate.

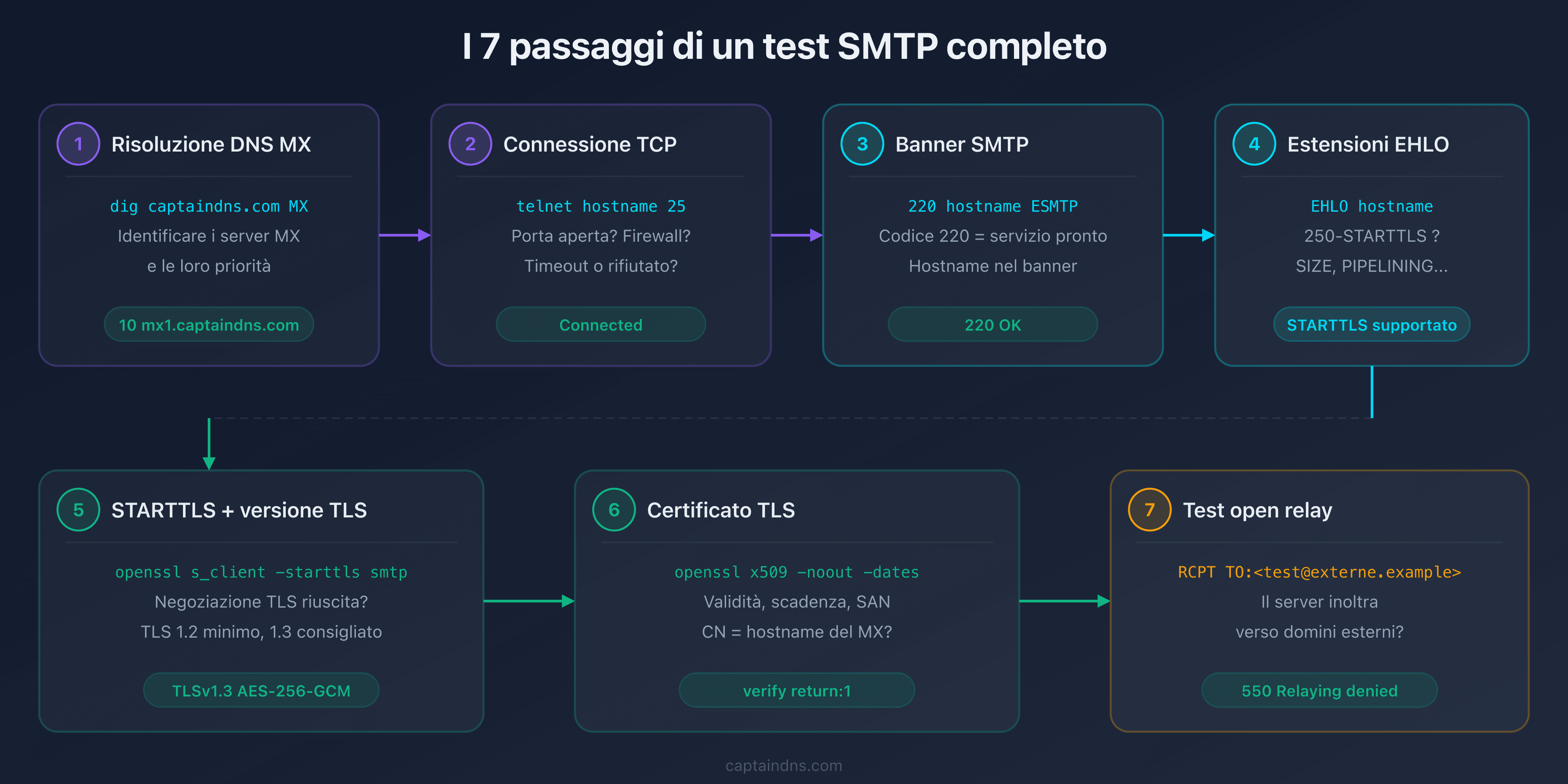

Cosa verifica un test SMTP completo

Un test di connettività SMTP completo copre sette punti, in questo ordine.

| Passaggio | Verifica | Strumento |

|---|---|---|

| 1 | Risoluzione DNS MX | dig o nslookup |

| 2 | Connessione TCP porta 25 | telnet |

| 3 | Banner SMTP (220) | telnet |

| 4 | Estensioni EHLO | telnet |

| 5 | STARTTLS e versione TLS | openssl s_client |

| 6 | Certificato TLS (validità, scadenza, SAN) | openssl s_client |

| 7 | Test open relay | telnet |

Ogni passaggio può fallire indipendentemente. Un server può rispondere sulla porta 25, annunciare STARTTLS in EHLO, ma fallire nella negoziazione TLS a causa di un certificato scaduto.

Passaggio 1: risolvere i record MX

Prima di testare la connettività, identifica i server MX del tuo dominio. Il comando dig restituisce i MX ordinati per priorità:

$ dig captaindns.com MX +short

10 mx1.captaindns.com.

20 mx2.captaindns.com.

Il numero (10, 20) è la priorità: i server mittenti contattano prima il MX con il valore più basso. Testa tutti i tuoi MX, non solo il primario. Un MX secondario mal configurato resta raggiungibile e può accettare posta senza TLS.

Se dig non restituisce risultati, il problema è DNS: il tuo dominio non ha record MX, oppure il DNS non risponde.

Passaggio 2: testare la connessione TCP e il banner con telnet

Il comando telnet testa due cose in una sola operazione: l'apertura della porta TCP 25 e la ricezione del banner SMTP.

$ telnet mx1.captaindns.com 25

Trying 203.0.113.10...

Connected to mx1.captaindns.com.

Escape character is '^]'.

220 mx1.captaindns.com ESMTP Postfix

Interpretare il risultato

| Risultato | Significato | Azione |

|---|---|---|

Connected + 220 ... | Server raggiungibile, banner OK | Continuare il test |

Connection refused | Porta 25 chiusa o servizio fermo | Verificare firewall e servizio SMTP |

Connection timed out | Porta 25 bloccata (ISP, firewall) | Testare da un'altra rete |

220 senza hostname | Banner mal configurato | Correggere la config MTA |

Catturare le estensioni EHLO

Dopo il banner, invia il comando EHLO per scoprire le capacità del server:

EHLO test.captaindns.com

250-mx1.captaindns.com

250-PIPELINING

250-SIZE 52428800

250-STARTTLS

250-8BITMIME

250-SMTPUTF8

250 OK

Cerca 250-STARTTLS nella risposta: è la riga che conferma che il server supporta la crittografia TLS. Se è assente, il server accetta solo connessioni in chiaro.

Passaggio 3: testare STARTTLS e il certificato TLS con openssl

telnet non può avviare una negoziazione TLS. Per testare STARTTLS e ispezionare il certificato, usa openssl s_client:

$ openssl s_client -connect mx1.captaindns.com:25 -starttls smtp

CONNECTED(00000003)

depth=2 C = US, O = Internet Security Research Group, CN = ISRG Root X1

verify return:1

depth=1 C = US, O = Let's Encrypt, CN = R3

verify return:1

depth=0 CN = mx1.captaindns.com

verify return:1

---

Certificate chain

0 s:CN = mx1.captaindns.com

i:C = US, O = Let's Encrypt, CN = R3

1 s:C = US, O = Let's Encrypt, CN = R3

i:C = US, O = Internet Security Research Group, CN = ISRG Root X1

---

[...]

New, TLSv1.3, Cipher is TLS_AES_256_GCM_SHA384

[...]

Le informazioni chiave da verificare

Versione TLS: cerca la riga New, TLSv1.X. TLS 1.3 è ottimale, TLS 1.2 è accettabile. TLS 1.0 e 1.1 sono obsoleti e vulnerabili.

Catena dei certificati: verify return:1 a ogni livello significa che la catena è valida. verify return:0 indica un problema (certificato scaduto, emittente sconosciuto, SAN mancante).

Soggetto del certificato: il CN o i SAN devono corrispondere all'hostname del MX. Un certificato emesso per mail.captaindns.com non sarà valido per mx1.captaindns.com.

Verificare la data di scadenza

$ openssl s_client -connect mx1.captaindns.com:25 -starttls smtp 2>/dev/null | openssl x509 -noout -dates

notBefore=Jan 15 00:00:00 2026 GMT

notAfter=Apr 15 23:59:59 2026 GMT

Se notAfter è nel passato, il certificato è scaduto. I server mittenti che verificano i certificati (tramite MTA-STS o DANE) rifiuteranno la connessione.

Passaggio 4: testare l'open relay

Un open relay accetta di trasmettere posta per destinatari esterni senza autenticazione. Per rilevarlo, prova a inviare un'email verso un dominio che il tuo server non gestisce:

$ telnet mx1.captaindns.com 25

220 mx1.captaindns.com ESMTP

EHLO test.captaindns.com

250 OK

MAIL FROM:<test@captaindns.com>

250 OK

RCPT TO:<test@domaine-externe.example>

550 5.7.1 Relaying denied

QUIT

Interpretare il risultato

| Risposta a RCPT TO | Significato |

|---|---|

550 Relaying denied | Server configurato correttamente (non è un open relay) |

250 OK | Open relay rilevato, correzione urgente necessaria |

450 o 451 | Greylisting attivo (normale, non è un open relay) |

554 | Rifiutato per un'altra ragione (blacklist, policy) |

Se il tuo server restituisce 250 OK a un RCPT TO verso un dominio esterno, è configurato come open relay. Correggi immediatamente la configurazione del tuo MTA (Postfix: smtpd_relay_restrictions, Exchange: receive connectors).

Diagnosticare i problemi comuni

Porta 25 bloccata

Sintomo: telnet mx1.captaindns.com 25 restituisce "Connection timed out".

Cause possibili:

- Firewall locale o di rete che blocca la porta 25 in uscita

- Provider cloud (AWS, Google Cloud, Azure) che blocca la porta 25 per impostazione predefinita

- ISP che blocca la porta 25 sulle connessioni residenziali

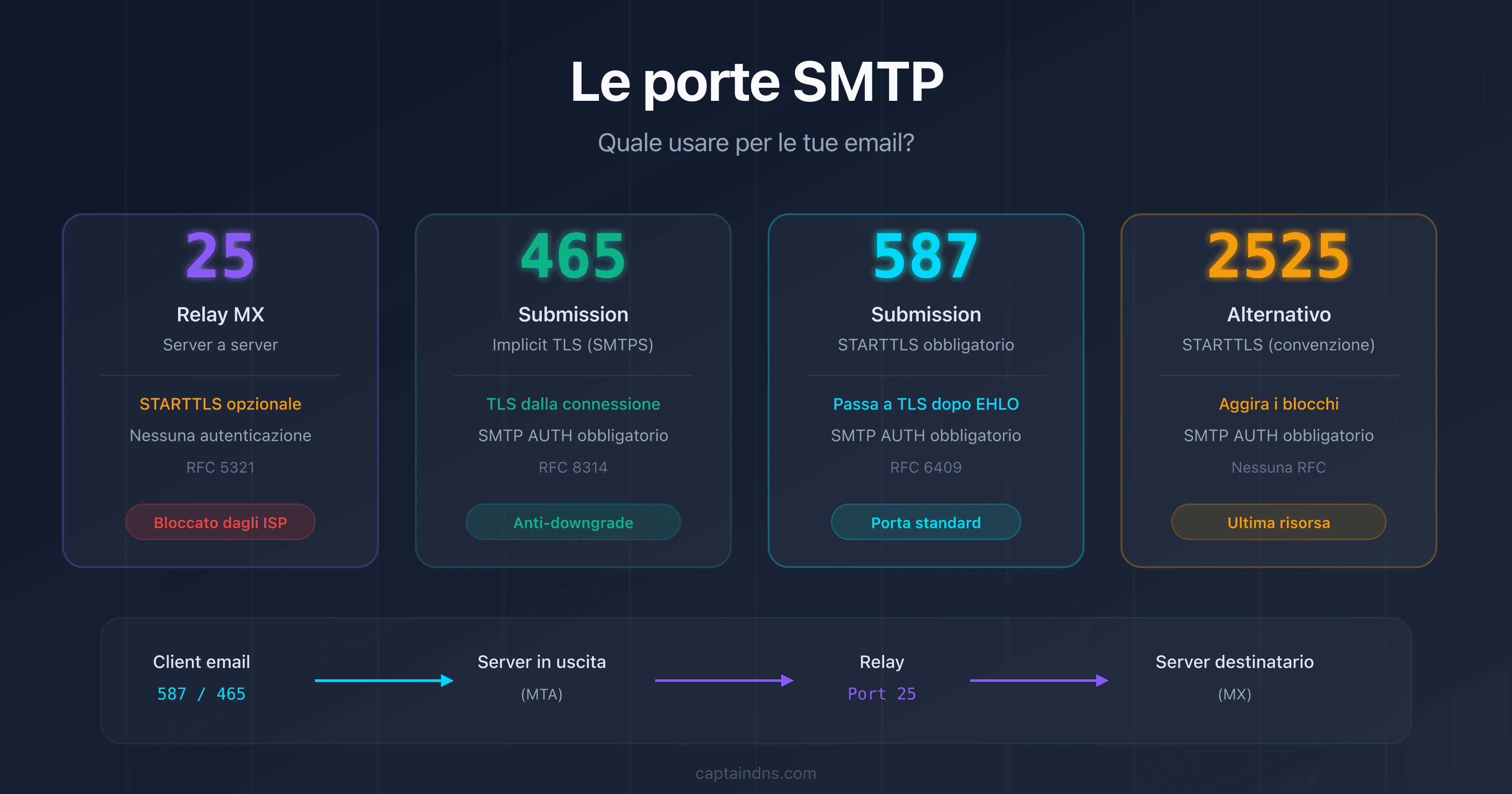

Diagnostica: testa da un server esterno alla tua rete. Se il test passa dall'esterno ma fallisce in locale, il blocco è lato rete/ISP. Per maggiori dettagli sul blocco della porta 25, consulta la nostra guida sulle porte SMTP.

Certificato TLS scaduto

Sintomo: openssl s_client mostra verify return:0 e certificate has expired.

Impatto: i server che applicano MTA-STS rifiuteranno di consegnare le email. I server senza MTA-STS consegneranno comunque (STARTTLS opportunistico), ma la connessione non è autenticata.

Soluzione: rinnova il certificato (Let's Encrypt: certbot renew), poi ricarica il servizio SMTP.

STARTTLS annunciato ma fallisce

Sintomo: il server annuncia 250-STARTTLS in EHLO, ma openssl s_client -starttls smtp fallisce con un errore di handshake.

Cause possibili:

- Certificato referenziato nella config MTA ma file assente o illeggibile

- Permessi errati sui file della chiave privata

- Versione TLS troppo vecchia (TLS 1.0 rifiutato dal client)

Diagnostica:

$ openssl s_client -connect mx1.captaindns.com:25 -starttls smtp -debug 2>&1 | head -30

Timeout di connessione (server lento)

Sintomo: la connessione TCP si stabilisce, ma il banner impiega più di 30 secondi a comparire.

Impatto: alcuni server mittenti abbandonano dopo un timeout (generalmente 5 minuti per il banner, RFC 5321 sezione 4.5.3.2). Un MX lento provoca ritardi nella consegna e retry inutili.

Soluzione: verifica il carico del server, le regole di greylisting aggressive, o i lookup DNS inversi lenti (PTR) nella configurazione del MTA.

Automatizzare i test SMTP

I comandi telnet e openssl sono utili per una diagnostica occasionale, ma hanno dei limiti: testano un solo server alla volta, non producono un report strutturato e non sono pratici per un monitoraggio regolare.

Script bash di verifica rapida

#!/bin/bash

# Test SMTP di base per tutti gli MX di un dominio

DOMAIN="captaindns.com"

echo "=== MX di $DOMAIN ==="

dig $DOMAIN MX +short | sort -n | while read priority mx; do

mx="${mx%.}" # Rimuovere il punto finale

echo ""

echo "--- $mx (priorità $priority) ---"

# Test connessione porta 25

timeout 10 bash -c "echo QUIT | telnet $mx 25 2>&1" | head -5

# Test STARTTLS + certificato

echo | timeout 10 openssl s_client -connect $mx:25 -starttls smtp 2>/dev/null | \

openssl x509 -noout -subject -dates 2>/dev/null || echo "STARTTLS: fallito o non supportato"

done

Questo script testa ogni MX del dominio: connessione TCP, banner e certificato TLS. Non copre il test open relay (che richiede un'interazione SMTP più complessa).

Strumento online CaptainDNS

Per una diagnostica completa senza installazione, il SMTP/MX Connectivity Tester di CaptainDNS testa automaticamente tutti i MX di un dominio in una sola richiesta: risoluzione DNS, connessione porta 25, banner, EHLO, STARTTLS, certificato TLS e rilevamento open relay. I risultati sono presentati con uno scoring per server e codici di diagnostica espliciti.

Testa la connettività SMTP dei tuoi server MX: usa il nostro SMTP/MX Connectivity Tester per diagnosticare in pochi secondi tutti i tuoi MX, con validazione del certificato TLS e rilevamento open relay.

FAQ

Come testare se un server SMTP risponde sulla porta 25?

Usa il comando telnet hostname 25. Se la connessione si stabilisce e ricevi una riga che inizia con 220, il server è raggiungibile e il servizio SMTP funziona. Se ottieni "Connection refused" o "Connection timed out", la porta è chiusa o bloccata.

Come verificare il supporto STARTTLS di un server MX?

Connettiti con telnet hostname 25, invia EHLO tuo.hostname, e cerca 250-STARTTLS nella risposta. Per testare la negoziazione TLS effettiva, usa openssl s_client -connect hostname:25 -starttls smtp. Se la negoziazione riesce, STARTTLS è funzionante.

Come ispezionare un certificato TLS SMTP con openssl?

Esegui openssl s_client -connect hostname:25 -starttls smtp 2>/dev/null | openssl x509 -noout -text. Questo comando mostra il soggetto, l'emittente, le date di validità, i SAN (Subject Alternative Names) e il tipo di chiave. Verifica che il CN o un SAN corrisponda all'hostname del MX.

Come rilevare se un server è un open relay?

Connettiti al server, invia MAIL FROM:<test@captaindns.com>, poi RCPT TO:<test@domaine-externe.example>. Se il server restituisce 250 OK al RCPT TO verso un dominio che non gestisce, è un open relay. Un server configurato correttamente restituisce 550 Relaying denied.

Perché il mio server MX è irraggiungibile sulla porta 25?

Le cause più frequenti: firewall che blocca la porta 25, provider cloud che blocca la porta 25 per impostazione predefinita (AWS, GCP, Azure), servizio SMTP fermo, o record MX che punta a un IP errato. Testa da una rete diversa per isolare la causa.

Quale versione TLS è accettabile per un server MX?

TLS 1.2 è il minimo accettabile nel 2026. TLS 1.3 è consigliato per una sicurezza ottimale e prestazioni migliori (handshake più rapido). TLS 1.0 e 1.1 sono obsoleti (RFC 8996) e non dovrebbero più essere attivati.

Quali strumenti online testano la connettività SMTP?

Il SMTP/MX Connectivity Tester di CaptainDNS testa automaticamente tutti i MX di un dominio: banner, EHLO, STARTTLS, certificato TLS e open relay. Altri strumenti come MXToolbox SMTP Test o CheckTLS offrono funzionalità simili, ma con meno dettagli sul certificato.

Glossario

- Banner SMTP: prima risposta del server (codice 220) alla connessione TCP. Contiene l'hostname e talvolta il software MTA (Postfix, Exchange, Exim).

- EHLO: Extended HELO. Comando SMTP che identifica il client e chiede al server di elencare le sue estensioni (STARTTLS, SIZE, PIPELINING, ecc.).

- STARTTLS: estensione SMTP (RFC 3207) che permette di passare una connessione in chiaro a una connessione crittografata TLS tramite un comando esplicito.

- Open relay: server SMTP che accetta di trasmettere posta per destinatari esterni senza autenticazione. Vettore di spam, causa di blacklisting rapido.

- SAN: Subject Alternative Name. Campo del certificato TLS che elenca gli hostname per cui il certificato è valido.

- MTA: Mail Transfer Agent. Software server che trasporta le email (Postfix, Exim, Exchange, Sendmail).

- Greylisting: tecnica anti-spam che rifiuta temporaneamente (codice 450) le email da mittenti sconosciuti. Il server legittimo ritenta, lo spammer no.

📚 Guide SMTP e connettività email correlate

- Le porte SMTP spiegate: 25, 465, 587, 2525: ruolo, crittografia e casi d'uso di ogni porta SMTP

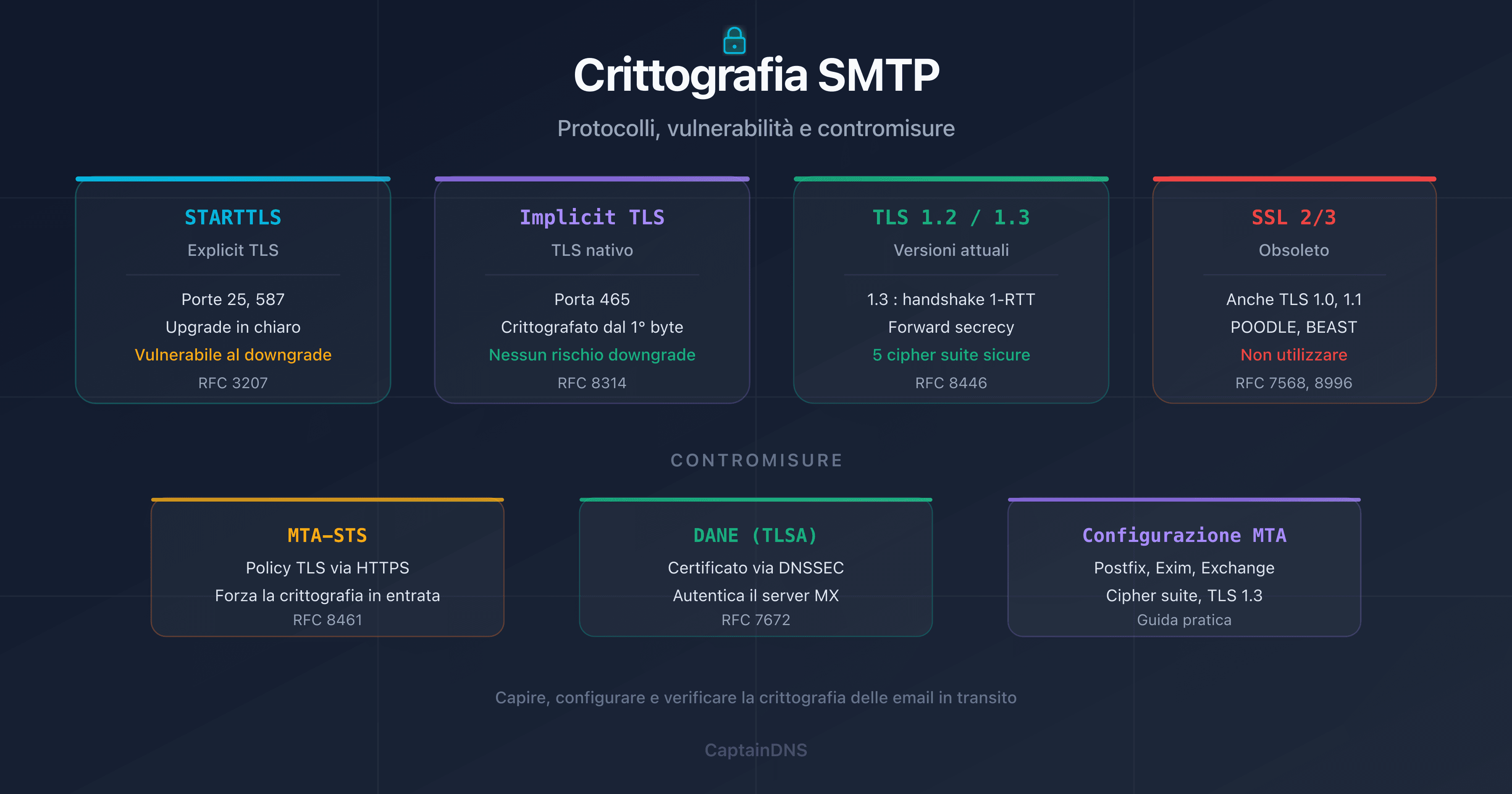

- STARTTLS, SSL/TLS e SMTP: quale crittografia per le tue email?: protocolli, configurazione Postfix/Exim/Exchange e protezione contro il downgrade

- Porta 25 bloccata: diagnostica e soluzioni per hosting (prossimamente)