Como testar a conectividade SMTP dos seus servidores MX

Por CaptainDNS

Publicado em 17 de fevereiro de 2026

- Um registro MX válido não prova que seu servidor de email funciona: teste a conexão TCP, o banner, STARTTLS e o certificado TLS

- Use

telnetpara verificar a conectividade na porta 25 e o banner SMTP, depoisopenssl s_clientpara inspecionar STARTTLS e o certificado - Os problemas comuns (porta 25 bloqueada, certificado expirado, STARTTLS mal configurado) são silenciosos: somente um teste ativo os detecta

- Automatize o diagnóstico com o SMTP/MX Connectivity Tester do CaptainDNS para testar todos os seus MX em uma única requisição

Seus registros SPF, DKIM e DMARC estão corretamente configurados. Seu domínio passa em todos os testes DNS. Mesmo assim, alguns emails não chegam ao destino, ou chegam sem criptografia TLS. O problema não está na configuração DNS, mas na camada de transporte: a conexão SMTP entre os servidores.

Este guia mostra como testar a conectividade SMTP dos seus servidores MX, da resolução DNS até a inspeção do certificado TLS. Cada comando é reproduzível a partir de um terminal Linux, macOS ou WSL. Seja para diagnosticar um problema de entrega ou auditar a segurança da sua infraestrutura de email, você vai saber exatamente o que verificar e como interpretar os resultados.

Por que testar a conectividade SMTP dos seus MX?

A configuração DNS (registros MX, SPF, DKIM, DMARC) é uma condição necessária, mas não suficiente. Três categorias de problemas escapam das ferramentas de verificação DNS tradicionais.

A entregabilidade depende do transporte

Se seu servidor MX está inacessível na porta 25, os servidores remetentes recebem um erro "connection timed out" e fazem novas tentativas durante 24 a 48 horas antes de desistir. A mensagem é perdida, e o remetente recebe um bounce tardio. Esse tipo de falha é invisível do seu lado enquanto você não testar ativamente.

A criptografia TLS não é garantida

Em 2024, mais de 95% dos emails recebidos pelo Gmail transitam via TLS (Google Transparency Report). Mas STARTTLS é oportunista: se a negociação falhar silenciosamente, a conexão continua em texto plano. Um certificado expirado ou uma configuração TLS incorreta pode degradar a segurança de todos os seus fluxos de entrada sem gerar nenhum alerta.

Um open relay destrói sua reputação

Um servidor SMTP que aceita retransmitir email para qualquer pessoa é um open relay. Spammers o exploram em poucas horas, e seu IP acaba nas blacklists (Spamhaus, Barracuda, SpamCop). Todos os seus emails enviados passam a ser rejeitados.

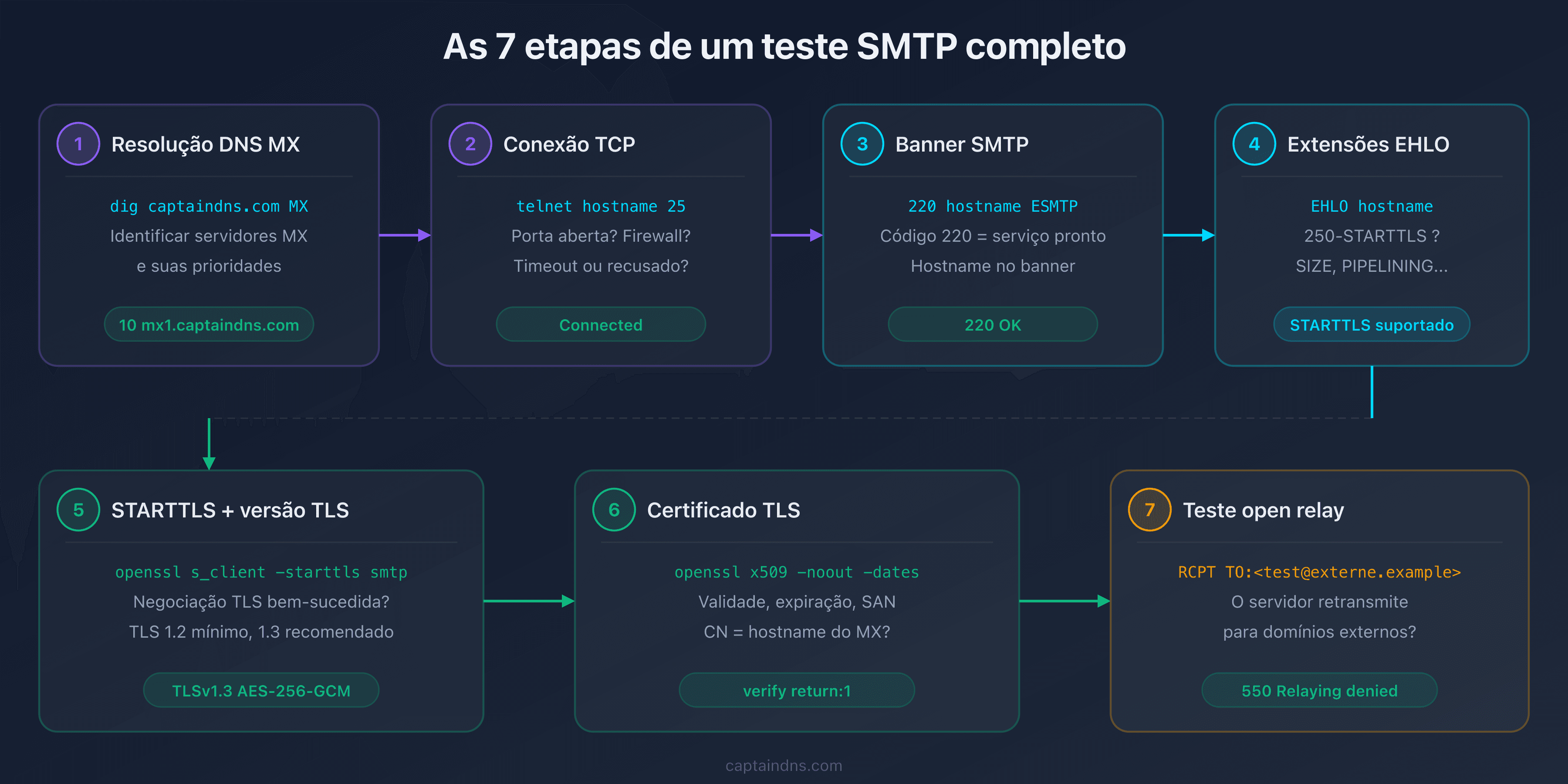

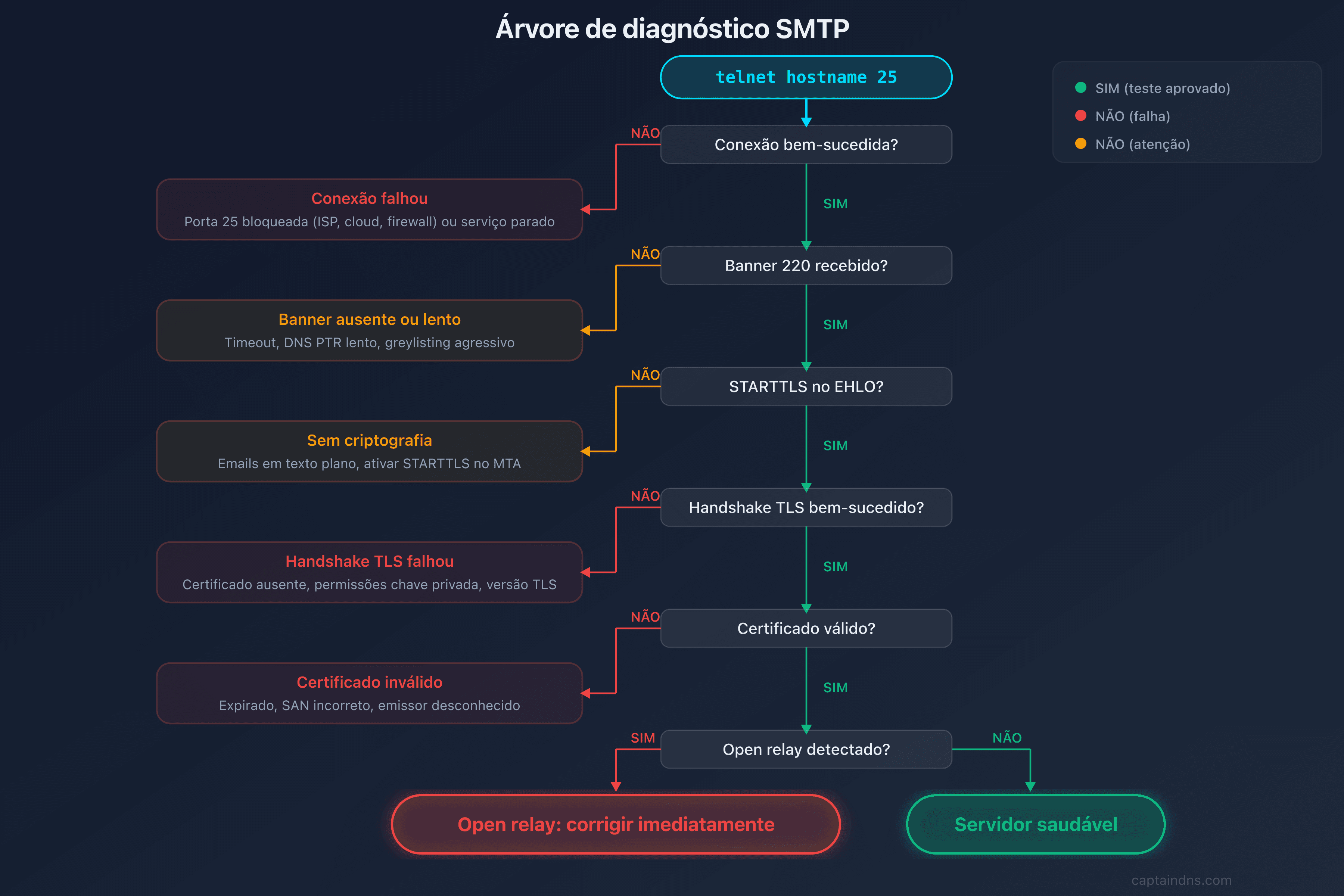

O que verifica um teste SMTP completo

Um teste de conectividade SMTP completo cobre sete pontos, nesta ordem.

| Etapa | Verificação | Ferramenta |

|---|---|---|

| 1 | Resolução DNS MX | dig ou nslookup |

| 2 | Conexão TCP porta 25 | telnet |

| 3 | Banner SMTP (220) | telnet |

| 4 | Extensões EHLO | telnet |

| 5 | STARTTLS e versão TLS | openssl s_client |

| 6 | Certificado TLS (validade, expiração, SAN) | openssl s_client |

| 7 | Teste open relay | telnet |

Cada etapa pode falhar independentemente. Um servidor pode responder na porta 25, anunciar STARTTLS no EHLO, mas falhar na negociação TLS por causa de um certificado expirado.

Etapa 1: resolver os registros MX

Antes de testar a conectividade, identifique os servidores MX do seu domínio. O comando dig retorna os MX ordenados por prioridade:

$ dig captaindns.com MX +short

10 mx1.captaindns.com.

20 mx2.captaindns.com.

O número (10, 20) é a prioridade: os servidores remetentes contactam primeiro o MX com o valor mais baixo. Teste todos os seus MX, não apenas o primário. Um MX secundário mal configurado continua acessível e pode aceitar email sem TLS.

Se dig não retornar nenhum resultado, o problema é DNS: seu domínio não tem registro MX, ou o DNS não está respondendo.

Etapa 2: testar a conexão TCP e o banner com telnet

O comando telnet testa duas coisas em uma única operação: a abertura da porta TCP 25 e a recepção do banner SMTP.

$ telnet mx1.captaindns.com 25

Trying 203.0.113.10...

Connected to mx1.captaindns.com.

Escape character is '^]'.

220 mx1.captaindns.com ESMTP Postfix

Interpretar o resultado

| Resultado | Significado | Ação |

|---|---|---|

Connected + 220 ... | Servidor acessível, banner OK | Continuar o teste |

Connection refused | Porta 25 fechada ou serviço parado | Verificar o firewall e o serviço SMTP |

Connection timed out | Porta 25 bloqueada (ISP, firewall) | Testar a partir de outra rede |

220 sem hostname | Banner mal configurado | Corrigir a config do MTA |

Capturar as extensões EHLO

Após o banner, envie o comando EHLO para descobrir as capacidades do servidor:

EHLO test.captaindns.com

250-mx1.captaindns.com

250-PIPELINING

250-SIZE 52428800

250-STARTTLS

250-8BITMIME

250-SMTPUTF8

250 OK

Procure 250-STARTTLS na resposta: essa é a linha que confirma que o servidor suporta criptografia TLS. Se ela estiver ausente, o servidor aceita apenas conexões em texto plano.

Etapa 3: testar STARTTLS e o certificado TLS com openssl

telnet não consegue iniciar uma negociação TLS. Para testar STARTTLS e inspecionar o certificado, use openssl s_client:

$ openssl s_client -connect mx1.captaindns.com:25 -starttls smtp

CONNECTED(00000003)

depth=2 C = US, O = Internet Security Research Group, CN = ISRG Root X1

verify return:1

depth=1 C = US, O = Let's Encrypt, CN = R3

verify return:1

depth=0 CN = mx1.captaindns.com

verify return:1

---

Certificate chain

0 s:CN = mx1.captaindns.com

i:C = US, O = Let's Encrypt, CN = R3

1 s:C = US, O = Let's Encrypt, CN = R3

i:C = US, O = Internet Security Research Group, CN = ISRG Root X1

---

[...]

New, TLSv1.3, Cipher is TLS_AES_256_GCM_SHA384

[...]

As informações-chave a verificar

Versão TLS: procure a linha New, TLSv1.X. TLS 1.3 é o ideal, TLS 1.2 é aceitável. TLS 1.0 e 1.1 são obsoletos e vulneráveis.

Cadeia de certificados: verify return:1 em cada nível significa que a cadeia é válida. verify return:0 indica um problema (certificado expirado, emissor desconhecido, SAN ausente).

Assunto do certificado: o CN ou os SAN devem corresponder ao hostname do MX. Um certificado emitido para mail.captaindns.com não será válido para mx1.captaindns.com.

Verificar a data de expiração

$ openssl s_client -connect mx1.captaindns.com:25 -starttls smtp 2>/dev/null | openssl x509 -noout -dates

notBefore=Jan 15 00:00:00 2026 GMT

notAfter=Apr 15 23:59:59 2026 GMT

Se notAfter estiver no passado, o certificado está expirado. Os servidores remetentes que verificam certificados (via MTA-STS ou DANE) recusarão a conexão.

Etapa 4: testar o open relay

Um open relay aceita transmitir email para destinatários externos sem autenticação. Para detectá-lo, tente enviar um email para um domínio que seu servidor não gerencia:

$ telnet mx1.captaindns.com 25

220 mx1.captaindns.com ESMTP

EHLO test.captaindns.com

250 OK

MAIL FROM:<test@captaindns.com>

250 OK

RCPT TO:<test@domaine-externe.example>

550 5.7.1 Relaying denied

QUIT

Interpretar o resultado

| Resposta ao RCPT TO | Significado |

|---|---|

550 Relaying denied | Servidor corretamente configurado (não é open relay) |

250 OK | Open relay detectado, correção urgente necessária |

450 ou 451 | Greylisting ativo (normal, não é open relay) |

554 | Rejeitado por outro motivo (blacklist, policy) |

Se seu servidor retornar 250 OK a um RCPT TO para um domínio externo, ele está configurado como open relay. Corrija imediatamente a configuração do seu MTA (Postfix: smtpd_relay_restrictions, Exchange: receive connectors).

Diagnosticar os problemas comuns

Porta 25 bloqueada

Sintoma: telnet mx1.captaindns.com 25 retorna "Connection timed out".

Causas possíveis:

- Firewall local ou de rede bloqueando a porta 25 na saída

- Provedor de cloud (AWS, Google Cloud, Azure) que bloqueia a porta 25 por padrão

- ISP que bloqueia a porta 25 em conexões residenciais

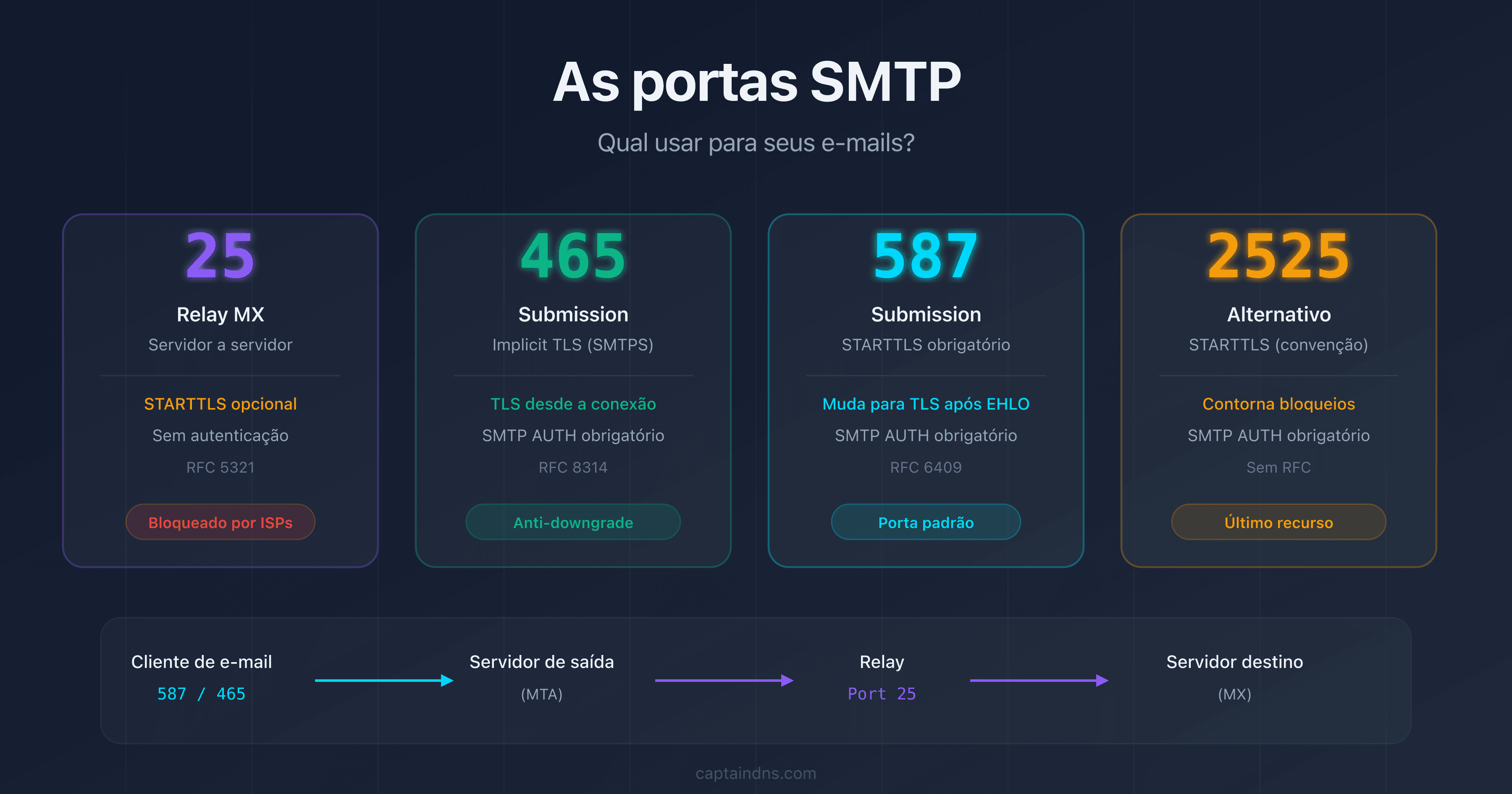

Diagnóstico: teste a partir de um servidor fora da sua rede. Se o teste passar de fora mas falhar localmente, o bloqueio está no lado da rede/ISP. Para mais detalhes sobre o bloqueio da porta 25, consulte nosso guia sobre as portas SMTP.

Certificado TLS expirado

Sintoma: openssl s_client exibe verify return:0 e certificate has expired.

Impacto: servidores que aplicam MTA-STS recusarão entregar os emails. Servidores sem MTA-STS entregarão mesmo assim (STARTTLS oportunista), mas a conexão não é autenticada.

Solução: renove o certificado (Let's Encrypt: certbot renew), depois recarregue o serviço SMTP.

STARTTLS anunciado mas falha

Sintoma: o servidor anuncia 250-STARTTLS no EHLO, mas openssl s_client -starttls smtp falha com um erro de handshake.

Causas possíveis:

- Certificado referenciado na config do MTA, mas arquivo ausente ou ilegível

- Permissões incorretas nos arquivos de chave privada

- Versão TLS muito antiga (TLS 1.0 recusado pelo cliente)

Diagnóstico:

$ openssl s_client -connect mx1.captaindns.com:25 -starttls smtp -debug 2>&1 | head -30

Timeout de conexão (servidor lento)

Sintoma: a conexão TCP se estabelece, mas o banner demora mais de 30 segundos para aparecer.

Impacto: alguns servidores remetentes desistem após um timeout (geralmente 5 minutos para o banner, RFC 5321 seção 4.5.3.2). Um MX lento provoca atrasos na entrega e retries desnecessários.

Solução: verifique a carga do servidor, as regras de greylisting agressivas, ou os lookups DNS reversos lentos (PTR) na configuração do MTA.

Automatizar os testes SMTP

Os comandos telnet e openssl são úteis para um diagnóstico pontual, mas têm limitações: testam apenas um servidor por vez, não produzem um relatório estruturado e não são práticos para monitoramento regular.

Script bash de verificação rápida

#!/bin/bash

# Teste SMTP básico para todos os MX de um domínio

DOMAIN="captaindns.com"

echo "=== MX de $DOMAIN ==="

dig $DOMAIN MX +short | sort -n | while read priority mx; do

mx="${mx%.}" # Remover o ponto final

echo ""

echo "--- $mx (prioridade $priority) ---"

# Teste de conexão porta 25

timeout 10 bash -c "echo QUIT | telnet $mx 25 2>&1" | head -5

# Teste STARTTLS + certificado

echo | timeout 10 openssl s_client -connect $mx:25 -starttls smtp 2>/dev/null | \

openssl x509 -noout -subject -dates 2>/dev/null || echo "STARTTLS: falha ou não suportado"

done

Esse script testa cada MX do domínio: conexão TCP, banner e certificado TLS. Ele não cobre o teste open relay (que requer uma interação SMTP mais complexa).

Ferramenta online CaptainDNS

Para um diagnóstico completo sem instalação, o SMTP/MX Connectivity Tester do CaptainDNS testa automaticamente todos os MX de um domínio em uma única requisição: resolução DNS, conexão porta 25, banner, EHLO, STARTTLS, certificado TLS e detecção open relay. Os resultados são apresentados com um score por servidor e códigos de diagnóstico explícitos.

Teste a conectividade SMTP dos seus servidores MX: Use nosso SMTP/MX Connectivity Tester para diagnosticar em segundos todos os seus MX, com validação do certificado TLS e detecção open relay.

FAQ

Como testar se um servidor SMTP responde na porta 25?

Use o comando telnet hostname 25. Se a conexão for estabelecida e você receber uma linha começando com 220, o servidor está acessível e o serviço SMTP está funcionando. Se obtiver "Connection refused" ou "Connection timed out", a porta está fechada ou bloqueada.

Como verificar o suporte STARTTLS de um servidor MX?

Conecte-se com telnet hostname 25, envie EHLO seu.hostname, e procure 250-STARTTLS na resposta. Para testar a negociação TLS efetiva, use openssl s_client -connect hostname:25 -starttls smtp. Se a negociação for bem-sucedida, STARTTLS está funcional.

Como inspecionar um certificado TLS SMTP com openssl?

Execute openssl s_client -connect hostname:25 -starttls smtp 2>/dev/null | openssl x509 -noout -text. Esse comando exibe o assunto, o emissor, as datas de validade, os SAN (Subject Alternative Names) e o tipo de chave. Verifique se o CN ou um SAN corresponde ao hostname do MX.

Como detectar se um servidor é open relay?

Conecte-se ao servidor, envie MAIL FROM:<test@captaindns.com>, depois RCPT TO:<test@domaine-externe.example>. Se o servidor retornar 250 OK ao RCPT TO para um domínio que ele não gerencia, é um open relay. Um servidor corretamente configurado retorna 550 Relaying denied.

Por que meu servidor MX está inacessível na porta 25?

As causas mais frequentes: firewall bloqueando a porta 25, provedor de cloud que bloqueia a porta 25 por padrão (AWS, GCP, Azure), serviço SMTP parado, ou registro MX apontando para um IP incorreto. Teste a partir de uma rede diferente para isolar a causa.

Qual versão TLS é aceitável para um servidor MX?

TLS 1.2 é o mínimo aceitável em 2026. TLS 1.3 é recomendado para segurança ideal e melhor desempenho (handshake mais rápido). TLS 1.0 e 1.1 são obsoletos (RFC 8996) e não devem mais ser ativados.

Quais ferramentas online testam a conectividade SMTP?

O SMTP/MX Connectivity Tester do CaptainDNS testa automaticamente todos os MX de um domínio: banner, EHLO, STARTTLS, certificado TLS e open relay. Outras ferramentas como MXToolbox SMTP Test ou CheckTLS oferecem funcionalidades similares, mas com menos detalhes sobre o certificado.

Glossário

- Banner SMTP: Primeira resposta do servidor (código 220) ao estabelecer a conexão TCP. Contém o hostname e, às vezes, o software MTA (Postfix, Exchange, Exim).

- EHLO: Extended HELO. Comando SMTP que identifica o cliente e solicita ao servidor a lista de suas extensões (STARTTLS, SIZE, PIPELINING, etc.).

- STARTTLS: Extensão SMTP (RFC 3207) que permite alternar uma conexão em texto plano para uma conexão criptografada TLS por meio de um comando explícito.

- Open relay: Servidor SMTP que aceita transmitir email para destinatários externos sem autenticação. Vetor de spam, causa de blacklisting rápido.

- SAN: Subject Alternative Name. Campo do certificado TLS que lista os hostnames para os quais o certificado é válido.

- MTA: Mail Transfer Agent. Software servidor que transporta emails (Postfix, Exim, Exchange, Sendmail).

- Greylisting: Técnica anti-spam que rejeita temporariamente (código 450) emails de remetentes desconhecidos. O servidor legítimo tenta novamente, o spammer não.

📚 Guias de SMTP e conectividade email relacionados

- As portas SMTP explicadas: 25, 465, 587, 2525: papel, criptografia e casos de uso de cada porta SMTP

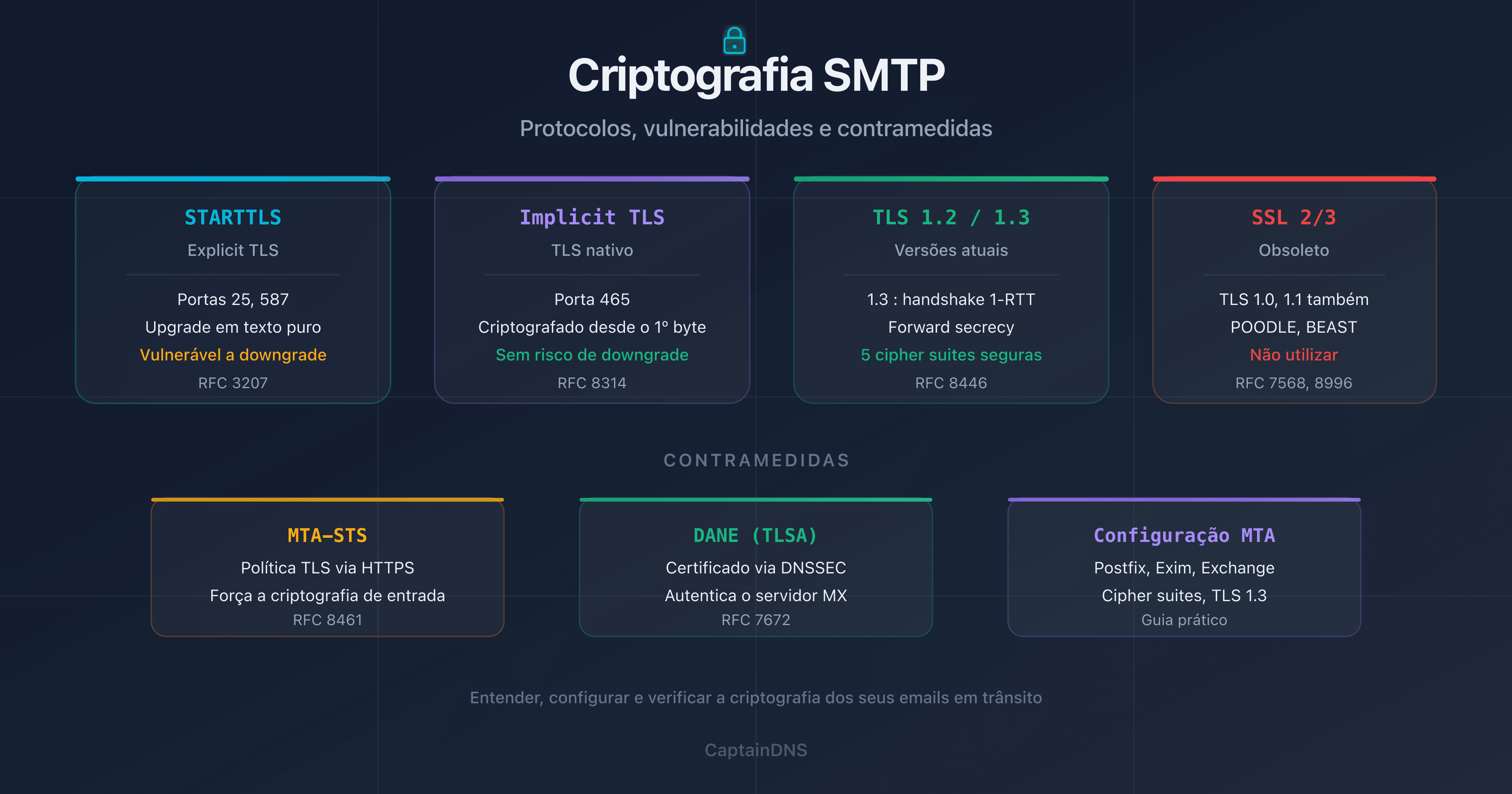

- STARTTLS, SSL/TLS e SMTP: qual criptografia para seus emails?: protocolos, configuração Postfix/Exim/Exchange e proteção contra downgrade

- Porta 25 bloqueada: diagnóstico e soluções por serviço de hospedagem (em breve)